发布时间:2020-03-25 17:00:08,来源:微步在线

一、背景

在 2018 年 10 月至 2019 年 3 月间近 5 个月的时间里,据称有伊朗背景的黑客组织潜伏在 Citrix 内部,窃取了超过 6TB 的敏感数据。Citrix 被黑源于一种鲜为人知的名为“密码喷洒”的攻击技术。本文将对“密码喷洒”进行深入分析,内容包含此攻击为何有效、攻击流程、典型事件、以及如何检测和防范,以期读者对此攻击形成认识并引起重视,避免受此类攻击殃及。

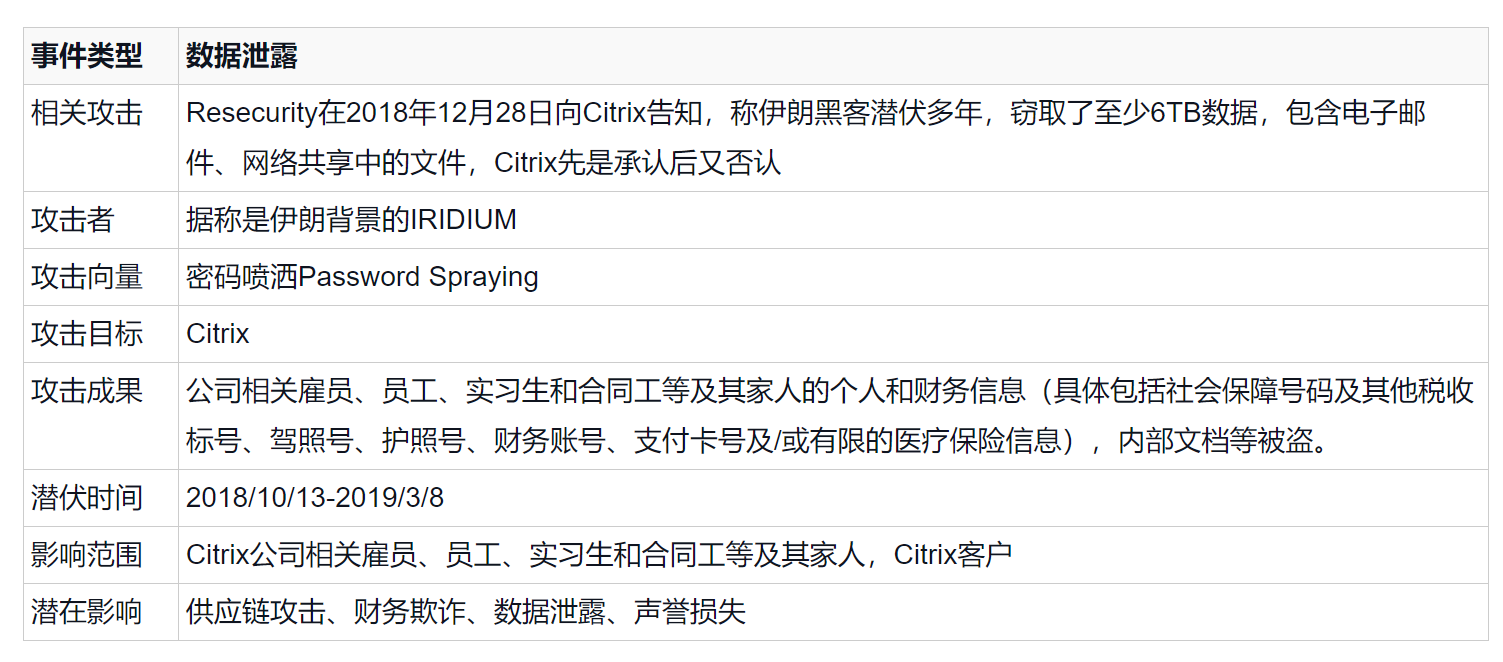

Citrix 是一家主营软件和云计算的科技公司,主要提供数字化工作空间平台,为包含 99%的财富500强企业在内的 400000 个组织,超 1 亿用户提供服务。Citrix 被黑事件画像如下:

二、“密码喷洒”是什么?

“密码喷洒”即 Password Spraying,此攻击方式于 2017 年被提出。“密码喷洒”是指利用单个常用或精心构造的密码对多个账户进行登录尝试,然后如次往复。由于单个账户的登录尝试间隔较长,能有效规避一般的账户锁定策略。

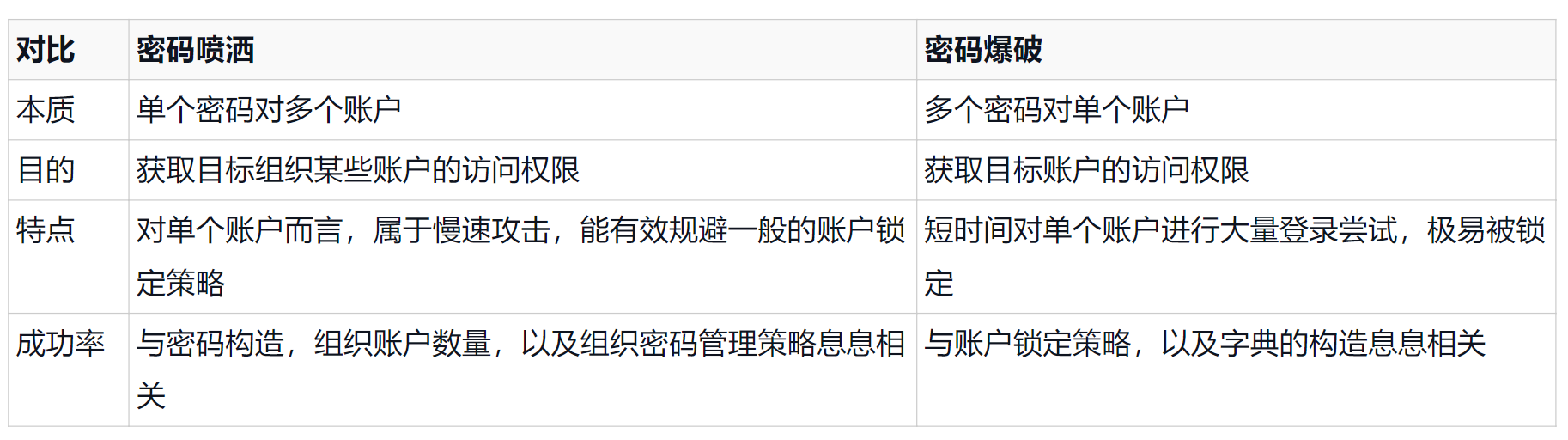

相比爆破,密码喷洒可以说存在感极低,二者对比如下:

三、“密码喷洒”为什么有效?

攻击者角度:“密码喷洒”本身是一种有效、成本低廉且曝光度低的攻击。

受害者角度:多数受害者对“密码喷洒”不了解或不够重视,同时存在密码管理不规范和一些基本安全措施实施不到位的情况,暴露了攻击面。

客观事实:弱密码和易猜解密码的广泛存在,为之创造了温床。

“密码喷洒”攻击之所以成功,是因为对于任何给定的大量用户而言,很可能会有一些用户在使用非常通用的密码。人总是厌恶复杂的,记忆尤其如此。人们倾向重复使用简单易记甚至默认的密码,这导致弱密码现象的广泛存在,加之人类行为一定程度上的可预见性,这使得“密码喷洒”是一种看似简单却十分有效的攻击方式。

企业越大、员工越多,就可能暴露越多的攻击面,而如果没有严格执行密码安全策略,则弱密码现象就越常见,因此在遭到“密码喷洒”攻击时也就越容易被攻陷。

四、攻击过程

“密码喷洒”通常只是网络攻击活动的一环,一般用于获取账户的初始访问权限,以此为跳板进行侦察、数据窃取和渗透。“密码喷洒”的典型攻击流程如下,企业可以针对其攻击流程制定不同的策略进行防范。

1、 信息收集:通过搜索引擎等进行在线数据收集,如进行 Google Hacking、对社交媒体和 LinkedIn 等公开渠道进行在线研究,以获得目标组织的电子邮件等账户。

2、 寻找攻击面:寻找 Webmail、RDP、ADFS(Active Directory 联合身份验证服务)和 Office365 等服务。

3、 构造密码:利用弱密码、默认密码、泄露数据,甚至根据目标的地域和行业等特点,针对性构造用于攻击的密码。

4、 执行攻击:利用公开或私有工具对收集的大量账户执行“密码喷洒”攻击。

5、 攻击成功:一旦攻破一个账户,将尝试下载全局地址列表(GAL),并继续针对 GAL 列表账户进行更大规模的攻击。

6、 数据窃取:根据服务的不同,攻击者利用获取的账密,可以获得目标电子邮件数据和 GAL,以及 ADFS 和 RDP 等的访问权限。进一步则可以进行渗透攻击、以及对邮件等进行分析提取机密信息。

五、如何检测

根据前文对“密码喷洒”特性的分析,发现此类攻击具有一些明显特征。简单来说,企业可以从密码、账户、登录失败率等角度进行审查和创建相关规则进行检测发现。

具体而言,企业可以在 SIEM 等产品中基于以下特征创建报警规则:

1. 同一个密码在定义时间段被用于对大量账户进行身份验证尝试。

2. 设定密码热度阈值,定义时间段内存在较多高热度密码。

3.在定义的时间段内存在大量的身份验证尝试。通常情况下,在密码喷洒攻击期间,一段时间内的登录失败次数也会明显升高。

4.存在大量错误的用户名。攻击尝试的账户可能不是真实存在,也可能是通用列表或生成器生成得来。

5.在定义的时间段内大量账户被锁定。一些攻击者可能在未考虑到账户锁定策略的情况下,针对大量 账户尝试不同密码,而导致大量账户被锁定。

6.登录成功率下降。总体来说,攻击成功率是大大低于失败率的,可以对比单个 IP 的登录成功和失败率之比。

六、处置策略及防范建议

网络风险千变万化,“密码喷洒”通常也只是入侵的第一步,除针对此攻击制定策略进行防御外,企业对后续入侵内网的攻击行为也应引起足够重视。企业在建设纵深防御体系时,可以考虑引入威胁情报进行威胁检测。

“密码喷洒”的风险,本质上可以说是企业安全基线建设的问题。而针对“密码喷洒”攻击本身,我们建议企业可以参考如下处置和防范建议。

处置策略:

1. 重置受影响账户的密码;

2. 访问控制和强化;

3. 完善密码策略;

4. 进行密码安全培训。

防范建议:

1. 严格执行合理的密码安全策略,具体包含弱密码杜绝、黑名单、密码复杂度保证、密码到期策略、 密码锁定策略和密码重置策略;

2. 启用日志,正确汇总并增加警报和监视;

3. 使用 SNMP 等可用协议,验证用户访问权限的完整性;

4. 在所有外部访问系统上实行多因子身份验证(MFA);

5. 使用基于非密码的访问方法,如绑定用户和设备,实现无密码访问;

6. 使用微步在线 TDP 等支持对此类攻击进行检测的安全产品。

七、总结

从目前观测的到情况来看,“密码喷洒”在当前并未引起足够的重视,但不可否认的是此类攻击确实呈现上升态势。我们推测,不是不存在更多的“密码喷洒”攻击事件,而是可能被忽视或没有被发现。

“密码喷洒”本身是一种低成本但却很有效的攻击方式,其战果往往也很是可观,其危害于企业而言也是不容忽视的。“密码喷洒”最直接的影响是数据泄露,进一步则可能造成内网失陷、财务欺诈、商业机密泄露、供应链攻击以及声誉损失等难以估量的影响。我们推测此攻击在未来将会愈加受到攻击者的青睐,以后也会将有更多的攻击事件被爆出。在此,我们建议企业可根据上文的分析针对性制定策略进行防范。

参考链接:

1)https://www.justice.gov/usao-sdny/pr/nine-iranians-charged-conducting-massive-cyber-theft-campaign-behalf-islamic

2)https://www.fbi.gov/news/stories/nine-iranians-charged-in-hacking-scheme-032318

3)https://www.us-cert.gov/ncas/alerts/TA18-086A

4)https://web.archive.org/web/20190313082751/https://resecurity.com/blog/supply-chain-the-major-target-of-cyberespionage-groups/

5)https://www.citrix.com/blogs/2019/03/08/citrix-investigating-unauthorized-access-to-internal-network/

6)https://www.cyber.gov.au/threats/advisory-2019-130

7)https://www.wired.com/story/iran-apt33-industrial-control-systems/

8)https://www.wired.com/story/iran-apt33-us-electric-grid/?itm_campaign=TechinTwo