发布时间:2020-04-03 23:51:53,来源:上海观安

一、 互联网恶意资源数据分析

2020年2月份,监测到恶意网络资源数据共计328多万。按照网络资源的种类,可分为恶意IP地址与恶意域名/URL,其中恶意IP地址数量为15多万,恶意域名/URL数量为313多万。

在工信部安全网关平台提交的恶意IP地址中,涉及恶意扫描服务器IP地址数量为81668个,占比54%;恶意程序传播服务器IP地址数量为22378个,占比44%;放马服务器IP地址数量为2995个,占比2%。

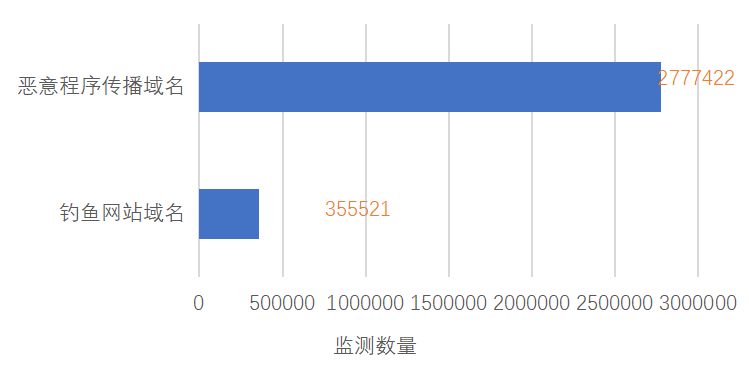

此外,监测到的三百余万个恶意域名/URL中,恶意程序传播域名数量为277742个,占比89%;钓鱼网站域名数量为355521个,占比11%,如图1。

图1 恶意域名/URL监测数量

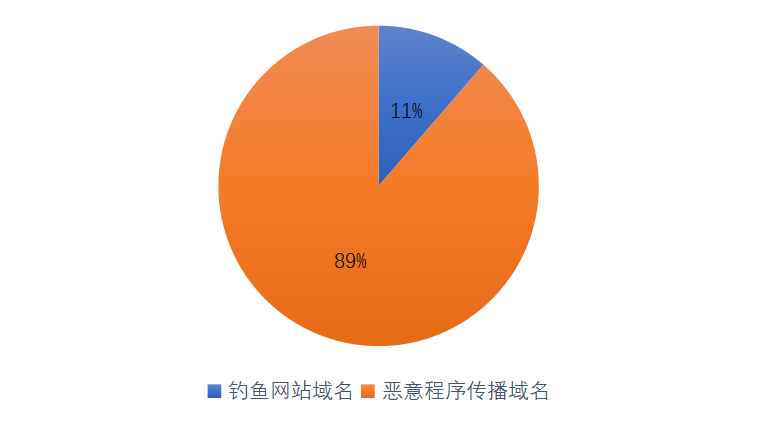

图2 恶意域名/URL监测数量占比

恶意IP地址中恶意扫描服务器IP数量最多,恶意程序传播服务器紧跟其后,而恶意域名/URL地址中,恶意程序传播数量最多,如图2所示。可见,恶意程序在网络攻击中的占比和危害覆盖面是不可小觑的。

二、 疫情期间安全事件分析

(一) 电脑远程控制恶意程序

1. 恶意IP地址信息

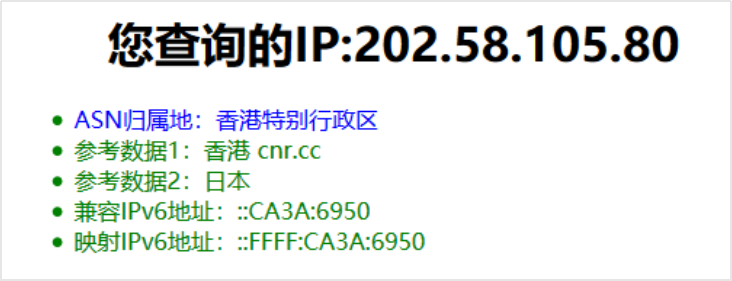

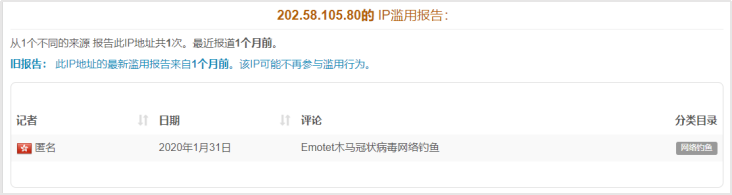

在监测并提交到网络安全威胁信息共享平台的IP地址中,与新型冠状病毒疫情期间钓鱼攻击相关的恶意IP地址为:202.58.105.80,TCP端口号:5073,属于境外IP地址,如图3。

图3 境外恶意IP地址

在2020年1月份,互联网上的部分邮件、社交网络内在传播一些命名为“冠状病毒预防”、“肺炎病例”等的恶意文件。这些文件利用疫情相关的介绍文字吸引用户互相发送扩散,并诱导受害者点击打开。 经分析后发现部分文件为电脑远程控制程序。

3. 病毒样本相关情况

1)病毒样本:

新型冠状病毒肺炎病例全国已5名患者死亡;警惕!!.exe

该病毒为远控木马,可对目标机器进行远程控制。

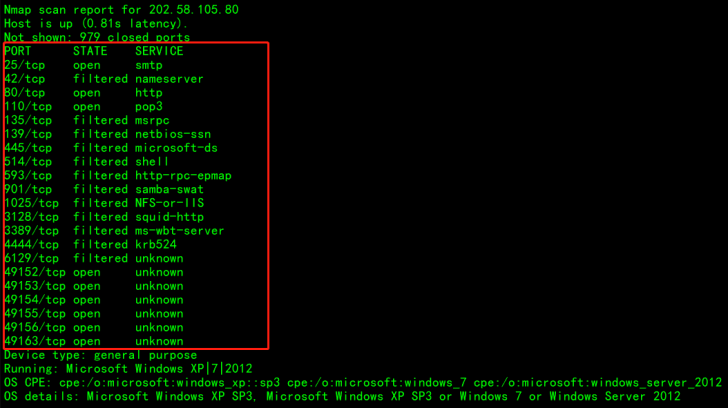

图4 IP端口开放情况

2)病毒样本:

冠状病毒.exe

该病毒具有删除所有注册表,以及C、D盘文件的功能。

3)其他病毒文件名:

今晚菲出现购口罩狂潮,商店门口围满了人.exe

新型冠状病毒防护通知手册.exe

新型冠状病毒预防通知.exe

双重预防机制.scr

新型冠状病毒肺炎.exe

疫情防控投入.exe

1)攻击样本特征:

部分样本具有典型的远程控制、信息窃取特征,具有键盘记录、电脑截屏、信息窃取等功能,在跟踪过程中会频繁更新 C2 地址。

部分典型样本会释放正规远程控制软件 TeamViewer,TeamViewer 软件因自身的白名单签名机制成功躲避了绝大多数杀毒软件的查杀。利用 TV 的远程功能获取关键信息,并发送到黑客预设的 C2 服务器(回联境外服务器 IP地址202.58.105.80,TCP端口号:5073),从而达成远程控制的目的。

图5 ip监测报告

2)攻击样本行为

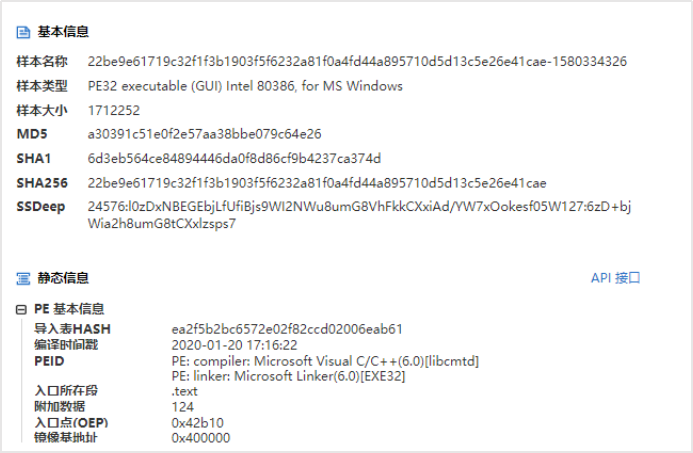

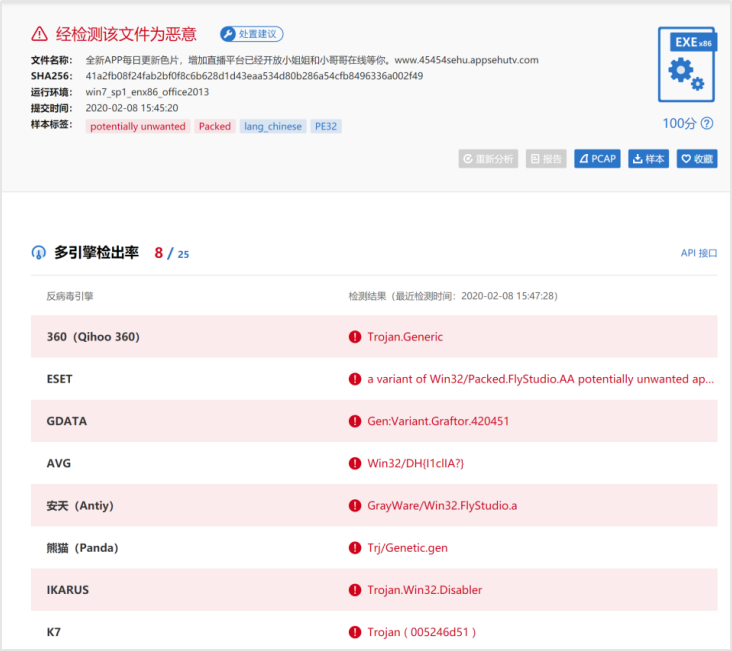

沙箱检测典型恶意文件

文件MD5:a30391c51e0f2e57aa38bbe079c64e26

图6 沙箱检测

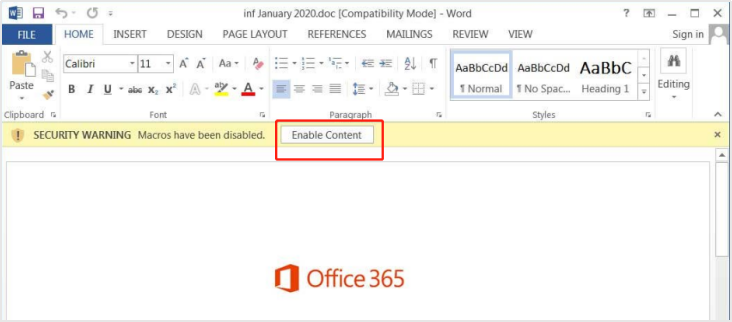

攻击者向目标发送包含恶意代码的可执行文件.exe或包含恶意宏代码的诱饵Excel文件.xlsm,文件名称均包含新型冠状病毒等相关热点关注内容。

图7 示例Emotet恶意文档模板

当受害者打开诱饵文件后,可执行文件(.exe)会被触发并释放恶意木马程序。电子表格文件.xlsm会提示安全警告,如果用户点击“启用内容”按钮,将执行恶意宏代码,从c2服务器下载安装后门木马程序。

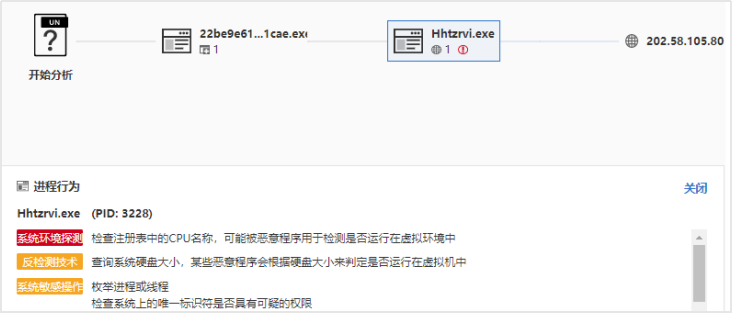

图8 恶意行为流程(1)

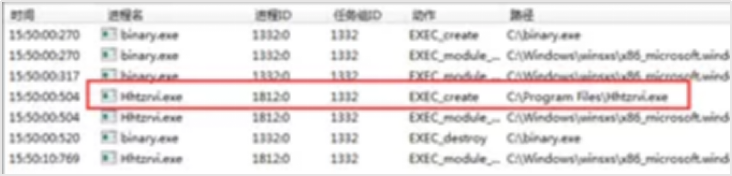

监控病毒行为过程,会在目标机上创建Hhtzrvi.exe进程

图9 恶意行为流程(2)

恶意文件创建在C盘下: C:\Program Files\Hhtzrvi.exe

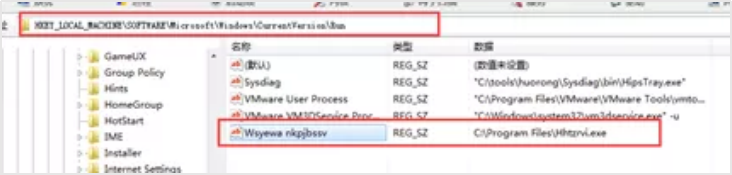

并设置服务为开机自启状态

图10 恶意行为流程(3)

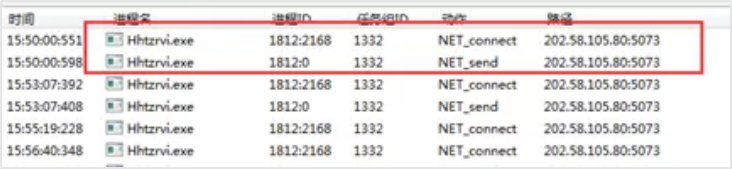

回连境外服务器 IP地址202.58.105.80:5073,导致被远程控制。

图11 恶意行为流程(4)

最终被控,可能造成数据丢失,窃取或其他敏感操作危害。

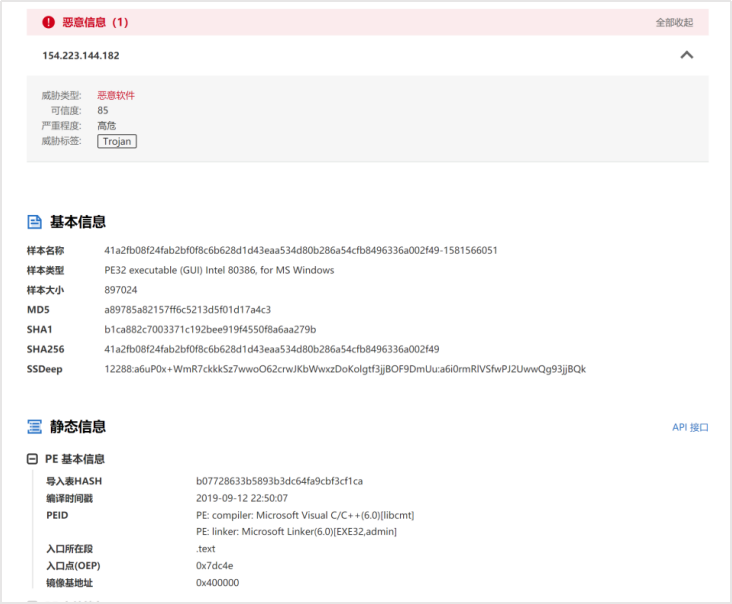

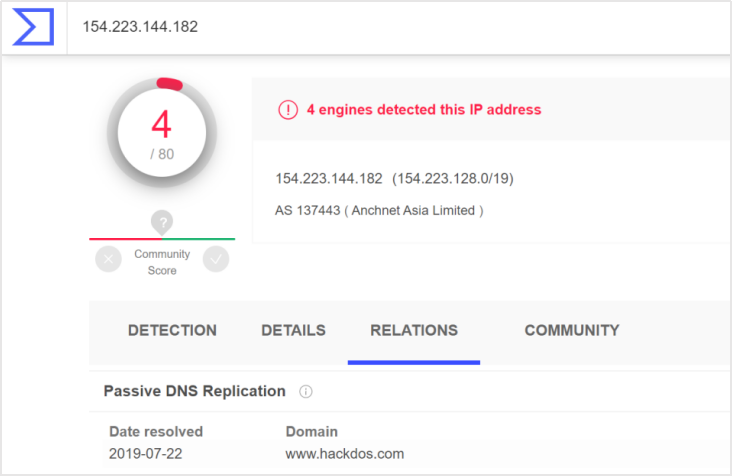

在监测并提交到网络安全威胁信息共享平台的IP地址中,与新型冠状病毒疫情钓鱼攻击相关的恶意IP地址为:154.223.144.182,位于中国香港。

图12 恶意IP地址信息

此次发现的“疫情期间,监控下的X爱.rar”样本,通过调查分析,为国内黑产组织利用近期疫情期间,组织制造的一场“抓肉鸡”行为。受害者通过邮件、社交网络接收压缩文件,安装运行后,可导致电脑被控、个人文件等信息被窃取等危害。

与以往的木马样本释放正规远程控制软件 TeamViewer不一样的是,此攻击样本,挪用的是一款名为“第三只眼”的十分小众的远程控制工具。但同样具有典型的远程控制、信息窃取的特征功能。

一款名为“疫情期间,监控下的X爱.rar”的可疑压缩包,在国内各论坛、QQ群流传。通过沙箱检测,识别为恶意文件。

图13 沙箱检测结果

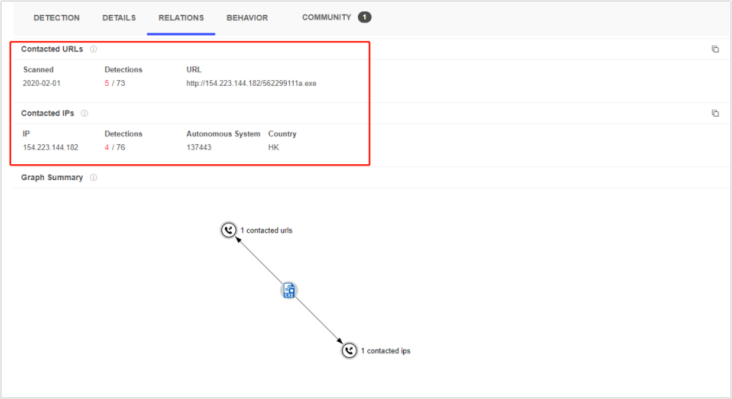

图14 关联性分析

通过关联性检测分析,检测出该文件和154.223.144.182存在关联行为。

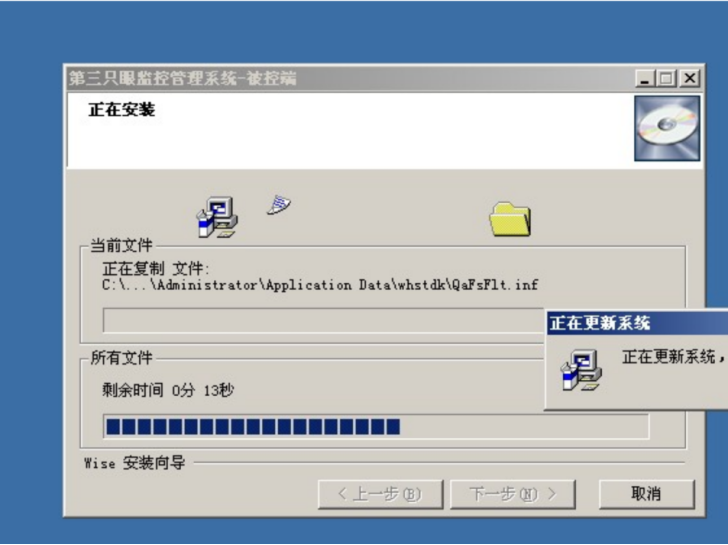

压缩包解压后,会创建一个txt文档,并自动从 http://154.223.144.182/562299111a.exe下载了exe文件。安装该exe文件,显示第三只眼监控管理系统—被控端。

图15 安装界面

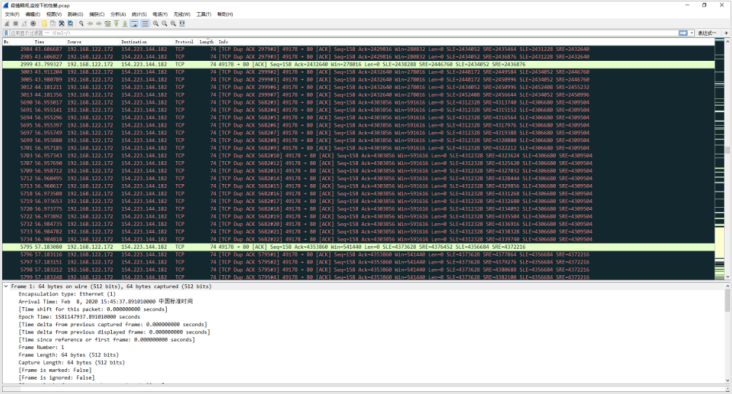

安装完成后,监控到的连接的地址: 222.189.238.246:40019。

图16 Wireshark抓包监测

分析发现,能正常打开0514soft.com网站。

图17 网站界面

打开后发现,此网站名为“第三只眼”产品网站,而“第三只眼”的产品服务功能是对手机和电脑进行远程控制,包括实时画面和内容消息窃取。而使用“第三只眼”需要服务端安装“控制端”软件,在客户端安装“被控端”。而这正好与我们可疑压缩包获取到的exe软件(第三只眼—被控端)相契合。

思路分析:

可疑压缩包样本解压→http://154.223.144.182/562299111a.exe下载exe软件→安装第三只眼被控端→与服务器222.189.238.246:40019通讯

可以推测,这是一次利用疫情期间,针对无安全意识群众,利用“色诱”标题,发起的“抓肉鸡”攻击行动。

①针对ip各类情报引擎识别结果:

图18 识别结果

②IP反查域名

图19 网站界面

③域名分析

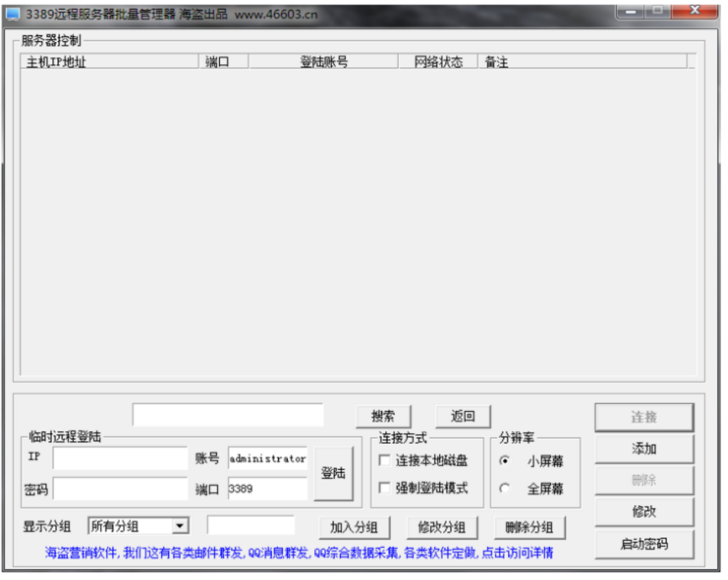

其中yz.46603.cn目前无法打开,而www.hackdos.com打开跳转网站 www.46603.cn。此域名hackdos中文意思含有“黑客拒绝服务攻击”之意,而跳转的网站,也是灰黑产营销工具贩卖的店铺。

图20 网站界面

通过对此网站发布的内容来看,其中有一款名为“海盗3389远程服务器批量管理器”的软件。

图21 工具界面

通过敏感字眼为标题,吸引无安全意识的群众打开可疑压缩包。再通过http://154.223.144.182/562299111a.exe下载第三只眼被控端软件,而154.223.144.182反查出的域名为“海盗营销”的商铺网站。此网站为灰黑产发布QQ营销类的恶意工具。但其中却包含了一款3389的远程服务器批量管理器的工具,这与第三只眼的产品功能吻合。我们可以进一步证实上述推测,此次恶意行为,是灰黑产借助疫情期间,最普通群众的“抓肉鸡”攻击行为。

最后,进一步探索发现该网站的客服QQ号为46603。从ip反查的域名yz.46603.cn,到www.hackdos.com跳转www.46603.cn,到黑产营销工具商铺客服QQ46603,可以证明此人有很大嫌弃,将“第三只眼-被控端”的软件,部署到自己服务器上,再通过打包了一个极小占用存储的下载器,压缩改名为“疫情期间,监控下的X爱”,接着流传散播压缩包。可以看出这是一次黑产的“抓肉鸡”恶意行动和营销行为。

三、 总结及安全建议

通过监控,此类攻击文件仍在互联网内进行传播,可造成大量电脑成为“肉鸡”,个人及集体信息被盗取泄露,这两起攻击活动,都是国内黑产组织发起的一场针对国内群众的“抓肉鸡”行为。通过释放第三方小众的远程控制工具,对客户端发起屏幕监控和文件信息窃取。此工具的典型特征是,安装完成后无任何提示信息,会在后台实现长久驻留。由于木马的隐匿性,建议速查机器端口。以防疫情之后的黑产组织的爆发性利用,给公司带来损失。

由于疫情期间无法出门,是大众在网络上活跃的高峰时间段。如果安全意识薄弱,一旦电脑被种植木马,对于还未复工,远程办公的员工,一旦将机器带入公司内网,则很有可能导致公司内网的机密文件信息泄露或勒索软件部署,导致造成严重经济损失。