发布时间:2020-07-08 22:57:16,来源:天融信

2020年6月份整体网络安全态势平稳,本月监测发现恶意程序149个,涉及82个家族,恶意程序数量较上月增加1.36%;收录安全漏洞1969个,数量较上月增加16.72%,Google、Adobe、Cisco等厂商漏洞披露最多;监测发现篡改网站40个,较上月减少20%;监测发现恶意IP共 44125个,较上月减少32.01%;监测发现暗网数据售卖事件25起。

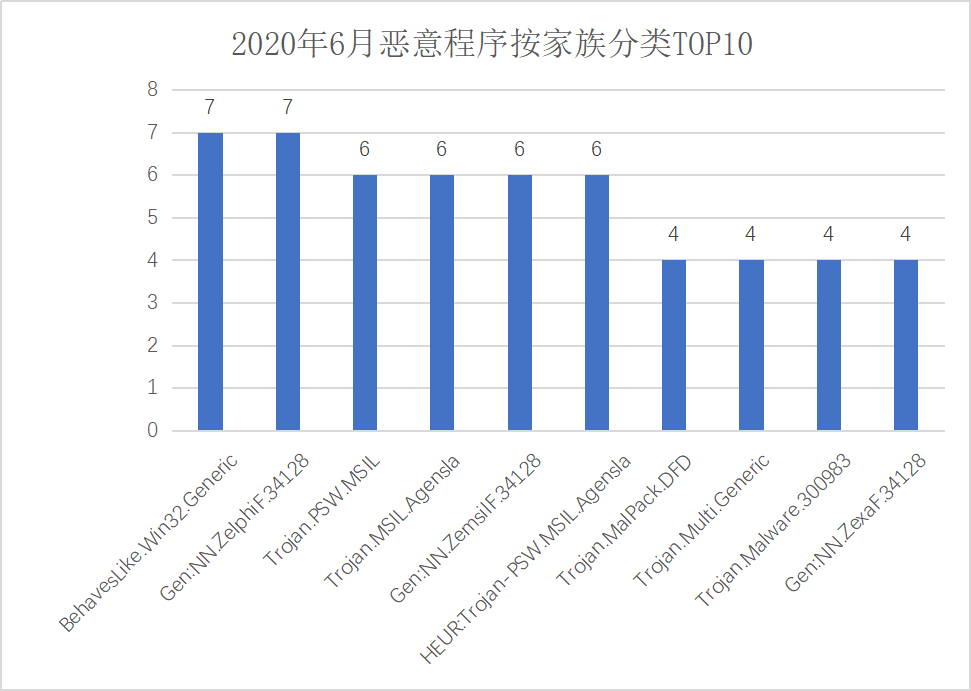

恶意程序方面:6月份共收录恶意程序149个(较上月增加2个),其中按家族分类共有82个家族,主要家族有BehavesLike.Win32.Generic,Gen:NN.ZelphiF.34128,Trojan.PSW.MSIL等,其中BehavesLike.Win32.Generic家族居多,数量为7个。

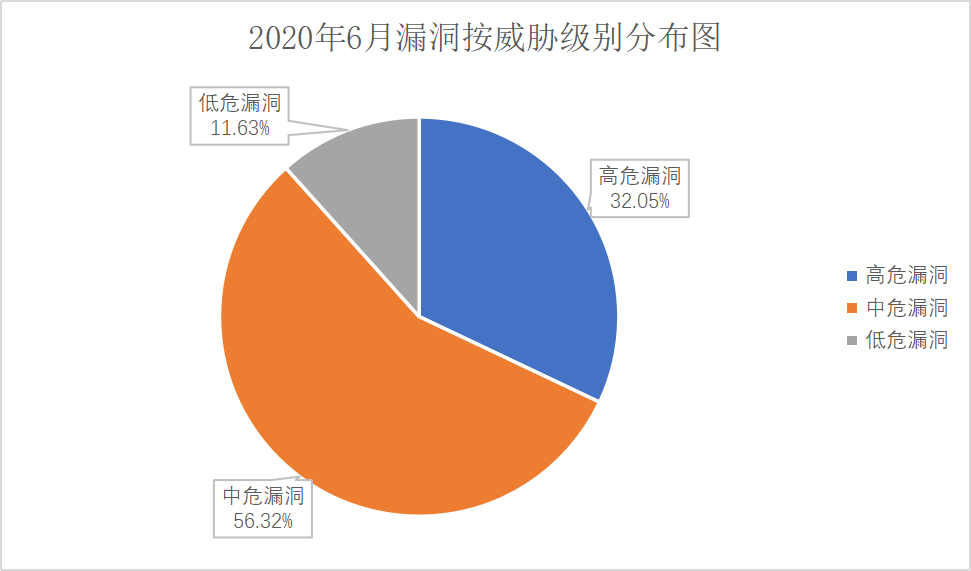

安全漏洞方面:6月份共收集整理信息安全漏洞1969个,较5月份收录数量1687个相比,增加16.72%。其中高危漏洞631个,中危漏洞1109个,低危漏洞229个。

篡改网站方面:6月共向工信部网络安全威胁信息共享平台上报网站篡改事件40个,其中批发和零售业,制造业、信息传输、软件和信息技术服务业等类行业数量居多。批发和零售业数量最多,有10个。

恶意IP方面:6月共监测并向工信部网络安全威胁信息共享平台上报恶意44125条,较上月减少20774条。恶意IP分布国家主要为中国、美国、巴西等。

数据安全方面:6月份监测发现多起暗网数据售卖事件。

二、恶意程序态势分析

2020年6月共收录恶意程序149个,数量较上月增加1.36%。恶意程序按家族分类共有82个家族,主要家族有BehavesLike.Win32.Generic,Gen:NN.ZelphiF.34128,Trojan.PSW.MSIL等,其中BehavesLike.Win32.Generic家族居多,数量为7个。详情见下图2.1-1。

图2.1-1 2020年6月收录恶意程序按家族分布图

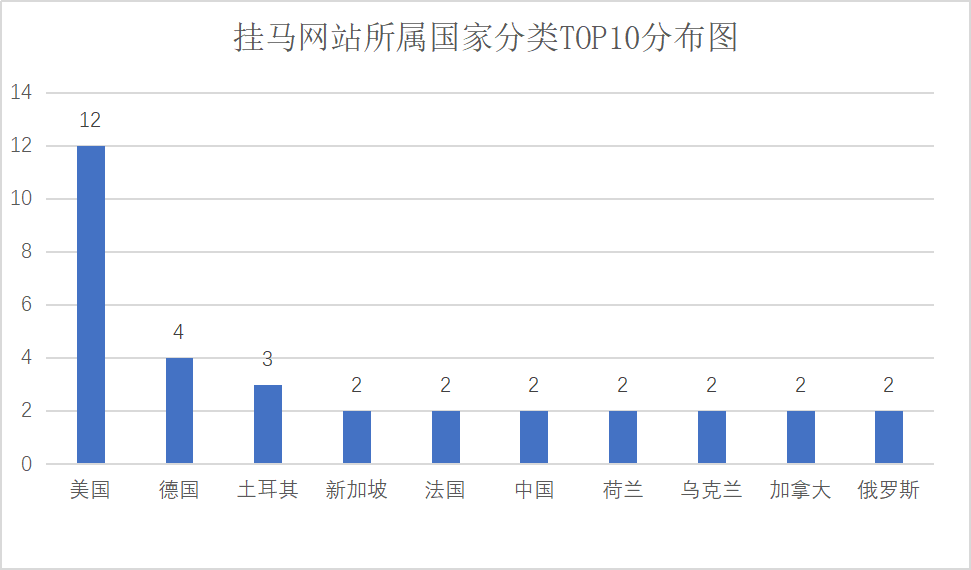

2020年6月收录的恶意程序涉及147个挂马地址、65个域名。域名分布国家主要是美国,德国,土耳其,其次是新加坡,法国,中国等,详情见下图2.1-2。

图2.1-2 2020年6月收录恶意程序按挂马网站所属国家分布图

其中中国挂马网站相关IP地址分布在天津市和陕西省,分布详情如下表2.1-1所示:

表2.1-1 中国挂马网站IP物理地址统计

IP | 国家 | 省份 | 市/区 | 运营商 |

125.36.136.239 | 中国 | 天津市 | 天津市 | 联通 |

124.165.213.216 | 中国 | 山西省 | 吕梁市 | 联通 |

2020年6月共收集整理信息安全漏洞1969个,较5月份收录数量1687个相比,增加16.72%。其中高危漏洞631个,中危漏洞1109个,低危漏洞229个。上述漏洞中,可被利用来实施远程网络攻击的漏洞有1594个。与5月相比,本月操作系统,WEB应用的数量处于高位,应用程序,网络设备(交换机、路由器等网络端设备),智能设备(物联网终端设备),数据库,安全产品漏洞的数量处于低位。

2020年6月漏洞涉及多家厂商的产品,Google、Adobe、Cisco厂商漏洞数量居多,其中Google厂商漏洞数量最多。漏洞数量按厂商统计,排名前10如表3.1-1所示。

表3.1-1 漏洞产品设计厂商分布统计表

序号 | 厂商 | 漏洞数量 | 所占比例 |

1 | 124 | 9.55% | |

2 | Adobe | 72 | 5.55% |

3 | Cisco | 65 | 5.01% |

4 | IBM | 65 | 5.01% |

5 | Mattermost | 63 | 4.85% |

6 | Apple | 60 | 4.62% |

7 | Foxit | 47 | 3.62% |

8 | Qualcomm | 33 | 2.54% |

9 | Microsoft | 29 | 2.23% |

10 | Intel | 21 | 1.62% |

2020年6月漏洞中,高危漏洞631个(占32.05%),中危漏洞1109个(占56.32%),低危漏洞229个(占11.63%)。6月漏洞按威胁级别分布图如图3.1-1所示。

图3.1-1 2020年6月漏洞按威胁级别分布图

(二)本月重大安全漏洞风险提示

本月监测并发布重大安全漏洞风险提示2个,提醒全国客户和社会公众及时进行漏洞修复、防范安全事件发生。

1.漏洞描述

Apache Dubbo Provider 存在 反序列化漏洞,攻击者可以通过RPC请求发送无法识别的服务名称或方法名称以及一些恶意有效载荷,当恶意参数被反序列化时,可以造成远程代码执行。

2.漏洞编号

CVE-2020-1948

3.漏洞等级

高危

4.受影响版本

Apache Dubbo 2.7.0 - 2.7.6

Apache Dubbo 2.6.0 - 2.6.7

Apache Dubbo 2.5.x 所有版本 (官方不再提供支持)

5.解决方案

建议Apache Dubbo用户及时更新至2.7.7及以上版本,下载地址如下

https://github.com/apache/dubbo/releases/tag/dubbo-2.7.7

1.背景介绍

6月23日阿尔法实验室监测到Apache Dubbo反序列化远程代码执行漏洞CVE-2020-1948并发布漏洞风险提示。

6月30日,阿尔法实验室监测到CVE-2020-1948漏洞的补丁被绕过现象,Dubbo <=2.7.7版本仍存在反序列化漏洞。目前官方还未发布新版本,漏洞属0day级,危害极大。

2.漏洞描述

Apache Dubbo Provider 存在反序列化漏洞,攻击者可以通过RPC请求发送无法识别的服务名称或方法名称以及一些恶意参数有效载荷,当恶意参数被反序列化时,可以造成远程代码执行。

3.受影响版本

Apache Dubbo 2.7.0 - 2.7.7

Apache Dubbo 2.6.0 - 2.6.7

Apache Dubbo 2.5.x 所有版本 (官方不再提供支持)

4.漏洞等级

高危

5.解决方案

1)禁止将Dubbo服务端端口开放给公网,或仅仅只对能够连接至Dubbo服务端的可信消费端IP开放。

2)Dubbo协议默认采用Hessian作为序列化反序列化方式,该反序列化方式存在反序列化漏洞。在不影响业务的情况下,建议更换协议以及反序列化方式。具体更换方法可参考:

http://dubbo.apache.org/zh-cn/docs/user/references/xml/dubbo-protocol.html

(三)本月典型漏洞影响分析

本月选取4个使用范围比较广、影响比较大的安全漏洞进行了深度分析,对可能受影响的资产分布情况进行了统计。

1.事件背景

Squid是一套代理服务器和Web缓存服务器软件。该软件提供缓存万维网、过滤流量、代理上网等功能。

近日,互联网上出现了Squid敏感信息泄露漏洞(CVE-2019-18679)的利用方法。该漏洞主要是由于不正确的数据管理,使得 Squid在处理HTTP摘要认证时可能发生信息泄露,泄露的信息将减弱ASLR保护,并可能帮助攻击者实行远程代码执行攻击。

2.漏洞危害

远程攻击者可通过此漏洞得到内存地址。从而有可能通过溢出触发内存破坏漏洞。但此漏洞需满足部分必要条件,攻击成本较高,故危害较低。

3. 数据分析

1) 世界分布

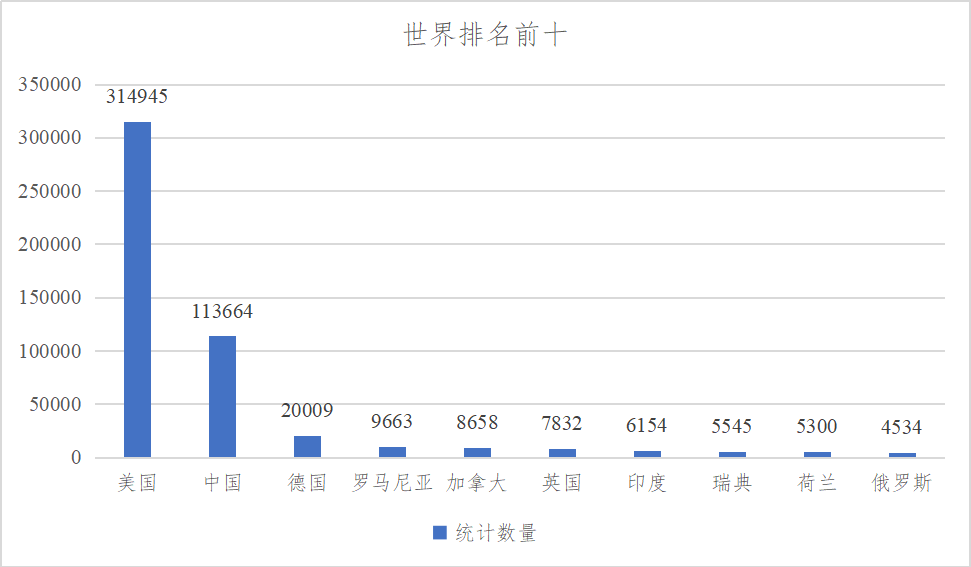

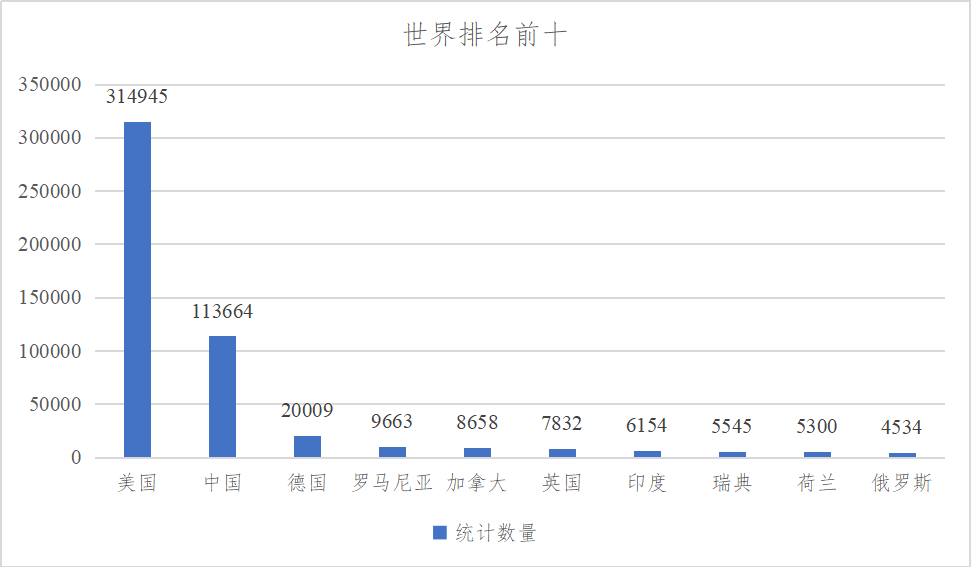

对世界范围内使用Squid的服务器进行了抽样数据统计及分析,数量约为55万台。其中,排名前五的国家分别为:美国、中国、德国、罗马尼亚、加拿大。

下图为世界范围内使用Squid的服务器数量排名前十的国家:

图3.3.1-1 世界排名前十

2) 国内分布

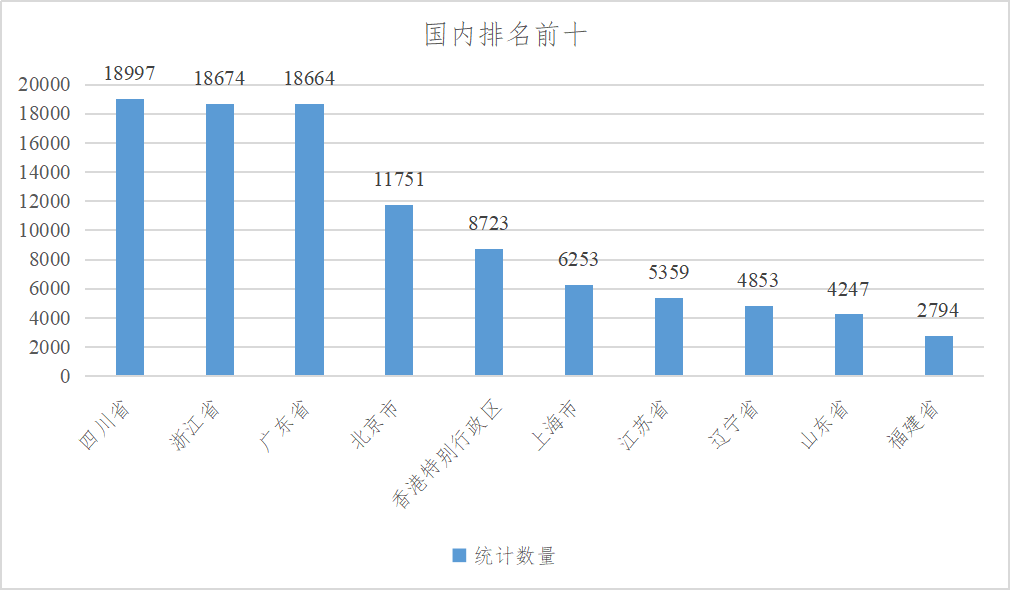

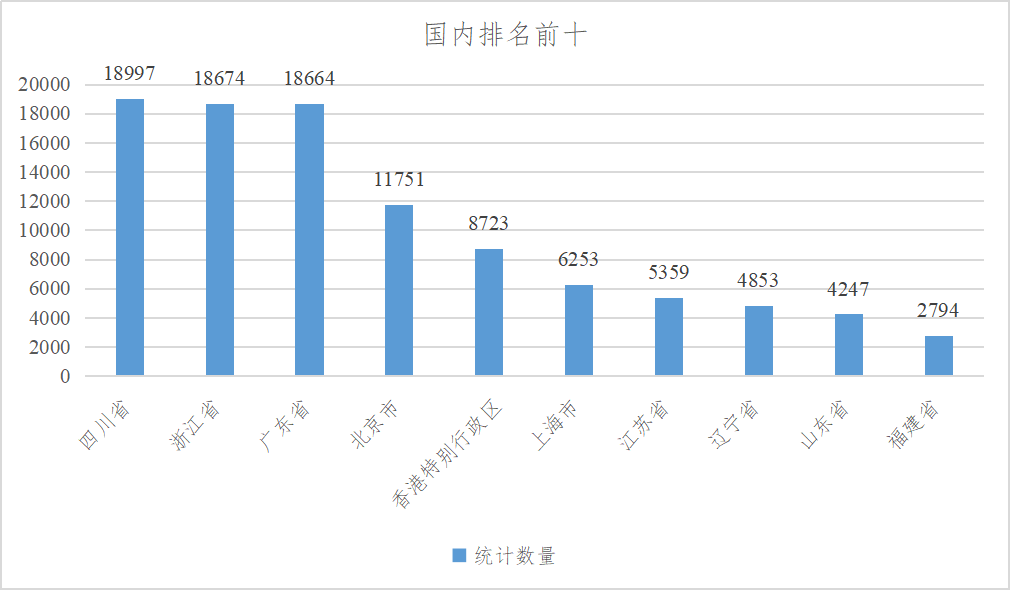

对中国境内使用Squid的服务器进行了抽样数据统计及分析,数量大约为11.3万台。其中,排名前五的省份或地区分别为:四川省、浙江省、广东省、北京市、香港特别行政区。

下图为中国范围内使用Squid的服务器排名前十省份或地区:

图3.3.1-2 国内排名前十

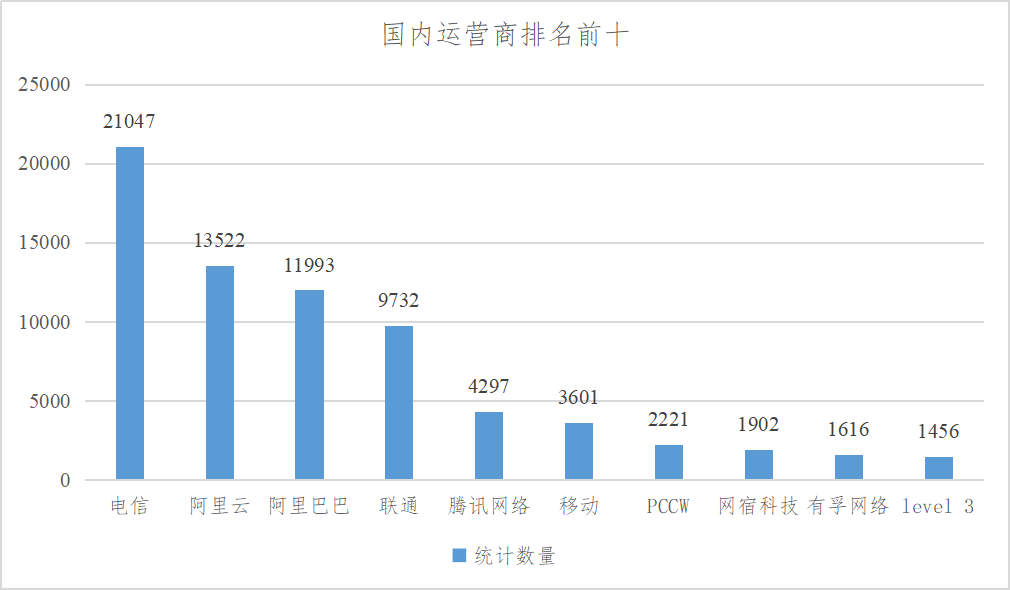

下图为中国范围内使用Squid的服务器运营商统计排名:

图3.3.1-3 国内运营商排名前十

4. 漏洞影响版本

Squid 2.7之前的版本;

Squid 3.0 和Squid 3.5.28之间的版本;

Squid 4.x 和Squid 4.8之间的版本。

5.修复建议

目前,厂商已经发布升级补丁修复了该漏洞。相关链接如下:

http://www.squid-cache.org/Versions/v4/changesets/squid-4-671ba97abe929156dc4c717ee52ad22fba0f7443.patch

1.事件背景

Squid是一套代理服务器和Web缓存服务器软件。该软件提供缓存万维网、过滤流量、代理上网等功能。

近日,国家信息安全漏洞共享平台(CNVD)收录了一个Squid未授权整数溢出漏洞(CNVD-2020-24662对应CVE-2020-11945),攻击者可通过嗅探用于身份验证的Nonce并进行重播利用该漏洞访问被限制的资源或可能执行代码。

2. 漏洞危害

使用Digest认证的Squid服务器,理论上容易遭受远程DOS攻击,配合其它漏洞可能导致信息泄露和远程代码执行,但是在实际验证中,触发整数溢出非常难,所以此漏洞实际危害不大。

3. 数据分析

1) 世界分布

对世界范围内使用Squid的服务器进行了抽样数据统计及分析,数量约为55万台。其中,排名前五的国家分别为:美国、中国、德国、罗马尼亚、加拿大。

下图为世界范围内使用Squid的服务器数量排名前十的国家:

图3.3.2-1 世界排名前十

2) 国内分布

对中国境内使用Squid的服务器进行了抽样数据统计及分析,数量大约为11.3万台。其中,排名前五的省份或地区分别为:四川省、浙江省、广东省、北京市、香港特别行政区。

下图为中国范围内使用Squid的服务器排名前十省份或地区:

图3.3.2-2 国内排名前十

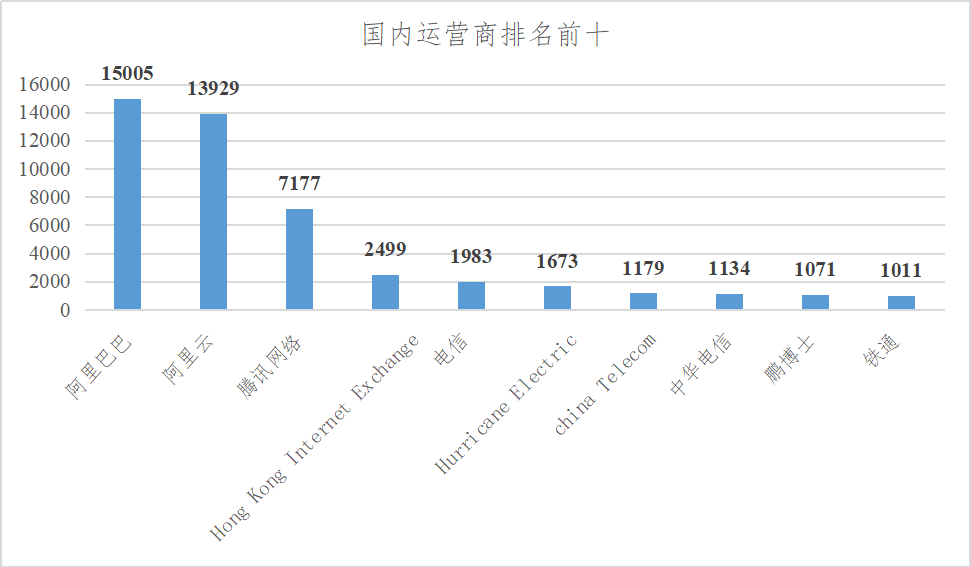

下图为中国范围内使用Squid服务器的运营商统计排名:

图3.3.2-3 国内运营商排名前十

4. 漏洞影响版本

Squid 5.x和5.0.1之间的版本;

Squid 2.x和2.7.STABLE9之间的版本;

Squid 3.x和3.5.28之间的版本;

Squid 4.x和4.10之间的版本;

5. 修复建议

目前,厂商已经发布了修复版本(Squid 4.11及5.0.2),请用户及时下载。相关链接如下:

http://www.squid-cache.org/Versions/

1. 事件背景

WordPress是一种使用PHP语言开发的博客平台,用户可以在支持PHP和MySQL数据库的服务器上架设属于自己的网站。也可以把 WordPress当作一个内容管理系统(CMS)来使用。WordPress功能强大、扩展性强,这主要得益于其插件众多,易于扩充功能,基本上一个完整网站该有的功能,通过其第三方插件都能实现所有功能。Pagelayer是WordPress页面构建器插件,大约有20万的活跃安装,应用广泛。

近日,国外安全网站披露WordPress插件PageLayer 1.1.0之前的版本存在未授权存储型XSS漏洞,由于未保护的AJAX操作,随机数披露以及缺乏跨站请求伪造(CSRF)保护所导致的。

2. 漏洞危害

拥有订阅者以上身份的攻击者通过获取特定页面的pagelayer随机数,可以进行未授权的AJAX操作,如过对页面中某些部件进行恶意的js代码植入,则会导致存储型的跨站脚本攻击。

3. 数据分析

1) 世界分布

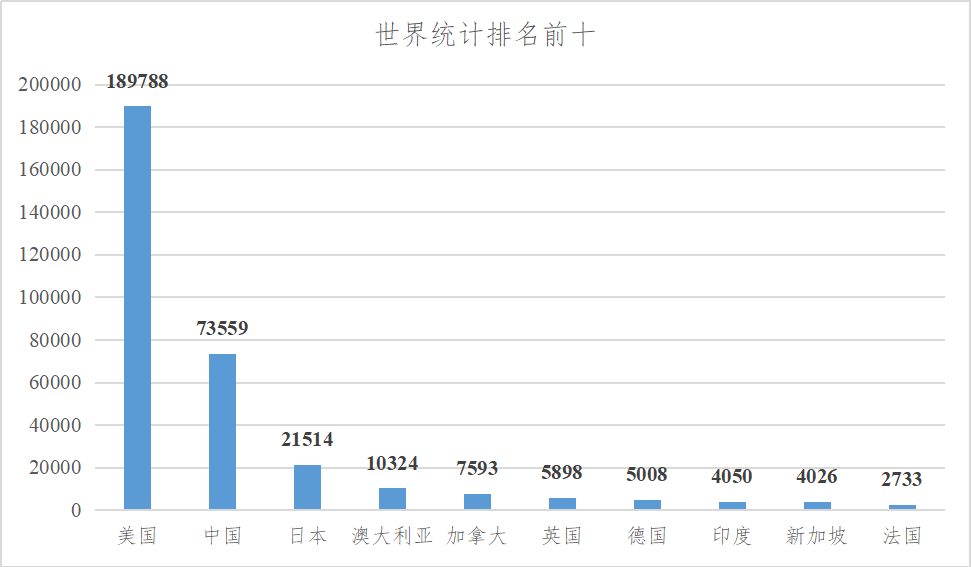

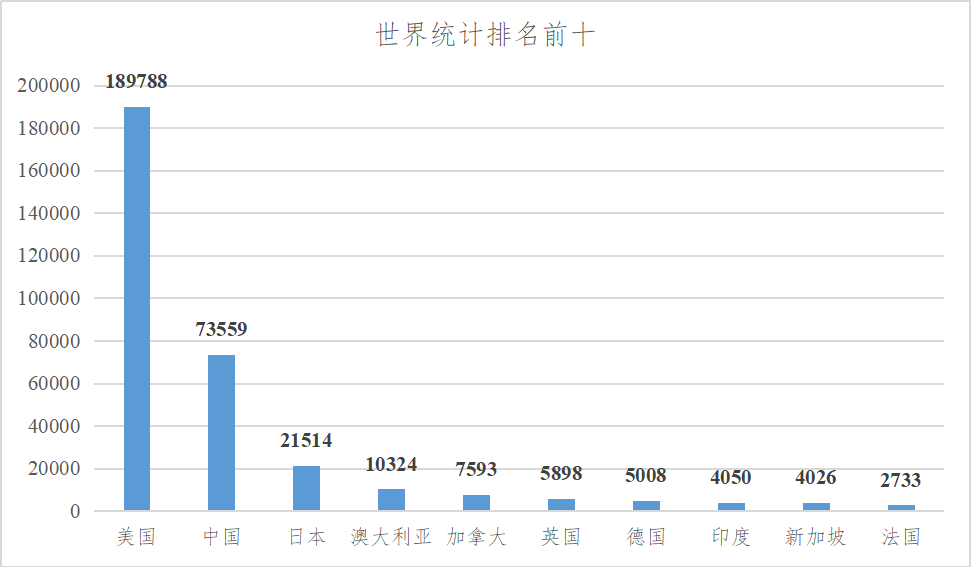

对世界范围内使用WordPress的网站进行了抽样数据统计及分析,约为35.5万台。其中,排名前五的国家分别为:美国、中国、日本、澳大利亚、加拿大。

下图为世界范围内使用WordPress的网站数量排名前十的国家:

图3.3.3-1 世界排名前十

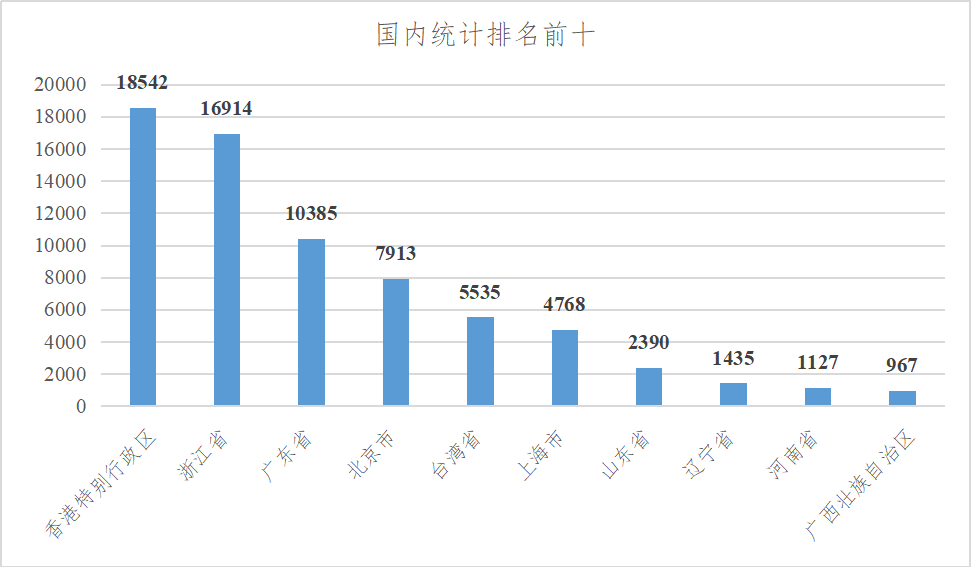

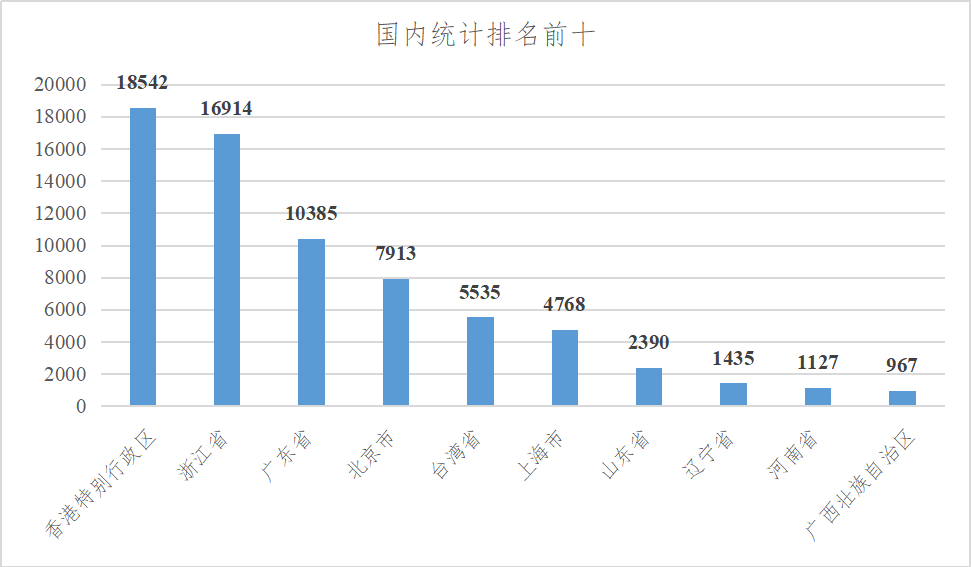

2) 国内分布

对中国境内使用WordPress的网站进行了抽样数据统计及分析,数量大约为7.3万台。其中,排名前五的省份或地区分别为:香港特别行政区、浙江省、广东省、北京市、台湾省。

下图为中国范围内使用WordPress的网站排名前十省份或地区:

图3.3.3-2 国内排名前十

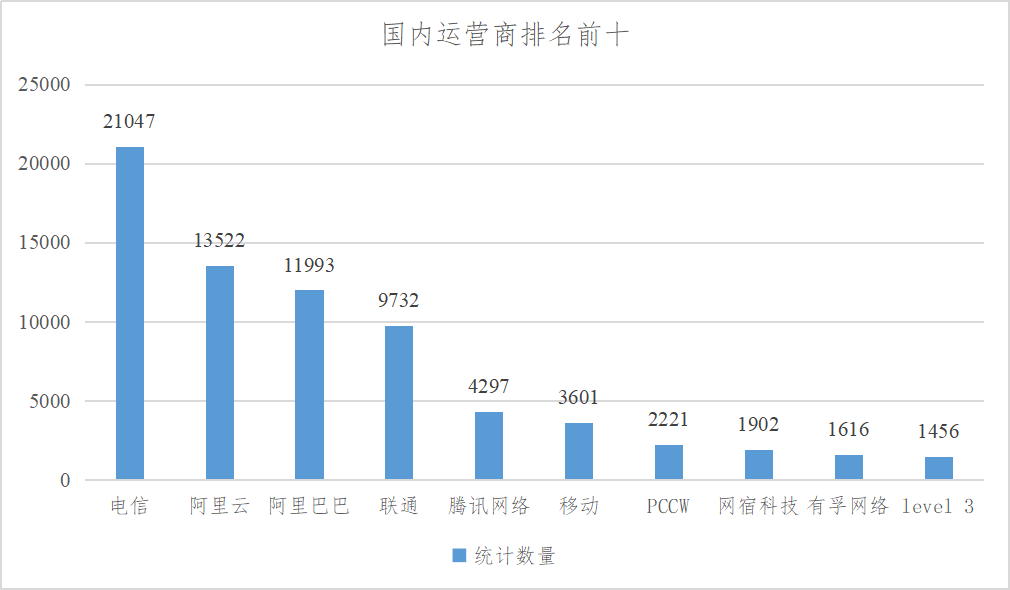

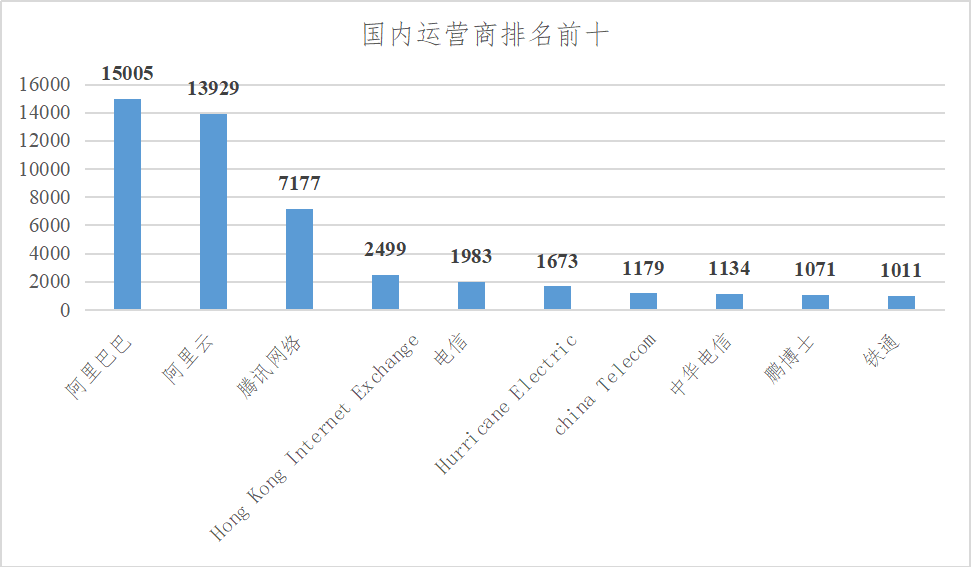

下图为使用WordPress的网站的国内运营商排名:

图3.3.3-3 国内运营商排名前十

4. 漏洞影响版本

Pagelayer 1.1.0之前的版本。

5. 修复建议

该漏洞在Pagelayer 1.1.1之后的版本中得以修复,请用户及时更新。相关链接如下:

https://wordpress.org/plugins/pagelayer/

1. 漏洞背景

WordPress是一种使用PHP语言开发的博客平台,用户可以在支持PHP和MySQL数据库的服务器上架设属于自己的网站。也可以把 WordPress当作一个内容管理系统(CMS)来使用。WordPress功能强大、扩展性强,这主要得益于其插件众多,易于扩充功能,基本上一个完整网站该有的功能,通过其第三方插件都能实现所有功能。bbPress是WordPress中的一个论坛插件,大约有30万的活跃安装,应用广泛。

近日,国家信息安全漏洞库收录了WordPress插件bbPress权限提升漏洞(CNNVD-202005-1397,对应CVE-2020-13693)。WordPress bbPress 2.6.5之前版本中存在安全漏洞。攻击者可利用该漏洞提升权限。

2. 漏洞危害

远程攻击者可以再未经授权的情况下新建一个具有论坛最高权限的用户,可以删除论坛活动,导入/导出论坛用户以及创建管理员等。由于该漏洞利用方法较为简单,攻击成本较低,故危害较大。

3. 数据分析

1) 世界分布

对世界范围内使用WordPress的网站进行了抽样数据统计及分析,约为35.5万台。其中,排名前五的国家分别为:美国、中国、日本、澳大利亚、加拿大。

下图为世界范围内使用WordPress的网站数量排名前十的国家:

图3.3.4-1 世界排名前十

2) 国内分布

对中国境内使用WordPress的网站进行了抽样数据统计及分析,数量大约为7.3万台。其中,排名前五的省份或地区分别为:香港特别行政区、浙江省、广东省、北京市、台湾省。

下图为中国范围内使用WordPress的网站排名前十省份或地区:

图3.3.4-2 国内排名前十

下图为使用WordPress的网站的国内运营商排名:

图3.3.4-3 国内运营商排名前十

4. 漏洞影响版本

bbPress 2.6.5之前的版本。

5. 修复建议

该漏洞已经在bbPress 2.6.5版本中修复,请用户及时更新到最新版本。相关链接如下:

https://wordpress.org/plugins/bbpress/#description

四、篡改网站分析

2020年6月共向工信部网络安全威胁信息共享平台上报网站篡改事件40个,其中批发和零售业,制造业、信息传输、软件和信息技术服务业等类行业数量居多。批发和零售业数量最多,有10个。详情见下图4.1-1。

图4.1-1 2020年6月篡改按行业分布图

2020年6月共向工信部网络安全威胁信息共享平台上报恶意IP 44125条,较上月减少20774条。除未知类别外,bruteforce数量最多为18066条,其次是malicious host, spamming类,数量分别为8910条,5239条,详情见下图5.1-1。

图5.1-1 2020年6月恶意IP按类型分布图

2020年6月恶意IP分布涉及中国、美国、巴西等多个国家,详情见下图5.1-2。

图5.1-2 2020年6月恶意IP按国家分布图

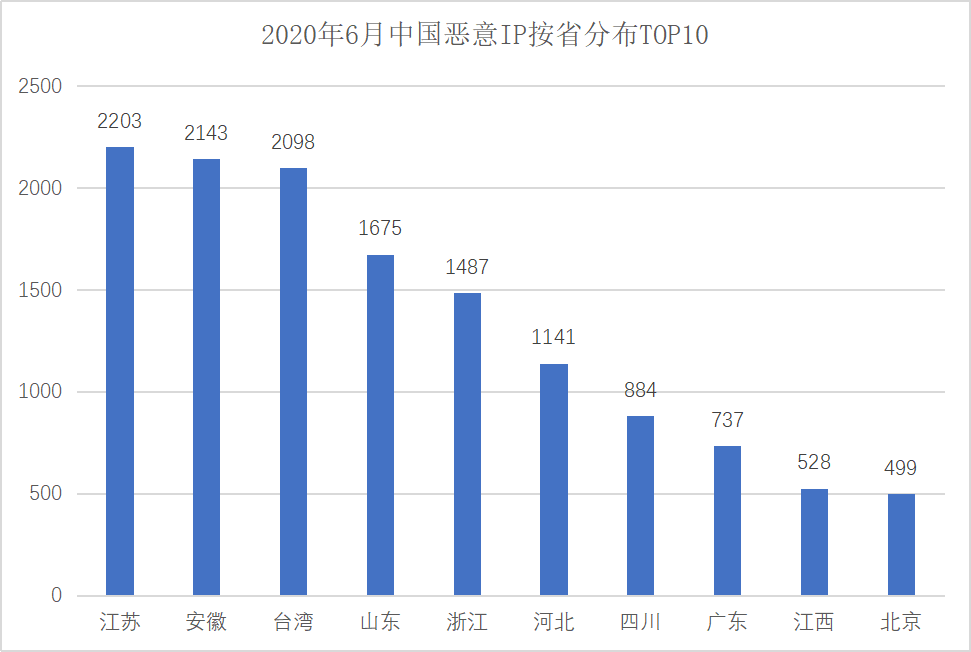

中国境内恶意IP主要分布在江苏、台湾、安徽,其中江苏排名第一,共2203条。其次分布在山东、浙江、河北等地,详情见下图5.1-3。

图5.1-3 2020年6月中国恶意IP按省分布图

6月份,共监测到25起暗网数据交易事件,较上月增加4起,值得关注。

暗网情报数据类别中,涉及公民身份信息交易的事件有8件,占比32%;涉及银行卡等相关数据交易的事件有5件,占比20%;涉及互联网购物数据泄露售卖事件有8件,占比32%,统计如下图6.1-1:

图6.1-1 2020年6月暗网情报数据分类图

七、网络安全态势建议

为了应对安全漏洞所带来的威胁,特给出如下建议:

(一)国家监管单位、行业主管部门应充分发挥国家和企业威胁共享平台、漏洞库的作用,鼓励企业、科研单位等加强网络安全监测、分析和研判,及时进行风险和威胁报告,协助进行风险处置。

(二)做好对重要行业、国家关键基础设施的监督检查,保证及时对发布的安全漏洞进行修复、防范,避免发生安全事件。

(三)加强疫情期间的风险防控,提高全民安全防范意识。对收到的和疫情相关的邮件,特别是邮件为疫情、救灾、国家政策等主题并带有附件或带链接的不要轻易打开,确认邮件来历安全后再查看。

(四)网站篡改、数据安全泄露事件时有发生,应加强安全监控,做好关键基础设施和重要信息系统的安全防护。