发布时间:2020-04-17 13:18:53,来源:恒安嘉新水滴安全实验室

近日由于新冠状病毒疫情的爆发,造成不法分子利用“疫情”信息作为诱饵来进行病毒传播。根据对疫情期间追踪捕获到的920个样本进行传播方式、病毒种类、攻击源归属国家、样本所关联的apt组织的汇总统计,得到以下数 据。

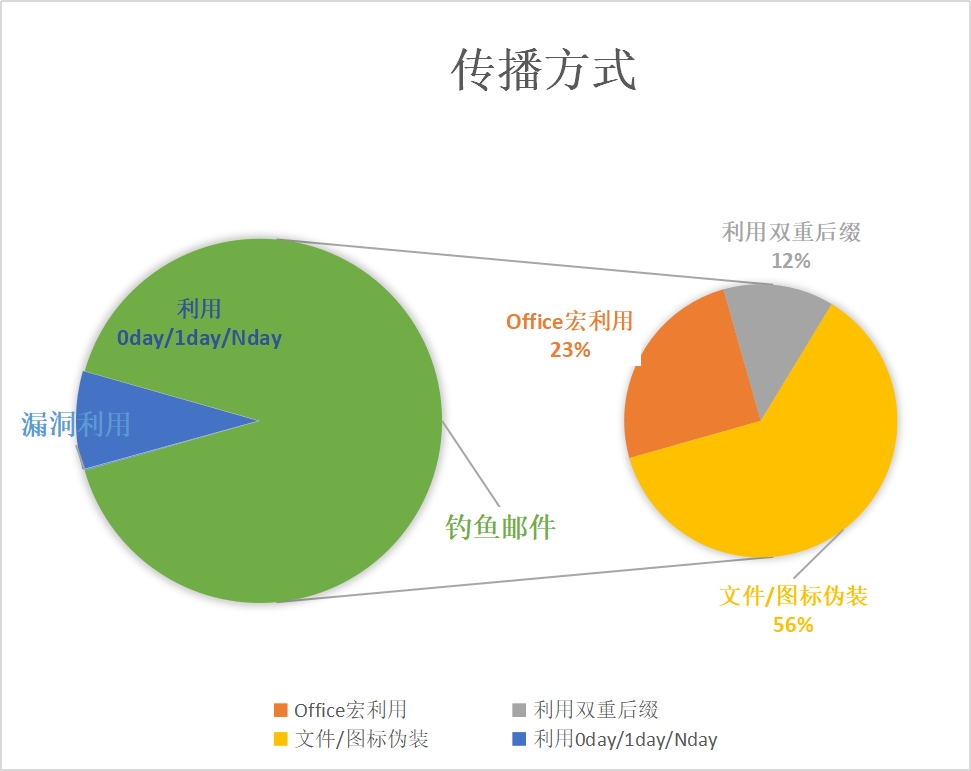

(一)传播方式

经过对”疫情“样本的相关跟踪,对样本传播利用手段进行了总结。传播手段主要分为两个大类,分别是“钓鱼攻击”和“漏洞利用“。“钓鱼攻击”可以细分为利用”office宏利用”、“文件\图标伪装“、“利用双重后缀对用户进行迷惑”“等传播利用手段,传播方式中以“钓鱼攻击”为主要传播方式,占比为91.4%,数据图如下所示。

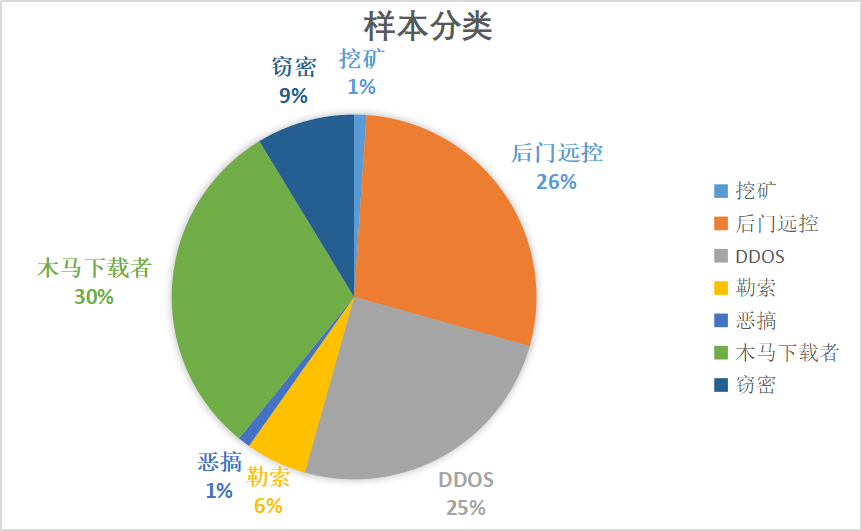

(二)病毒种类

针对“疫情”样本的病毒种类划分也进行了数据统计,根据跟踪捕获到的所有恶意样本,种类一共有7类,分别是“木马下载者”、“间谍软件”、“挖矿木马”、“后门远控”、“DDOS木马”、“勒索病毒”、“恶搞类程序”。样本种类中以“木马下载者”、“后门远控”、“DDOS”为主要占比,所占比例为83%,数据图如下所示。

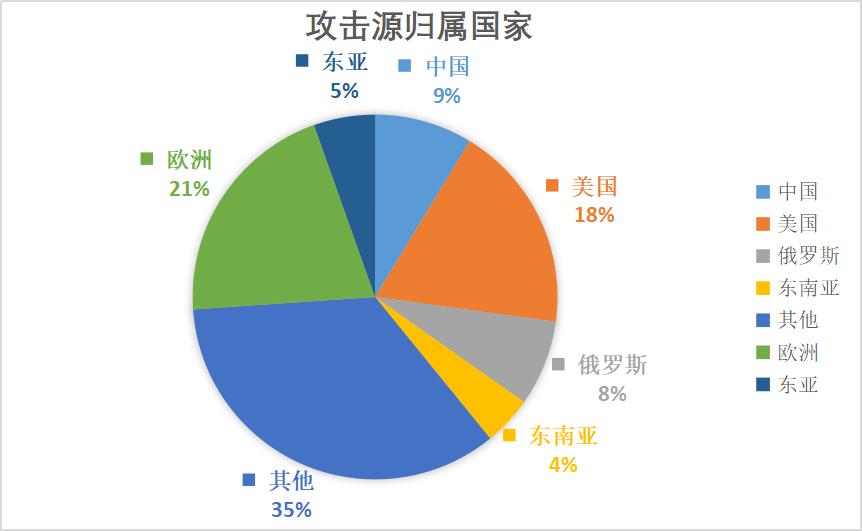

(三)攻击源归属国家

针对于“疫情”样本攻击源也进行了统计整理,其中有35%的样本攻击源没有明确的归属国家。主要有两个原因,一是样本没有联网恶意行为,二是样本所连接的恶意ip或者域名属于动态的无法详细进行定位。在样本跟踪的过程中,发现攻击源头来自美国和欧洲的占比较大,共占比39%。欧洲国家中以荷兰和德国为主要攻击源,共占欧洲比例的42%。亚洲地区以东亚和东南亚为主要活跃地带,其中韩国和柬埔寨所占亚洲地区比例的77%。中国地区占攻击源比例的9%,香港和台湾各占比例的50%。以下为数据展示图。

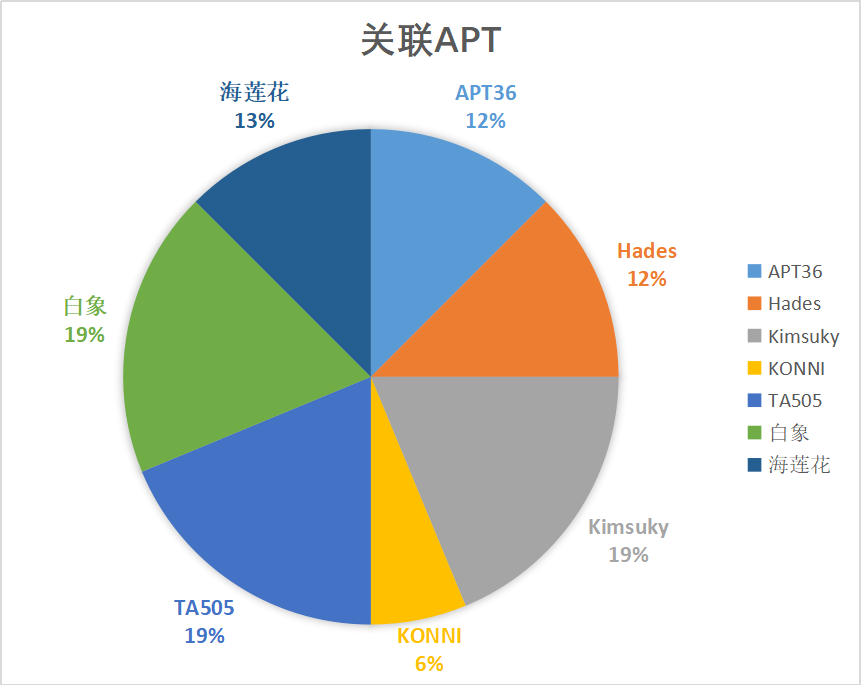

(四)样本所关联APT组织

在跟踪捕获的所有样本中,主要采取以下三种手段来明确样本所关联的apt组织。

1.从样本的网络行为入手

捕捉样本所连接的ip以及域名,根据历史所掌握得到的威胁情报,来对相关组织进行关联。

2.从样本的代码特征入手

对于某些在攻击代码段中有特定规律的apt组织,利用此方法进行关联,例如“海莲花”组织,在shellcode加花混淆中的独特特征来辨别。

3.样本同源相似度

针对于不同的apt组织,组织成员在编写代码中会有自己的一些风格手段以及在pe信息等会有一些特征。结合历史捕获到的一些apt组织的样本相关信息对未知样本进行代码等方面的相似度比较来进行组织归属。

三、处置建议

(一)针对企业

1. 警惕邮件来源,对于敏感名称类的邮件在不确定来源的情况下谨慎打开,可以优先发送给公司内相关安全人员进行辨别鉴定。

2. 定期备份重要数据文件,避免被不法分子利用和加密勒索。

3. 公司内关键业务尽量使用独立线路,避免在其他业务遭受黑客攻击时收到影响。

4. 高企业员工安全防范意识,增强账号密码强度,避免弱口令爆破等事件发生。

5. 企业对外网站尽量关闭不必要的端口,避免不法分子的入侵。

(二)针对个人

1.提升个人安全防范意识,终端电脑安装防护软件并及时更新病毒库。

2.对于不熟悉的链接,在未确认安全的情况下尽量不要打开。

3.下载软件在官方渠道下载,避免在下载站下载到木马文件。

4.及时更新操作系统以及其他软件制造商发布的补丁,避免0day|1day\Nday造成危害。

5.在不确定wifi安全情况下,尽量避免连接公共wifi,尤其是无密码类,防止被不法分子钓鱼。