发布时间:2020-05-08 16:19:10,来源:网络安全威胁信息共享平台,恒安嘉新

2020年3月,平台收录新增产品漏洞数量为1505个。其中,包括高危产品漏洞351个,本月活跃产品漏洞数量与上月(588个)数量相比增加1.6倍。

1.产品漏洞收录分析

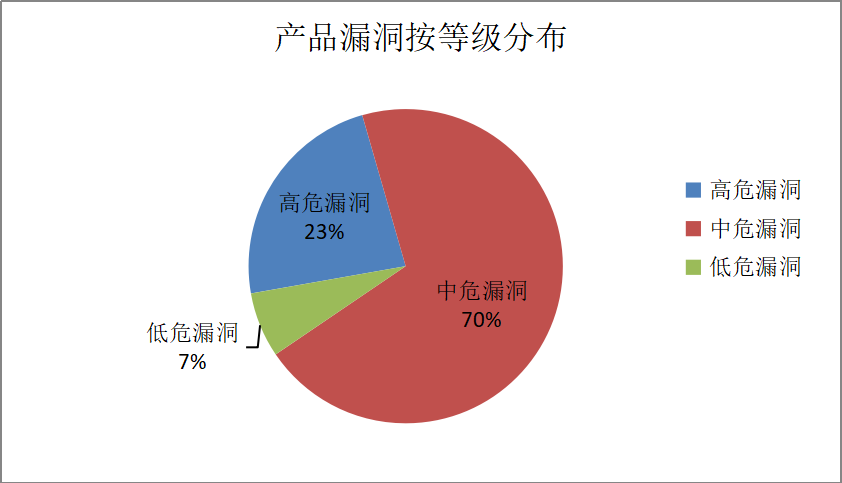

2020年3月,平台收录高危产品漏洞351个(占23%)、中危产品漏洞1053个(占70%)、低危产品漏洞101个(占7%)。

图 1 产品漏洞按等级分布

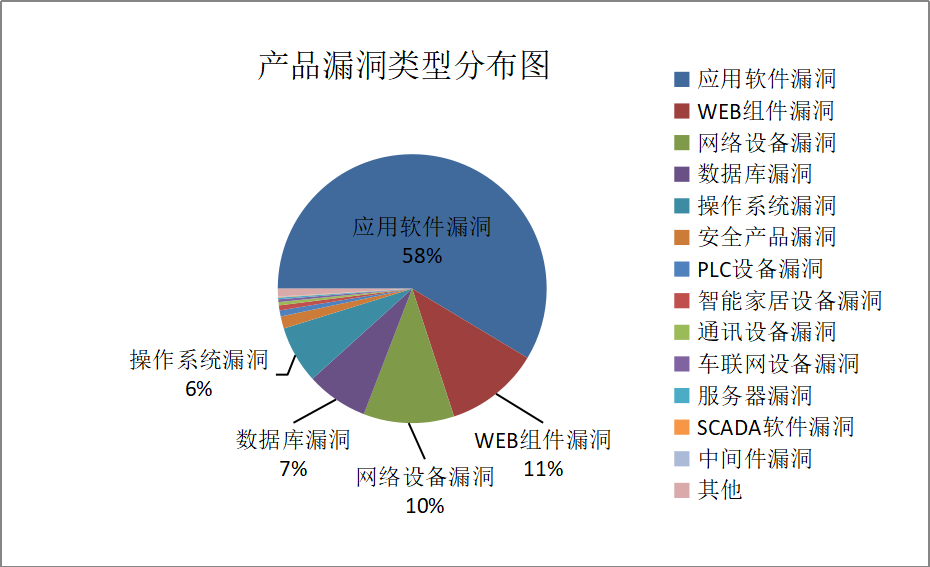

2020年3月,平台收录的产品漏洞包括、应用软件漏洞、WEB组件漏洞、网络设备漏洞、数据库漏洞、操作系统漏洞、安全产品漏洞、PLC设备漏洞、智能家居设备漏洞、通讯设备漏洞、车联网设备漏洞、服务器漏洞、SCADA软件漏洞和中间件漏洞等。其中,应用软件漏洞占58%(882个),WEB组件漏洞占11%(171个),网络设备漏洞占10%(164个),数据库漏洞占7%(112个),操作系统漏洞占6%(104个),产品漏洞类型分布情况如图所示。

图 2 产品漏洞按类型分布

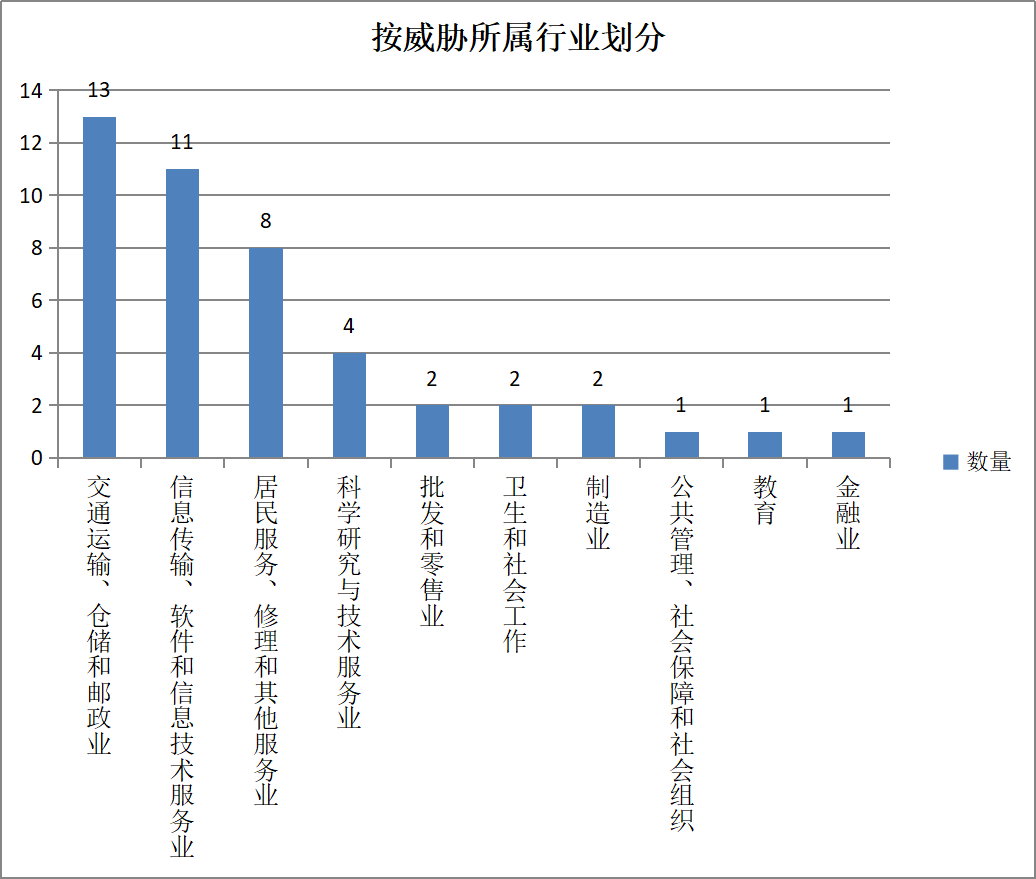

2020年3月,平台收录产品漏洞按所属行业划分,涉及交通运输、仓储和邮政业13个,信息传输、软件和信息技术服务业11个,居民服务、修理和其他服务业8个,科学研究与技术服务业4个,批发和零售业2个,卫生和社会工作2个,制造业2个,公共管理、社会保障和社会组织1个,教育1个和金融业1个。其中“Insulet Omnipod Insulin Management System访问控制问题漏洞、Fiat Chrysler Automobiles Uconnect远程权限提升漏洞、OnStar RemoteLink APP漏洞、NVIDIA驱动程序拒绝服务漏洞” 等漏洞的综合评级为“高危”。

图 3产品漏洞按所属行业划分

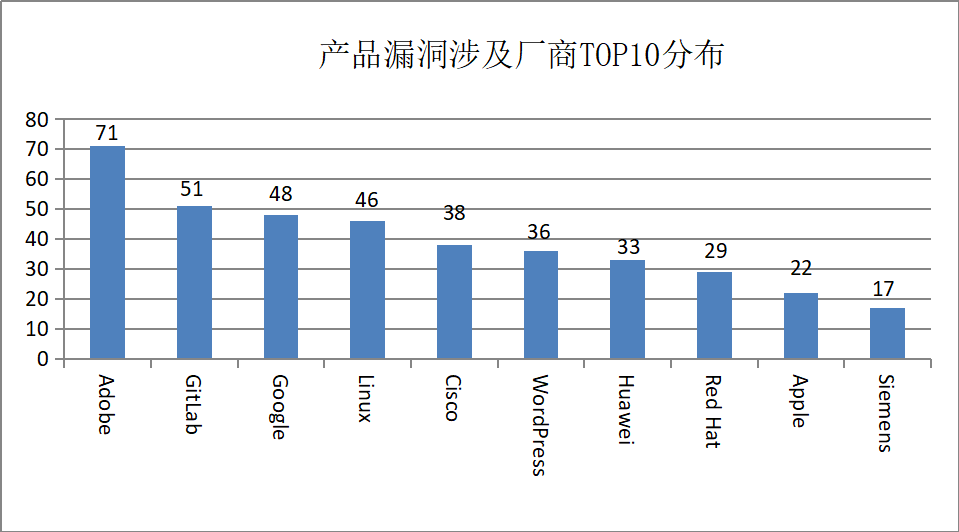

2020年3月,平台收录产品漏洞涉及厂商包括Adobe、GitLab、Google和Linux等厂商。其中,收录Adobe漏洞位列第一,共71个,收录GitLab漏洞位列第二,共51个,收录Google漏洞位列第三,共48个,具体如下所示。

图 4 产品漏洞所属厂商排名TOP 10

2.本月重点漏洞分析

2020年3月,收录了NVIDIA拒绝服务漏洞(CVE‑2020‑5957、CVE‑2020‑5958)。攻击者利用该漏洞,可能导致拒绝服务、特权升级或信息泄露。目前,漏洞相关细节未公开。

NVIDIA是一家人工智能计算公司。NVIDIA已经开发出了五大产品系列,以满足特定细分市场需求,包括:GeForce、Tegra、ION、Quadro、Tesla。公司不断为视觉计算树立全新标准,其令人叹为观止的交互式图形产品可广泛用于从平板电脑和便携式媒体播放器到笔记本与工作站等各种设备之上。

由于NVIDIA GPU的Windows显示驱动程序包含在NVIDIA控制面板部件,攻击者可以通过访问本地系统,从而造成系统文件损坏。同时NVIDIA Virtual GPU Manager在vGPU插件中包含一个漏洞,其中输入索引值的验证不正确。攻击者利用上述漏洞,获得目标服务器的权限,实现拒绝服务攻击。

2020年3月,安全公司Positive Technologies公布了英特尔融合安全管理引擎存在安全漏洞(CVE-2019-0090)。攻击者利用该漏洞,在具有物理访问权限的情况下,可以获取英特尔管理引擎BIOS扩展 (英特尔MEBX) 密码。目前,漏洞利用细节尚未公开。

英特尔是美国一家以研制CPU处理器为主的公司,是全球最大的个人计算机零件和CPU制造商。为全球日益发展的计算机工业提供建筑模块,包括微处理器、芯片组、板卡、系统及软件等。业界利用这些产品为最终用户设计制造出先进的计算机。英特尔公司致力于在客户机、服务器、网络通讯、互联网解决方案和互联网服务方面为日益兴起的全球互联网经济提供建筑模块。

该漏洞存在于英特尔融合的安全性和可管理性引擎(CSME)中,允许攻击者绕过存储加密、授权内容保护,并在物联网设备中接管控制硬件传感器。其中具有物理访问权限的攻击者,可以在单个平台上绕过英特尔反重播保护, 从而允许对存储在英特尔CSME内的机密信息进行潜在的暴力攻击,获取英特尔管理引擎BIOS扩展 (英特尔MEBX) 密码,篡改英特尔CSME文件系统目录或服务器平台服务和可信执行环境数据文件的完整性。

2020年3月13日,收录了Microsoft SMB协议远程代码执行漏洞(CVE-2020-0796)。攻击者利用该漏洞,可在未授权的情况下远程执行代码。目前,漏洞细节虽未公开,但已引起社会高度关注,微软公司已发布官方补丁。

SMB(ServerMessageBlock)协议作为一种局域网文件共享传输协议,常被用来作为共享文件安全传输研究的平台。SMB协议中采用控制文件安全传输的机制是使用客户身份验证的方式,该方式通过客户端向服务器端发送验证密码来获取文件传输的权限,攻击程序通过对验证密码的截获来窃取文件的访问权限,局域网下文件传输的安全性得不到保障。

2020年3月12日,微软发布了本月安全更新补丁,其中修复了SMB协议远程代码执行漏洞。SMB 3.1.1协议处理压缩消息时,对其中数据没有进行安全检查,直接使用会引发内存破坏漏洞。未经身份验证的攻击者利用该漏洞,向目标Windows主机发送恶意构造请求,可以在目标系统上执行任意代码,存在被不法分子利用进行蠕虫攻击的可能。

2020年3月23日,收录了Adobe ColdFusion存在文件包含、任意文件读取漏洞(CVE-2020-3794、CVE-2020-3761)。攻击者利用该漏洞,可在未授权的情况下远程读取特定目录下的任意文件。目前,漏洞细节尚未公开,厂商已发布新版本完成漏洞修复。

Coldfusion 最早是由 Allaire 公司开发的一种应用服务器平台,其运行的 CFML(ColdFusion Markup Language)针对Web应用的一种脚本语言。文件以*.cfm为文件名,在ColdFusion专用的应用服务器环境下运行。

近日,Adobe官方发布了针对Adobe Coldfusion的安全更新补丁。Adobe ColdFusion由于存在缺陷,攻击者可读取服务器webroot下的任意文件。同时,攻击者利用文件包含漏洞,可进一步实现远程代码的执行。

3.产品漏洞态势分析

综合分析近期上报的产品漏洞情况,3月收录的活跃产品漏洞数量较2月产品漏洞数量相比呈上升趋势。根据漏洞影响对象的类型分析,目前漏洞影响对象主要集中在应用程序方面、网络设备方面。与2月相比,本月应用软件漏洞、网络设备漏洞、操作系统漏洞等的数量呈上升趋势,WEB组件漏洞、中间件漏洞和数据库漏洞的数量呈下降趋势。

在平台收录的重要产品漏洞隐患中,涉及其他访问验证错误、命令参数注入、其他数据验证错误、缓冲区堆溢出和SQL注入等漏洞的类别居多。其中,微软产品存在的安全漏洞可被攻击者利用进行提升特权,执行任意代码,发起拒绝服务攻击等;谷歌产品存在的安全漏洞可被攻击者利用进行权限提升、执行任意代码、造成堆损坏等攻击。

针对以上重要漏洞隐患,通过平台及门户网站同步发布风险提示的方式通知行业内用户及公众采取相应安全措施,规避风险。

2020年3月,平台收录新增系统漏洞数量为687个。其中,包括高危系统漏洞240个,本月活跃系统漏洞数量与上月(527个)数量相比增加30.4%。

1. 系统漏洞收录分析

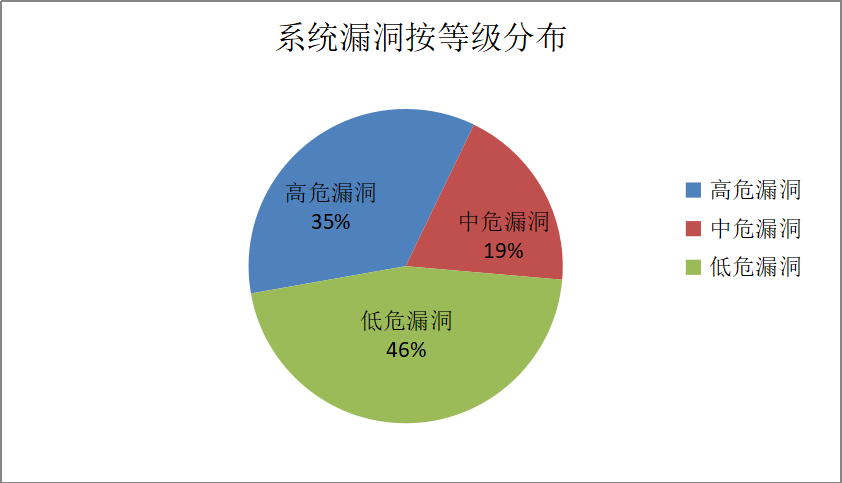

2020年3月,平台收录高危系统漏洞240个(占35%)、中危系统漏洞132个(占19%)、低危系统漏洞315个(占46%)。

图 5 系统漏洞按等级分布

2020年3月,平台收录的系统漏洞包括WEB组件漏洞、应用软件漏洞、数据库漏洞、中间件漏洞、操作系统漏洞和服务器漏洞等。系统漏洞类型分布情况如表所示。

表 1 系统漏洞按类型统分布计表

系统漏洞按类型分布 | 漏洞数量 |

WEB组件漏洞 | 460 |

应用软件漏洞 | 132 |

数据库漏洞 | 24 |

中间件漏洞 | 19 |

操作系统漏洞 | 17 |

服务器漏洞 | 17 |

其他 | 18 |

总数 | 687 |

2020年3月,平台收录系统漏洞按所属行业划分,涉及卫生和社会工作184个,信息传输、软件和信息技术服务业48个,制造业38个,公共管理、社会保障和社会组织9个,电力、热力、燃气及水生产和供应业7个,教育4个,金融业3个,居民服务、修理和其他服务业3个,科学研究与技术服务业3个,批发和零售业3个,采矿业2个,建筑业1个,农、林、牧、渔业1个,水利、环境和公共设施管理业1个,文化、体育和娱乐业1个。

2020年3月,平台收录的系统漏洞中涉疫情防控重点用户相关网站及信息系统的网络安全漏洞隐患或事件共90个,涉医疗相关漏洞23个。

2.系统漏洞态势分析

综合分析近期上报的系统漏洞情况,3月收录的系统漏洞数量较2月系统漏洞数量相比呈下降趋势。披露卫生和社会工作行业的漏洞数量居多,其次为信息传输、软件和信息技术服务业披露的漏洞数量。根据漏洞影响对象的类型分析,目前漏洞影响对象主要集中在WEB组件方面。与2月相比,本月还披露有数据库漏洞、操作系统漏洞、中间件漏洞和安全产品漏洞。本月收录的高危系统漏洞主要涉及批发和零售业,电力、热力、燃气及水生产和供应业,信息传输、软件和信息技术服务业,公共管理、社会保障和社会组织行业。披露的系统漏洞主要是由于SQL注入、设计缺陷、认证绕过、弱口令等成因造成。

在近期依托平台开展的“涉疫重点单位安全保障”专项整治工作中,发现国内某些医疗机构的官方网站、移动APP被披露存在安全漏洞。与2月相比,本月披露的系统漏洞主要为任意文件写入漏洞、敏感信息泄露漏洞、拒绝服务漏洞、远程代码执行漏洞等传统漏洞,存在较高的数据泄露风险,也可能存在被仿冒从而导致病毒传播的风险。针对以上涉疫重点单位漏洞,平台及时通知所属地管局要求相关企业针对以上漏洞隐患进行整改和修复。

综上所述,本月披露的产品漏洞较上月相比呈上升趋势,披露的系统漏洞较上月相比呈上升趋势。建议产品漏洞和系统漏洞的生产厂商及企业应及时更新重要补丁和升级组件,主动进行安全评估,加强人员安全意识,建立威胁情报分析和对抗体系,有效防护病毒入侵。

工业和信息化部网络安全威胁信息共享平台

恒安嘉新(北京)科技股份公司

2020年05月08日